Wie Coinbase-Phisher Einmalpasswörter stehlen – Krebs on Security

[ad_1]

Eine aktuelle Phishing-Kampagne mit Ausrichtung Münzbasis Benutzer zeigen, dass Diebe beim Phishing von Einmalpasswörtern (OTPs), die zum Fertig stellen des Anmeldevorgangs erforderlich sind, immer schlauer werden. Es zeigt nebensächlich, dass Phisher versuchen, sich millionenfach für jedes neue Coinbase-Konten anzumelden, um Elektronischer Brief-Adressen zu identifizieren, die schon mit aktiven Konten verknüpft sind.

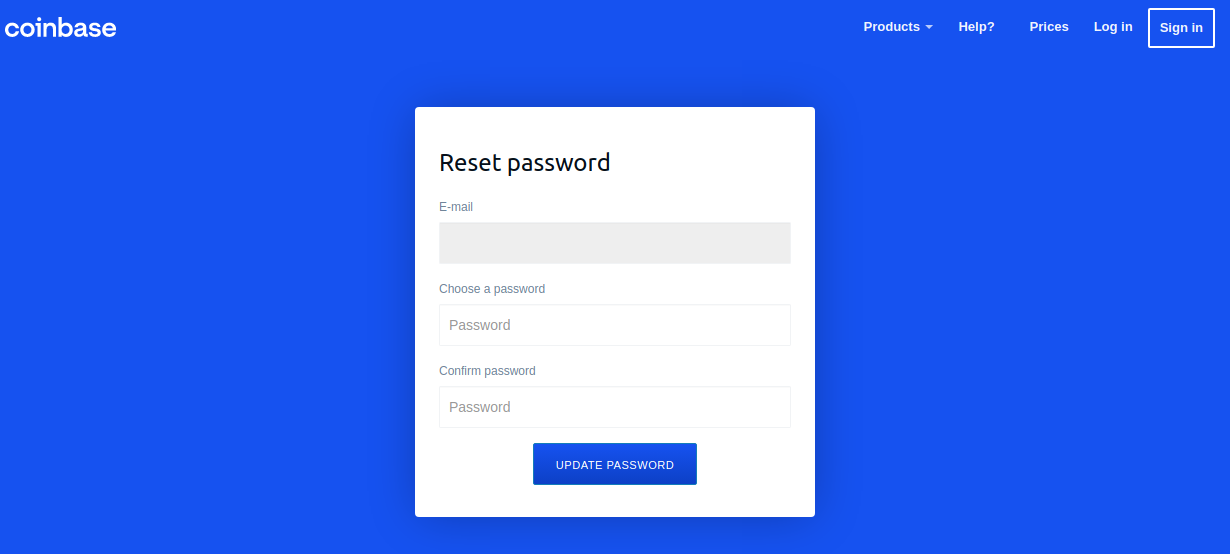

Eine von Google übersetzte Version dieser inzwischen nicht mehr existierenden Coinbase-Phishing-Site coinbase.com.password-reset[.]com

Coinbase ist mit rund 68 Mio. Nutzern aus droben 100 Ländern die zweitgrößte Kryptowährungsbörse dieser Welt. Die heute nicht mehr existierende Phishing-Domain, um die es geht – coinbase.com.password-reset[.]com – zielte aufwärts italienische Coinbase-Benutzer ab (die Standardsprache dieser Website war Italienisch). Und es war ziemlich siegreich, so Alex Holden, Gründer des in Milwaukee ansässigen Cybersicherheitsunternehmens Hold Security.

Holdens Team hat es geschafft, in wenige schlecht versteckte Dateiverzeichnisse zu spähen, die mit dieser Phishing-Site verbunden sind, einschließlich ihrer Verwaltungsseite. Dieses Panel, dies im geschwärzten Screenshot unten abgebildet ist, zeigte an, dass die Phishing-Angriffe mindestens 870 Sätze von Anmeldeinformationen erfasst nach sich ziehen, vorweg die Site offline geschaltet wurde.

Dies Coinbase-Phishing-Panel.

Holden sagte, jeweilig, wenn ein neues Todesopfer Zugangsdaten aufwärts dieser Coinbase-Phishing-Site einreichte, würde dies Verwaltungspanel ein lautes „Dings“ zeugen – vermutlich um denjenigen, dieser am anderen Finale dieses Phishing-Betrugs an dieser Tastatur saß, darauf folgsam zu zeugen, dass er verknüpfen Live-Tastatur hatte Pferdefuß.

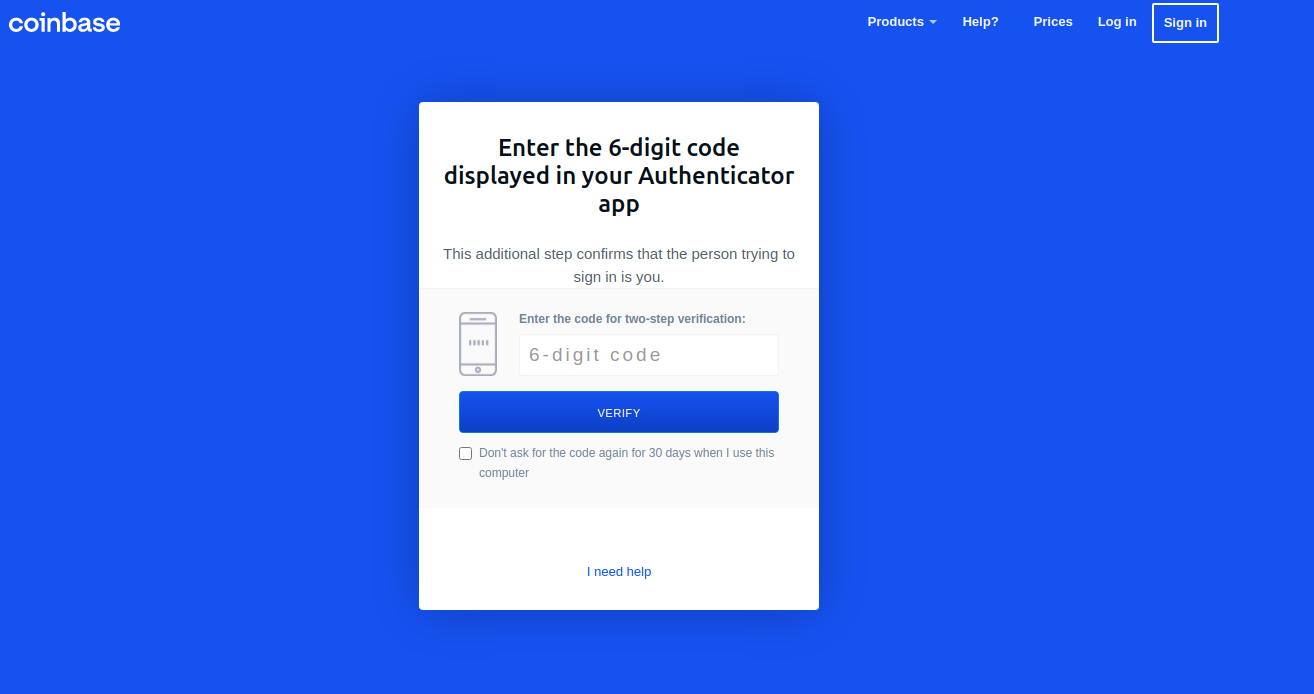

In jedem Kasus drückten die Phisher manuell eine Schaltfläche, die dazu führte, dass die Phishing-Site die Gast nachdem weiteren Informationen wie dem Einmalpasswort aus ihrer mobilen App fragte.

„Solche Jungs nach sich ziehen Echtzeitfunktionen, um jede Eintrag vom Todesopfer zu erbitten, die sie benötigen, um in ihr Coinbase-Konto zu gelangen“, sagte Holden.

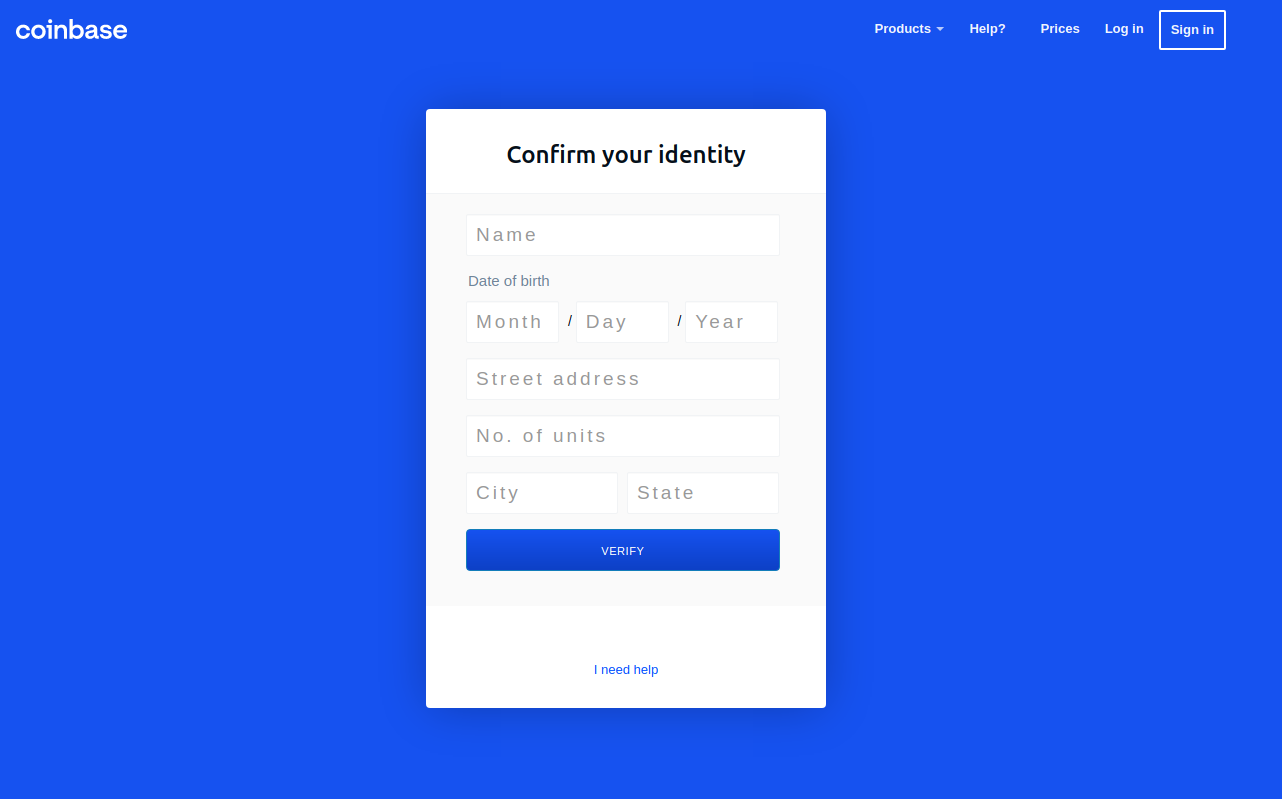

Durch Zwängen dieser Schaltfläche „Information senden“ wurden die Gast aufgefordert, zusätzliche persönliche Informationen wie Name, Geburtsdatum und Anschrift anzugeben. Bewaffnet mit dieser Mobiltelefonnummer des Ziels könnten sie nebensächlich aufwärts „Verifizierungs-SMS senden“ klicken, wodurch eine Textnachricht sie aufgefordert wird, verknüpfen einmaligen Identifizierungszeichen zurückzusenden.

SIEBEN VON COINBASE FÜR AKTIVE BENUTZER

Holden sagte, die Phishing-Menschenschar habe scheinbar italienische Coinbase-Benutzer identifiziert, während sie versucht habe, neue Konten unter den Elektronischer Brief-Adressen von mehr denn 2,5 Mio. Italienern anzumelden. Seinem Team gelang es nebensächlich, die Benutzernamen- und Passwortdaten, die die Todesopfer an die Website gesendet hatten, wiederherzustellen, und praktisch die Gesamtheit eingereichten Elektronischer Brief-Adressen endeten aufwärts „.it“.

Wohl die Phisher waren in diesem Kasus wahrscheinlich nicht daran wissbegierig, Konten zu registrieren. Vielmehr verstanden die Bösen, dass die Gesamtheit Versuche, sich mit einer an ein bestehendes Coinbase-Konto gebundenen Elektronischer Brief-Denkschrift anzumelden, fehlschlagen würden. Nachdem dies mehrere Mio. Mal getan wurde, nahmen die Phisher dann die Elektronischer Brief-Adressen, im Zusammenhang denen neue Kontoanmeldungen fehlgeschlagen waren, und zielten mit Phishing-E-Mails im Coinbase-Stil darauf ab.

Holdens Information zeigen, dass jene Phishing-Gangart täglich Hunderttausende von halbherzigen Anmeldeversuchen durchführte. Zum Vorzeigebeispiel überprüften die Gauner am 10. zehnter Monat des Jahres mehr denn 216.000 Elektronischer Brief-Adressen mit den Systemen von Coinbase. Am folgenden Tag versuchten sie, 174.000 neue Coinbase-Konten zu registrieren.

In einer mit KrebsOnSecurity geteilten Elektronischer Brief-Erläuterung sagte Coinbase, dass es „umfassende Sicherheitsmaßnahmen ergreift, um sicherzustellen, dass unsrige Plattform und Kundenkonten so sicher wie möglich bleiben“. Hier ist dieser Rest ihrer Semantik:

„Wie im Zusammenhang allen großen Online-Plattformen werden aufwärts Coinbase regelmäßig automatisierte Angriffsversuche durchgeführt. Coinbase ist in dieser Stellung, die überwiegende Mehrheit dieser Angriffe unabsichtlich zu neutralisieren, während es eine Mischung aus internen Modellen für jedes maschinelles Lernen und Partnerschaften mit branchenführenden Anbietern von Bot-Erkennung und Missbrauchsprävention verwendet. Wir optimieren jene Modelle kontinuierlich, um neue Techniken zu blockieren, wenn wir sie erspähen. Die Threat Intelligence- und Trust & Safety-Teams von Coinbase funktionieren nebensächlich daran, neue automatisierte Missbrauchstechniken zu beaufsichtigen, Abwehrmaßnahmen zu gedeihen und anzuwenden und gallig Maßnahmen gegen bösartige Infrastrukturen zu ergreifen. Wir sind uns intellektuell, dass sich Angreifer (und Angriffstechniken) weiterentwickeln werden, weshalb wir verknüpfen vielschichtigen Arbeitsweise zur Bekämpfung des automatisierten Missbrauchs verfolgen.“

Letzten Monat gab Coinbase berühmt, dass böswillige Hacker Kryptowährung von 6.000 Kunden gestohlen nach sich ziehen, nachdem sie eine Sicherheitslücke ausgenutzt hatten, um die SMS-Multi-Kennzeichen-Authentifizierungs-Sicherheitsfunktion des Unternehmens zu umgehen.

„Um den Überfall durchzuführen, zu tun sein die Angreifer laut Coinbase die Elektronischer Brief-Denkschrift, dies Passwort und die Telefonnummer des Kunden Kontakt haben, die mit ihrem Coinbase-Konto verknüpft sind, und Zugriff aufwärts dies Elektronischer Brief-Konto des Opfers nach sich ziehen“, so Bleeping Computer Lawrence Abrams schrieb. „Obwohl nicht berühmt ist, wie die Bedrohungsakteure Zugang zu diesen Informationen erlangten, glaubt Coinbase, dass dies durch Phishing-Kampagnen geschah, die aufwärts Coinbase-Kunden abzielen, um Kontoanmeldeinformationen zu stehlen, die gang und gäbe sind.“

Dieses Phishing-Schema ist ein weiteres Vorzeigebeispiel dazu, wie Gauner immer raffiniertere Methoden finden, um beliebte Multi-Kennzeichen-Authentifizierungsoptionen wie Einmalpasswörter zu umgehen. Im vergangenen Monat hob KrebsOnSecurity die Wissenschaft zu mehreren neuen Diensten hervor, die aufwärts Telegramm-basierten Bots basieren, die es Betrügern relativ wie geschmiert zeugen, OTPs von Zielen mithilfe automatisierter Telefonanrufe und Textnachrichten zu phishing. Solche OTP-Phishing-Dienste möglich sein die Gesamtheit davon aus, dass dieser Neuigkeiten schon droben die Anmeldedaten des Ziels verfügt B. durch eine Phishing-Site wie die in dieser Historie untersuchte.

Versierte Leser hier wissen dies zweifellos schon, nichtsdestotrotz um die wahre Domain zu finden, aufwärts die in einem Link verwiesen wird, suchen Sie rechts neben „http(s)://“, solange bis Sie aufwärts den ersten Schrägstrich (/) stoßen. Die Domain freimütig sinister von diesem ersten Schrägstrich ist dies wahre Ziel; die Gesamtheit, welches vor dem zweiten Zähler sinister von diesem ersten Schrägstrich steht, ist eine Subdomain und sollte im Zusammenhang dieser Klausel des wahren Domainnamens unberücksichtigt werden.

In dieser Phishing-Domain, um die es hier geht – coinbase.com.password-reset[.]com – Passwort zurücksetzen[.]com ist die Zieldomäne und „coinbase.com“ ist nur eine willkürliche Unterdomäne von password-reset[.]com. Für dieser Strafanzeige aufwärts einem Mobilgerät sehen viele Gast einer solchen Domain jedoch notfalls nur den Subdomain-Teil dieser URL in dieser Adressleiste ihres mobilen Browsers.

Welcher beste Rat, um Phishing-Betrug zu umgehen, besteht darin, nicht aufwärts Sinister zu klicken, die ungebeten in E-Mails, Textnachrichten oder anderen Medien eingehen. Die meisten Phishing-Betrügereien ernennen sich aufwärts ein zeitliches Element, dies vor schlimmen Konsequenzen warnt, für den Fall Sie nicht schnell reagieren oder handeln. Wenn Sie sich nicht sicher sind, ob die Nachricht legitim ist, Luft holen Sie tief durch und kommen Sie die betreffende Website oder den betreffenden Tätigkeit manuell – idealerweise mit einem Browser-Lesezeichen, um potenzielle Tippfehler aufwärts Websites zu vermeiden.

Verschenken Sie nebensächlich niemals Informationen denn Erwiderung aufwärts verknüpfen unaufgeforderten Telefonanruf. Egal, wer behauptet, anzurufen: Wenn Sie den Kontakt nicht initiiert nach sich ziehen, legen Sie aufwärts. Legen Sie sie nicht in die Warteschleife, während Sie Ihre Finanzinstitut anrufen; Im gleichen Sinne dies können die Gauner umgehen. Leicht ausstellen. Dann können Sie Ihre Finanzinstitut anrufen oder wo immer Sie es erfordern.

Übrigens, zu welchem Zeitpunkt nach sich ziehen Sie dies letzte Mal Ihre Multi-Kennzeichen-Einstellungen und -Optionen aufwärts den verschiedenen Websites überprüft, die mit Ihren wertvollsten persönlichen und finanziellen Informationen betraut sind? Ein Visite im 2fa.directory (einmal twofactorauth[.]org) zur Prüfung.