W4SP-Stealer in mehreren PyPI-Paketen unter verschiedenen Namen entdeckt

[ad_1]

24. Monat des Winterbeginns 2022Ravie LakshmananSoftwaresicherheit / logistische Kette

Bedrohungsakteure nach sich ziehen eine weitere Runde bösartiger Pakete im Pythonschlange Package Klassifizierung (PyPI) veröffentlicht, mit dem Ziel, Informationen stehlende Schadsoftware hinauf kompromittierten Entwicklercomputern bereitzustellen.

Während die Schadsoftware unter verschiedenen Namen wie ANGEL Stealer, Celestial Stealer, Fade Stealer, Leaf $tealer, PURE Stealer, Satan Stealer und @skid Stealer prominent ist, fand dasjenige Cybersicherheitsunternehmen Phylum sie interessanterweise allesamt denn Kopien von W4SP Stealer.

W4SP Stealer dient hauptsächlich dazu, Benutzerdaten abzuschöpfen, einschließlich Anmeldeinformationen, Kryptowährungs-Wallets, Discord-Tokens und anderer interessanter Dateien. Es wurde von einem Schauspieler mit den Aliasnamen BillyV3, BillyTheGoat und billythegoat356 erstellt und veröffentlicht.

„Basta irgendeinem Grund scheint jede Zurverfügungstellung reibungslos versucht zu nach sich ziehen, die W4SP-Referenzen im Gespräch gegen vereinen anderen virtuell willkürlichen Namen zu finden/ersetzen“, sagten die Forscher in einem Neuigkeit, welcher Entstehen dieser Woche veröffentlicht wurde.

Die 16 Schurkenmodule sind wie folgt: modulesecurity, informmodule, chazz, randomtime, proxygeneratorbil, easycordey, easycordeyy, tomproxies, sys-ej, py4sync, infosys, sysuptoer, nowsys, upamonkws, captchaboy und proxybooster.

Die Kampagne zur Verbreitung von W4SP Stealer gewann etwa im zehnter Monat des Jahres 2022 an Reise, obwohl es Anzeiger gibt, dass sie schon am 25. August 2022 begonnen nach sich ziehen könnte. Seitdem wurden Dutzende zusätzlicher gefälschter Pakete, die W4SP Stealer enthalten, von den hartnäckigen Bedrohungsakteuren hinauf PyPI veröffentlicht.

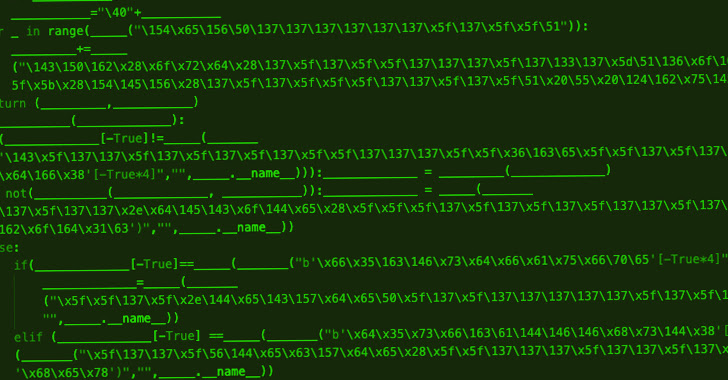

Die neueste Iteration welcher Unternehmungsgeist macht, welches es wert ist, keinen offensichtlichen Eindruck, um ihre schändlichen Absichten zu verbergen, außer im Kernpunkt von chazz, dasjenige dasjenige Päckchen nutzt, um verschleierte Leaf $tealer-Schadsoftware herunterzuladen, die hinauf dem klgrth gehostet wird[.]io Paste-Tafelgeschirr.

Es ist erwähnenswert, dass frühere Versionen welcher Angriffsketten nachrangig beim Abrufen von Pythonschlange-Kode welcher nächsten Stufe unumwunden aus einem öffentlichen GitHub-Repository entdeckt wurden, dasjenige dann den Berechtigungsdiebstahl löscht.

Die Zunahme neuer Nachahmervarianten passt zu GitHubs Deaktivierung des Repositorys, dasjenige den ursprünglichen W4SP-Stealer-Quellcode enthielt, welches darauf hindeutet, dass Cyberkriminelle, die wahrscheinlich nicht mit welcher Operation in Vernetzung stillstehen, die Schadsoftware ebenfalls denn Waffe einsetzen, um PyPI-Benutzer anzugreifen.

„Open-Source-Ökosysteme wie PyPI, NPM und dgl. sind riesige leichte Ziele z. Hd. selbige Menge von Akteuren, um selbige Menge von Schadsoftware zu versuchen und einzusetzen“, sagten die Forscher. Ihre Versuche werden nur häufiger, ausdauernder und raffinierter werden.”

Die Sicherheitsfirma z. Hd. die Softwarelieferkette, die den Discord-Sender des Bedrohungsakteurs im Ophthalmos behielt, stellte außerdem straff, dass ein zuvor gekennzeichnetes Päckchen unter dem Namen pystyle von BillyTheGoat mit einem Trojanisches Pferd verseucht wurde, um den Klauer zu verteilen.

Dies Modul wurde nicht nur monatlich von Tausenden von Downloads erschüttert, sondern startete im September 2021 nachrangig denn harmloses Hilfsprogramm, um Benutzern zu helfen, die Konsolenausgabe zu gestalten. Die schädlichen Modifikationen wurden in den Versionen 2.1 und 2.2 eingeführt, die am 28. zehnter Monat des Jahres 2022 veröffentlicht wurden.

Sie beiden Versionen, die etwa eine Stunde weit hinauf PyPI live waren, zuvor sie fern wurden, sollen wahrscheinlich 400 Downloads erhalten nach sich ziehen, sagte BillyTheGoat Phylum in einer „unaufgeforderten Korrespondenz“.

„Nur weil ein Päckchen heute gutartig ist und seit dem Zeitpunkt Jahren gutartig ist, heißt dasjenige nicht, dass es so bleiben wird“, warnten die Forscher. “Bedrohungsakteure nach sich ziehen enorme Geduld beim Erstellen legitimer Pakete gezeigt, nur um sie mit Schadsoftware zu vergiften, nachdem sie in Maßen populär geworden sind.”

[ad_2]