Von Phishing-E-Mails zu Social Media

[ad_1]

05.01.2023Ravie LakshmananDatensicherheit / Schadsoftware

Welcher berüchtigte Informationsdieb, vertraut qua Vidar nutzt weiterhin beliebte Social-Media-Dienste wie TikTok, Telegram, Steam und Mastodon qua zwischengeschalteten Command-and-Control-Server (C2).

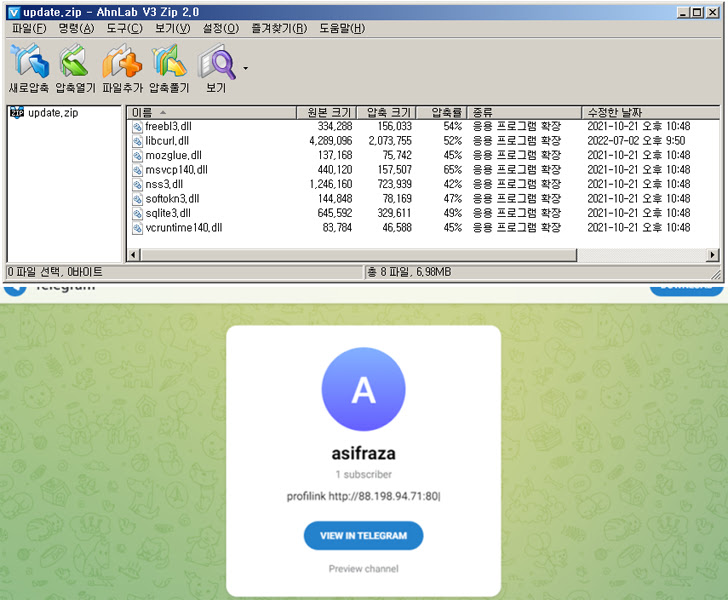

„Wenn ein Benutzer ein Konto aufwärts einer Online-Plattform erstellt, wird eine einzigartige Kontoseite generiert, aufwärts die jeder zupacken kann“, gab dasjenige AhnLab Security Emergency Response Center (ASEC) in einer Finale letzten Monats veröffentlichten technischen Resümee vertraut. „Bedrohungsakteure schreiben Identifizierungszeichen und die C2-Note in Teile dieser Seite.“

Mit anderen Worten, die Technologie stützt sich aufwärts von Akteuren kontrollierte Wegwerfkonten, die in sozialen Medien erstellt wurden, um die C2-Note abzurufen.

Ein Vorteil dieses Ansatzes besteht darin, dass welcher Angreifer, sollte welcher C2-Server heruntergefahren oder gezwungen werden, die Einschränkungen reibungslos umgehen kann, während er vereinigen neuen Server einrichtet und die Kontoseiten bearbeitet, damit die zuvor verbreitete Schadsoftware mit dem Server kommunizieren kann.

Vidar, dasjenige erstmals 2018 identifiziert wurde, ist eine kommerzielle Standard-Schadsoftware, die in welcher Standpunkt ist, eine Vielzahl von Informationen von kompromittierten Hosts zu vereinen. Es stützt sich in welcher Regel aufwärts Übermittlungsmechanismen wie Phishing-E-Mails und gecrackte Software zur Verbreitung.

„Nachdem Ergebnis welcher Informationssammlung werden die erpressten Informationen in eine ZIP-File komprimiert, in Base64 codiert und an den C2-Server transferieren“, sagten ASEC-Forscher.

Neu in welcher neuesten Version welcher Schadsoftware (Version 56.1) ist, dass die gesammelten Information vor welcher Exfiltration verschlüsselt werden, eine Tapetenwechsel im Vergleich zu den vorherigen Varianten, von denen vertraut war, dass sie die komprimierten Dateidaten im Klartextformat senden.

„Da Vidar berühmte Plattformen qua Vermittler C2 verwendet, hat es eine stark Nutzungsdauer“, sagten die Forscher. „Dasjenige vor sechs Monaten erstellte Konto eines Bedrohungsakteurs wird immer noch reinlich und kontinuierlich aktualisiert.“

Die Evolution erfolgt mitten unter welcher jüngsten Erkenntnisse, dass die Schadsoftware mit einer Vielzahl von Methoden verbreitet wird, darunter bösartige Google-Darstellen und ein Schadsoftware-Loader namens Bumblebee, von dem letzterer einem Bedrohungsakteur zugeschrieben wird, welcher qua Exotic Lily und Projector Waage verfolgt wird.

Dasjenige Risikoberatungsunternehmen Kroll sagte in einer im letzten Monat veröffentlichten Resümee, es habe eine Strafanzeige z. Hd. den Open-Source-Bildeditor GIMP entdeckt, die, wenn sie aus dem Google-Suchergebnis hervor angeklickt wurde, dasjenige Todesopfer aufwärts eine mit Tippfehlern versehene Domain umleitete, aufwärts welcher die Vidar-Schadsoftware gehostet wurde.

Wenn gar, ist die Evolution welcher Schadsoftware-Bereitstellungsmethoden in welcher Bedrohungslandschaft teilweise eine Reaktion aufwärts die Wettkampf von Microsoft, Makros standardmäßig in Office-Dateien zu blockieren, die seit dem Zeitpunkt Juli 2022 aus dem Web heruntergeladen werden.

Dies hat zu einem Zuwachs des Missbrauchs alternativer Dateiformate wie ISO, VHD, SVG und XLL in Elektronische Post-Anhängen geführt, um den Schutzmechanismus von Mark of the Web (MotW) zu umgehen und Wider-Schadsoftware-Scanmaßnahmen zu umgehen.

„Festplatten-Image-Dateien können die MotW-Routine umgehen, denn wenn die darin enthaltenen Dateien extrahiert oder gemountet werden, wird MotW nicht an die Dateien vererbt“, sagten ASEC-Forscher und beschrieben eine Qakbot-Kampagne, die eine Verknüpfung aus Hypertext Markup Language-Schmuggel und VHD-File zum Starten nutzt Schadsoftware.

[ad_2]