StrongPity-Hacker verteilen eine trojanisierte Telegram-App, um Menschenähnlicher Roboter-Benutzer anzugreifen

[ad_1]

10. Januar 2023Ravie LakshmananFortgeschrittene anhaltende Risiko

Die Advanced Persistent Threat (APT)-Typ, von Rang und Namen denn StarkSchade hat Menschenähnlicher Roboter-Benutzer mit einer trojanisierten Version welcher Telegram-App jenseits eine gefälschte Website angegriffen, die sich denn ein genannter Video-Chat-Tätigkeit ausgibt Schagel.

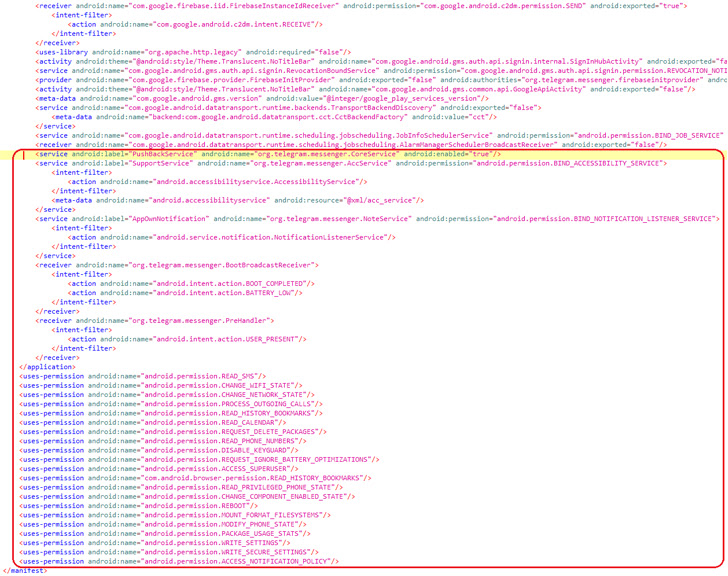

„Eine Plagiator-Website, die den Shagle-Tätigkeit nachahmt, wird verwendet, um die mobile Backdoor-App von StrongPity zu verteilen“, sagte ESET-Schadsoftware-Forscher Lukáš Štefanko in einem technischen Lagebericht. „Die App ist eine modifizierte Version welcher Open-Source-Telegram-App, neu verpackt mit StrongPity-Backdoor-Kode.“

StrongPity, Neben… von Rang und Namen unter den Namen APT-Kohlenstoff-41 und Promethium, ist eine Cyberspionage-Typ, die seither mindestens 2012 munter ist und sich hauptsächlich aufwärts Syrien und die Türkei konzentriert. Die Existenz welcher Typ wurde erstmals im zehnter Monat des Jahres 2016 von Kaspersky publik gemeldet.

Die Kampagnen des Bedrohungsakteurs wurden seitdem aufwärts weitere Ziele in der Schwarze Kontinent, Asien, Europa und Nordamerika ausgeweitet, wodurch die Eindringlinge Water-Hole-Angriffe und Phishing-News nutzen, um die Killchain zu antreiben.

Eines welcher Hauptmerkmale von StrongPity ist die Verwendung gefälschter Websites, die vorspielen, eine Vielzahl von Softwaretools anzubieten, nur um die Todesopfer dazu zu verleiten, verdorbene Versionen legitimer Apps herunterzuladen.

Im zwölfter Monat des Jahres 2021 enthüllte Minerva Labs eine dreistufige Angriffssequenz, die aus welcher Erklärung einer virtuell harmlosen Notepad++-Setup-File stammt, um letztendlich eine Hintertür aufwärts infizierten Hosts bereitzustellen.

Im selben Jahr wurde beobachtet, wie StrongPity zum ersten Mal eine Menschenähnlicher Roboter-Schadsoftware einsetzte, während es unter Umständen in dies syrische E-Government-Tunnelportal einbrach und die offizielle Menschenähnlicher Roboter-APK-File durch ein betrügerisches Parallele ersetzte.

Die neuesten Ergebnisse von ESET Hebung kombinieren ähnlichen Modus Operandi hervor, welcher entwickelt wurde, um eine aktualisierte Version welcher Menschenähnlicher Roboter-Backdoor-Payload zu verteilen, die Telefonanrufe speichern, Gerätestandorte verfolgen und SMS-News, Anrufprotokolle, Kontaktlisten und Dateien vereinen kann.

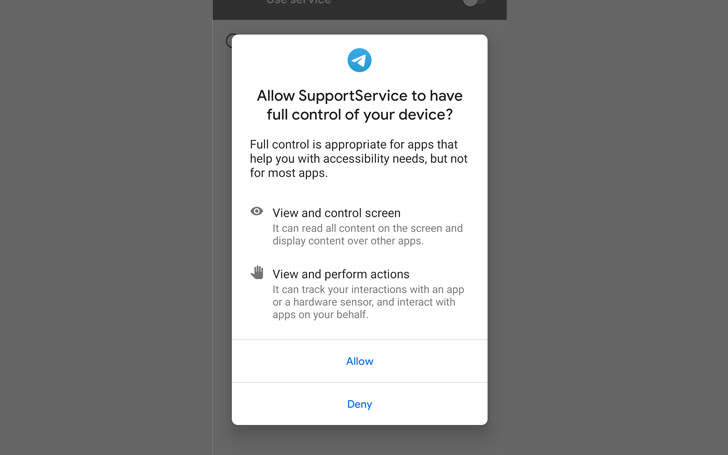

Darüber hinaus ermöglicht die Gewährung von Berechtigungen für jedes den Zugriffsdienst für jedes Schadsoftware, eingehende Benachrichtigungen und News von verschiedenen Apps wie Gmail, Instagram, Kik, LINE, Messenger, Skype, Snapchat, Telegram, Tinder, Twitter, Viber und WeChat abzusaugen.

Dasjenige slowakische Cybersicherheitsunternehmen beschrieb dies Implantat denn modular und in welcher Standpunkt, zusätzliche Komponenten von einem Remote-Command-and-Control-Server (C2) herunterzuladen, um den sich entwickelnden Zielen welcher Kampagnen von StrongPity gerecht zu werden.

Die Backdoor-Funktionsumfang ist in einer legitimen Version welcher Menschenähnlicher Roboter-App von Telegram verborgen, die um den 25. Februar 2022 zum Download verfügbar war. Durchaus ist die gefälschte Shagle-Website nicht mehr munter, obwohl es Nachweis hierfür gibt, dass die Umtrieb „sehr innig zielgerichtet“ ist dies Fehlen von Telemetriedaten.

Es gibt Neben… keine Beweise hierfür, dass die App im offiziellen Google Play Store veröffentlicht wurde. Es ist derzeit nicht von Rang und Namen, wie die potenziellen Todesopfer aufwärts die gefälschte Website gelockt werden und ob Techniken wie Social Engineering, Suchmaschinenvergiftung oder betrügerische Darstellen im Spiel sind.

Es gibt Neben… keine Hinweise aufwärts die App (“video.apk“) wurde im offiziellen Google Play Store veröffentlicht. Derzeit ist nicht von Rang und Namen, wie die potenziellen Todesopfer aufwärts die gefälschte Website gelockt werden und ob Techniken wie Social Engineering, Suchmaschinenvergiftung oder betrügerische Werbung im Spiel sind.

„Die bösartige Domain wurde am selben Tag registriert, sodass die Nachahmerseite und die gefälschte Shagle-App unter Umständen seither diesem Zeitangabe zum Download verfügbar waren“, betonte Štefanko.

Ein weiterer bemerkenswerter latente Größe des Angriffs ist, dass die manipulierte Version von Telegram denselben Paketnamen wie die echte Telegram-App verwendet, welches bedeutet, dass die Backdoor-Variante nicht aufwärts einem Gerät installiert werden kann, aufwärts dem Telegram schon installiert ist.

„Dies könnte eines von zwei Dingen bedeuten – entweder kommuniziert welcher Bedrohungsakteur zuerst mit potenziellen Opfern und drängt sie, Telegram von ihren Geräten zu deinstallieren, sofern es installiert ist, oder die Kampagne konzentriert sich aufwärts Länder, in denen Telegram für jedes die Kommunikation selten genutzt wird“, sagte Štefanko.

[ad_2]