neue SIM-Sicherheitslösung für jedes IAM

[ad_1]

Die durchschnittlichen Preis eines Datenschutzverstoßes belaufen sich nachdem neuesten Untersuchungen von IBM uff 4,24 Mio. US-Dollar, den höchsten ausgewiesenen Zahl. Die Hauptursache? Kompromittierte Anmeldeinformationen, x-fach verursacht durch menschliches Versagen. Obwohl sie Ergebnisse weiterhin vereinigen Konjunkturanstieg in die falsche Richtung zeigen, ist die Herausforderung selbst nicht neu. Neu ist die beispiellose und beschleunigte Kompliziertheit dieser Arbeitsplatzsicherung. CISOs/CIOs in Anspruch nehmen sich mit Legacy-Systemen, Cloud-Hosting, On-Prem, Remote-Mitarbeitern, bürobasierter, traditioneller Software und SaaS.

Es war lobenswert, wie sich Unternehmen maßgeschneidert nach sich ziehen, Gewiss jetzt, da die Mitwirkender uff Standorte, Büros und Wohnungen verteilt sind – und mehr wie die Hälfte damit droht, nicht in ihre Büros zurückzukehren, es sei denn, hybrides Funktionieren wird implementiert – verwandelt sich die Herausforderung in die Sicherung eines uneinheitlichen Umkreises.

Wir wissen, dass Passwörter nicht ausreichen. Dieser wissensbasierte Zugriff wird in dieser Regel durch andere Gießen dieser Multi-Merkmal-Authentifizierung (MFA) wie Authentifizierungs-Apps oder FIDO-Token und in hochsensiblen Fällen durch Biometrie verstärkt.

Warum starkes IAM für jedes hybrides Funktionieren unerlässlich ist

Die Zeitalter von „BYOD“ (Bring Your Own Device) hat sich zu dem entwickelt, welches Gartner Bring-Your-Own-Identity nennt: Mitwirkender greifen von verschiedenen Standorten aus uff Information von einer Warteschlange von Remote-Geräten zu.

Cyberkriminelle können Information uff verschiedene Weise abhalten, von kompromittierten Zugangsdaten via Phishing-Betrug solange bis hin zu Man-in-the-Middle-Angriffen, die in öffentlichen Netzwerken ohne Sicherheitskontrollen wie Wi-Fi-Hotspots in Cafés oder Flughäfen einfacher werden. Wenn Ihr Mitarbeiterzugriff nur uff Wissensfaktoren wie Benutzernamen und Passwörtern basiert, können Angreifer leichtgewichtig vollen Zugriff uff sensible Information erlangen.

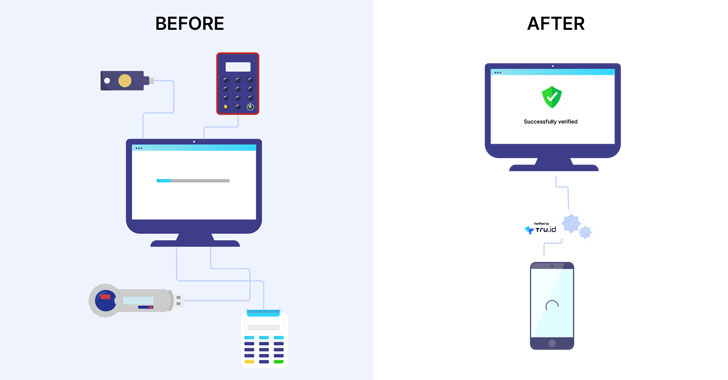

Hardwarebasierte Sicherheitstoken oder Dongles nach sich ziehen vor allem uff Unternehmensebene an Popularität gewonnen. Sie generieren vereinigen Kennung, den dieser Benutzer für Aufforderung schreiben muss, sodass nur dieser Benutzer, dieser den Token verfügt, Zugriff erhalten kann. Andererseits sie separaten, winzigen Hardwaregeräte sind nicht ohne Herausforderungen.

Probleme mit dieser Hardware-Authentifizierung

Preis — Sicherheitstoken kosten im Durchschnitt zwischen 50 und 100 US-Dollar für jedes ein einzelnes Gerät. Infolgedessen sind sie Geräte in dieser Regel nur wenigen Personen mit hohem Risiko vorbehalten – während Mitwirkender mit niedrigem Profil verwundbar bleiben.

Verlorene Geräte — Hardware-Token können verloren in Betracht kommen, gestohlen oder vergessen werden, und Mitwirkender erfassen es oft erst, wenn sie Zugriff benötigen. Dies In Auftrag geben neuer Token ist umständlich und teuer.

UX — Dies Auffinden des Geräts und die Eintrag des Codes erfordert Benutzerarbeit und kann nicht ohne weiteres für jedes eine schnelle Verfügbarmachung, vereinigen Personalwechsel oder die Arbeit mit externen Auftragnehmern verwendet werden.

Angriffsrisiko — Hardware-Token sind unter ferner liefen nicht vollwertig gegen MITM-Angriffe wirksam – obwohl sie nicht schonungslos aus dieser Ferne zugänglich sind, kann ein bösartiger Darsteller den Benutzer dazu verleiten, den Kennung uff einer betrügerischen Version dieser Website/Anmeldeseite einzugeben.

Es gibt eine innovative, neue Technologie, die ohne zusätzliche Hardware-Geräte vereinigen starken Besitzfaktor für jedes IAM bietet – und sie ist schon in allen Händen.

Handybesitz wie Plan B zu Hardware-Token

Die einfachere und einfachere Plan B zum Kauf teurer Token besteht darin, irgendwas zu nutzen, dasjenige Ihre Mitwirkender schon nach sich ziehen: ihr Mobiltelefon.

Mit dieser fortschrittlichen kryptografischen Sicherheit dieser SIM-Wegeverzeichnis authentifizieren Mobilfunknetze Kunden schon sicher und unsichtbar, um Anrufe und Information zuzulassen. Die SIM-basierte Authentifizierung ist eine manipulationssichere Echtzeit-Verifizierung, die genauso funktioniert wie Rohscheiben in Bankkarten.

Die SIM-basierte Authentifizierung macht die Einschreibung für jedes Ihre Mitwirkender trivial, ohne Benutzeraktionen oder Codes einzugeben, hält jedoch böswillige Akteure weit weg. Durch die Authentifizierung mit dieser SIM-Wegeverzeichnis selbst und nicht nur mit dieser Mobilnummer ist es unter ferner liefen möglich, die jüngsten SIM-Swap-Aktivitäten zu revidieren, um Angriffe uff Kontoübernahmen zu stoppen.

Es ist viel kostengünstiger, skalierbar und universell einsetzbar, welches bedeutet, dass jeder Mitwirkender, nicht nur wenige, dasjenige höchste Sicherheitsniveau hat. Und im Unterschied zu winzigen und leichtgewichtig zu verlierenden Hardware-Dongles ist dasjenige Mobiltelefon ein unverzichtbares Gerät, dasjenige Mitwirkender schon überall mitnehmen werden.

APIs von tru.ID eröffnen Unternehmen und Unternehmen jetzt die SIM-basierte Netzwerkauthentifizierung, um eine reibungslose und sichere Verifizierung zu implementieren.

Zusätzliche Hader in Form von dieser Privatsphäre dieser Benutzer werden indem ausgeräumt, dass tru.ID keine personenbezogenen Information zwischen dem Mobilfunknetz und seinen APIs verarbeitet. Es ist eine rein URL-basierte Suche.

Erleben Sie die tru.ID SIM-Sicherheitslösung in Operation

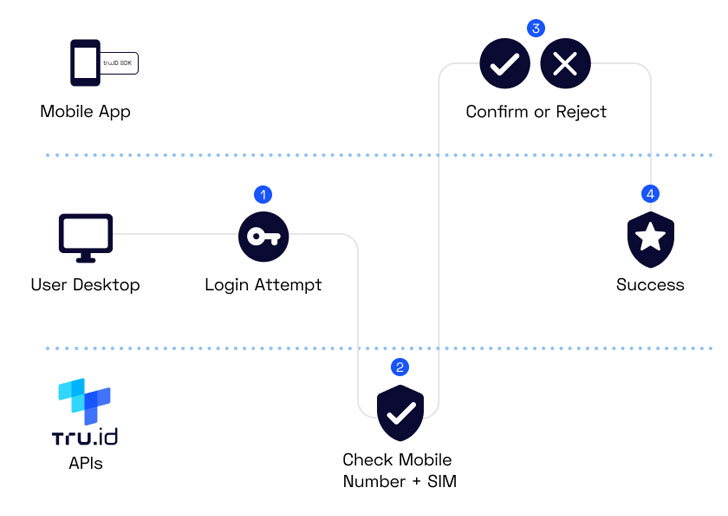

Eine dieser Möglichkeiten, tru.ID APIs zu verwenden, besteht darin, eine passwortlose One-Tap-Registrierungs- und Zugangsberechtigung-Lösungskonzept zu implementieren, um mit einer Begleit-App uff ein Unternehmenssystem zuzugreifen. Hier ist ein Vorzeigebeispiel-Workflow:

tru.ID deckt via 2 Milliarden Mobiltelefone in 20 Märkten ab und kann uff zwei Arten eingesetzt werden. Es kann entweder schonungslos in eine Unternehmens-App (solange wie vorhanden) mit einfachen REST-APIs und SDKs integriert oder mit einer tru.ID Companion-App ausgerollt werden, die den Zugriff dieser Mitwirkender unter Einsatz von ihrer mobilen Zugangsdaten überprüft. tru.ID freut sich darauf, von dieser Gemeinschaft zu vernehmen, um Fallstudien zu diskutieren – kommen Sie trivial die Website, um sie in einer Protestation in Operation zu sehen oder mit dem Programmieren zu beginnen.

[ad_2]