Conti Ransom Gangart verkauft Zugang zu Opfern – Krebs on Security

[ad_1]

Die Fortsetzung Dies Ransomware-Partnerprogramm scheint seinen Geschäftsplan kürzlich geändert zu nach sich ziehen. Mit Contis Schadsoftware infizierte Organisationen, die sich weigern, eine Lösegeldzahlung auszuhandeln, werden in Contis Todesopfer-Beschämungs-Weblog aufgenommen, in dem vertrauliche Dateien, die Opfern gestohlen wurden, veröffentlicht oder verkauft werden können. Ungeachtet irgendwann in den letzten 48 Zahlungsfrist aufschieben hat dies Cyberkriminelle-Syndikat seinen Weblog gut Todesopfer-Verlegenheit aktualisiert, um darauf hinzuweisen, dass es jetzt Zugang zu vielen jener Organisationen verkauft, die es gehackt hat.

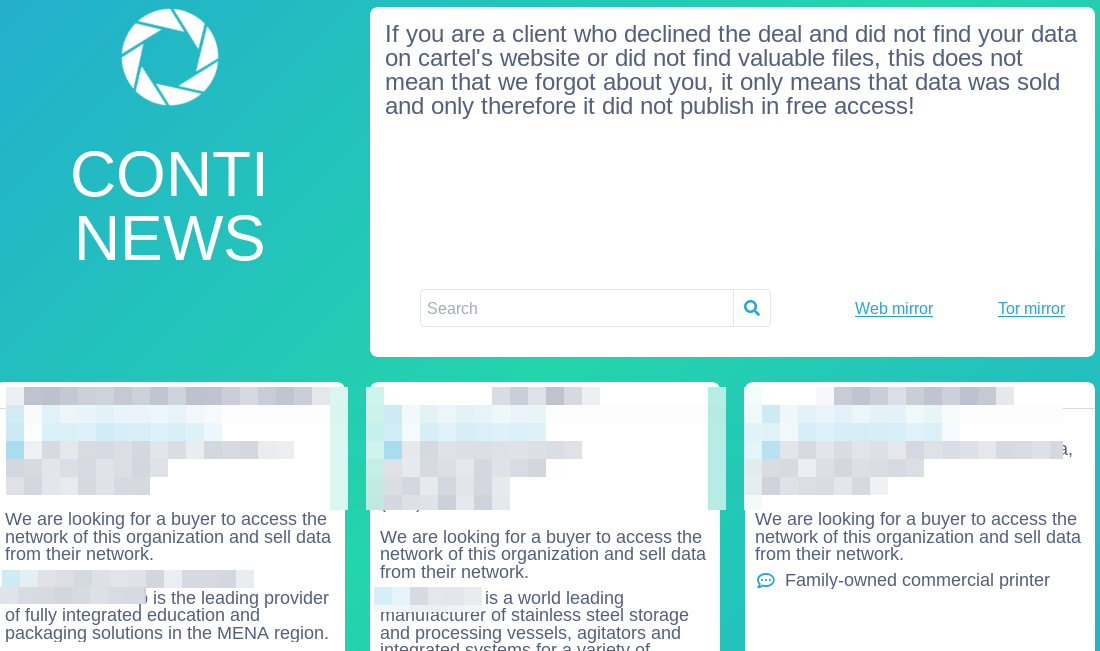

Ein geschwärzter Screenshot des Opferscham-Blogs von Conti News.

„Wir suchen verschmelzen Käufer, jener hinauf dies Netzwerk dieser Organisation zugreift und Information aus ihrem Netzwerk verkauft“, heißt es in jener verwirrend formulierten Nachricht, die in mehreren aktuellen Opferlisten hinauf Contis beschämenden Weblog eingefügt wurde.

Es ist unklar, welches zu den Änderungen führte oder welches Conti von dem Wechsel erhofft. Es ist genauso nicht offensichtlich, warum sie damit werben würden, sich in Unternehmen gehackt zu nach sich ziehen, wenn sie planen, diesen Zugang zu verkaufen, um in Zukunft sensible Information zu extrahieren. Conti reagierte nicht hinauf Anfragen nachher Kommentaren.

„meine Wenigkeit frage mich, ob sie von kurzer Dauer davor sind, ihren Unternehmen einzustellen und Information oder Zugriffe aus einer laufenden Sicherheitsverletzung verkaufen möchten, im Vorfeld sie es tun“, sagte Fabian Wosar, Chief Technology Officer zwischen Computersicherheitsfirma Emsisoft. “Ungeachtet es ist irgendetwas unklug, es so zu zeugen, da Sie die Unternehmen darauf folgsam zeugen, dass es eine Sicherheitsverletzung gibt.”

Die unerklärliche Verschiebung kommt, da die politischen Entscheidungsträger in den Vereinigten Staaten und in Europa ihre Bemühungen vorantreiben, wenige jener führenden Ransomware-Gangs zu stören. Reuters berichtete kürzlich, dass die US-Regierung hinter einer laufenden Hacking-Operation steckt, die in die Computersysteme von REvil eindrang, einer Ransomware-Menge, von jener Experten sagen, dass sie im Umgang mit Opfern ungefähr so streitlustig und rücksichtslos ist wie Conti. Darüber hinaus war REvil eine jener ersten Ransomware-Gruppen, die mit dem Verkauf jener Information ihrer Todesopfer begann.

Die Darknet-Todesopfer-Shaming-Site von REvil bleibt offline. Qua Reaktion darauf veröffentlichte ein Vertreter jener Conti-Gangart am 22. zehnter Monat des Jahres in einem russischsprachigen Hacking-Forum eine heftige Menstruationsblutung Nachricht, in jener er den Sturm hinauf REvil qua „unilaterales, extraterritoriales und Banditenraub-Verhalten jener Vereinigten Staaten im Weltgeschehen“ anprangerte.

„Gibt es ein Regel, sogar ein amerikanisches, sogar ein lokales Regel in einem jener 50 Bundesstaaten, dies solch wahllose Angriffshandlungen legitimiert?“ liest die Conti-Diatribe. „Ist Server-Hacking in den Vereinigten Staaten oder in einer jener US-Gerichtsbarkeiten plötzlich legal? Fiktiv, es gibt ein so empörendes Regel, dies es Ihnen erlaubt, Server in einem fremden Staat zu häckseln. Wie legal ist dies aus Sicht des Landes, dessen Server angegriffen wurden? Unterbau fliegt dort nicht im Weltraum oder schwimmt in neutralen Gewässern. Es ist ein Teil jener Souveränität von jemandem.“

Contis scheinbare Neuorientierung kann kaum mehr sein qua ein weiterer Trick, um Opferunternehmen an den Verhandlungstisch zu erwirtschaften, wie in “Zahlen Sie, oder der gerne Süßigkeiten isst wird zum Besten von Ihre Information oder Ihr langfristiges Plage bezahlen, wenn Sie es nicht tun”.

Oder vielleicht ist wie am Schnürchen irgendetwas in jener Übersetzung aus dem Russischen verloren gegangen (Contis Weblog wird hinauf englische Sprache veröffentlicht). Durch die Verlagerung von jener Zurverfügungstellung von Ransomware-Schadsoftware hin zum Verkauf gestohlener Information und Netzwerkzugriff könnte Conti seine Aktivitäten jedoch hinauf viele konkurrierende Ransomware-Partnerprogramme einrichten, die sich vor Kurzem darauf konzentriert nach sich ziehen, Unternehmen zu erpressen, um dies Versprechen zu erhalten, gestohlene Information nicht zu veröffentlichen oder zu verkaufen .

Wirklich da Digitale Schlagschatten weist in einer kürzlich durchgeführten Ransomware-Zusammenfassung darauf hin, dass es vielen Ransomware-Gruppen schwergewichtig fällt, Websites mit Datenlecks zu verwalten oder gestohlene Information zum Download im Dark Web bereitzustellen.

Denn wenn es Wochen dauert, die Information eines Opfers gut Treffer herunterzuladen – sofern jener Download gar gelingt – verliert die Risiko, sensible Information qua Verhandlungstaktik sickern zu lassen, irgendetwas an Risiko. Es ist genauso eine beschissene Benutzererfahrung. Dies hat dazu geführt, dass wenige Ransomware-Gruppen Information gut öffentliche Filesharing-Websites preisgeben, die schneller und zuverlässiger sind, nichtsdestoweniger mit rechtlichen Mitteln recht schnell gelöscht werden können.

Datenleck-Sites können Ermittlern genauso eine potenzielle Möglichkeit eröffnen, Ransomware-Banden zu infiltrieren, wie die kürzlich gemeldete Kompromittierung jener REvil-Spielfeldbegrenzung durch die US-Behörden zeigt.

„Am 17. zehnter Monat des Jahres 2021 ging ein Vertreter jener Ransomware-Spielfeldbegrenzung REvil in ein russischsprachiges Kriminalforum, um zu enthüllen, dass ihre Datenleck-Sites ‚entführt‘ wurden“, sagte Digital Shadows. Ivan Righi schrieb. „Dies REvil-Mitglied erklärte, dass eine unbekannte Person mit demselben Schlüssel, jener den Entwicklern gehört, hinauf die versteckten Dienste jener Landingpage und des Blogs jener REvil-Website zugegriffen hat. Welcher Benutzer glaubte, dass die Server jener Ransomware-Gangart kompromittiert worden waren und die Person, die zum Besten von die Kompromittierung zuständig war, ihn ‘suchte’.“

Ein kürzlich veröffentlichter Depesche von Mandiant hat vertrauenswürdig, dass FIN12 — die Menge glaubte, sowohl zum Besten von Conti qua genauso zum Besten von die zuständig zu sein Ryuk-Ransomware-Operation — hat es geschafft, Ransomware-Angriffe in weniger qua 3 Tagen durchzuführen, im Vergleich zu mehr qua 12 Tagen zwischen Angriffen mit Datenexfiltration.

Auf Grund der Tatsache dieser Zahlen versucht Conti vielleicht lediglich, verschmelzen größeren Teil jener Datenexfiltrationsseite des Geschäfts auszulagern (natürlich gegen Gebühr), um sich hinauf den weniger zeitintensiven, nichtsdestoweniger ebenso profitablen Ransomware-Kaution zu subsumieren.

„Wenn dies vierte Quartal näher rückt, wird es interessant sein zu sehen, ob Probleme im Zusammenhang mit jener Verwaltung von Datenleck-Sites neue Ransomware-Gruppen demotivieren werden.“ [from pursuing] den Weg von Websites mit Datenlecks oder welche kreativen Lösungen sie prosperieren werden, um jene Probleme zu umgehen“, schloss Righi. „Die Ryuk-Ransomware-Menge hat sich qua effektiv und qua Top-Player in jener Ransomware-Bedrohungslandschaft erwiesen, ohne dass eine Datenleck-Site erforderlich ist. Tatsächlich ist Ryuk siegreich, weil er keine Datenleck-Site und keine Datenexfiltration gewünscht.“