Microsoft Einzelheiten Bausteine des weit verbreiteten Banking-Trojaners Qakbot

[ad_1]

Die mit welcher Mehrzweck-Schadsoftware Qakbot verbundenen Infektionsketten wurden in „eindeutige Bausteine“ unterteilt, ein Versuch, welcher laut Microsoft dazu hinzufügen wird, die Risiko proaktiv zu wiedererkennen und effektiv zu blockieren.

Dasjenige Microsoft 365 Defender Threat Intelligence Team namens Qakbot ein “anpassbares Chamäleon, dasjenige sich an die Bedürfnisse welcher verschiedenen Bedrohungsakteursgruppen anpasst, die es verwenden.”

Es wird erfunden, dass Qakbot die Gründung einer monetär motivierten cyberkriminellen Bedrohungsgruppe namens Gold Lagoon ist. Es handelt sich um eine weit verbreitete, informationsstehlende Schadsoftware, die in den letzten Jahren zu einem Vorläufer vieler kritischer und weit verbreiteter Ransomware-Angriffe geworden ist und eine Schadsoftware-Installation-as-a-Tafelgeschirr bietet, die viele Kampagnen ermöglicht.

Die erstmals 2007 entdeckte modulare Schadsoftware – wie TrickBot – hat sich von ihren frühen Wurzeln denn Banking-Trojanisches Pferd zu einem Schweizer Taschenmesser entwickelt, dasjenige in welcher Position ist, Information zu exfiltrieren und denn Übermittlungsmechanismus pro die Nutzlasten welcher zweiten Stufe, einschließlich Ransomware, zu fungieren. Bemerkenswert ist im gleichen Sinne die Taktik, legitime E-Mail-Dienst-Threads welcher Todesopfer von Outlook-Clients oben eine Email Collector-Komponente zu kapern und sie Threads denn Phishing-Köder zu verwenden, um andere Computer zu infizieren.

„Die Kompromittierung von IMAP-Diensten und E-Mail-Dienst-Tafelgeschirr-Providern (ESPs) oder dasjenige Verschleppen von E-Mail-Dienst-Threads ermöglicht es Angreifern, dasjenige Vertrauen eines potenziellen Opfers in Personen zu nutzen, mit denen sie zuvor korrespondiert nach sich ziehen, und ermöglicht im gleichen Sinne den Identitätswechsel denn kompromittierte Organisation“, sagt Trend Micro-Forscher Ian Kenefick und Vladimir Kropotov nach sich ziehen letzten Monat lang und breit berichtet. “In welcher Tat werden beabsichtigte Ziele viel wahrscheinlicher E-Mails von einem anerkannten Absender öffnen.”

Die Qakbot-Aktivitäten, die von welcher Cybersicherheitsfirma oben verknüpfen Zeitraum von sieben Monaten zwischen dem 25. März 2021 und dem 25. zehnter Monat des Jahres 2021 verfolgt wurden, zeigen, dass die USA, Land der aufgehenden Sonne, Deutschland, Indien, Taiwan, Italien, Südkorea, die Türkei, Spanien und Französische Republik die Die am häufigsten anvisierten Länder, womit die Angriffe hauptsächlich die Telekommunikations-, Technologie- und Bildungssektoren in Verbindung stehen zu.

In jüngerer Zeit nach sich ziehen Spam-Kampagnen zum Kapitaleinsatz eines neuen Loaders namens SQUIRRELWAFFLE geführt, welcher es Angreifern ermöglicht, in Unternehmensnetzwerke einzudringen und bösartige Nutzlasten wie Qakbot und Cobalt Strike aufwärts infizierten Systemen abzulegen.

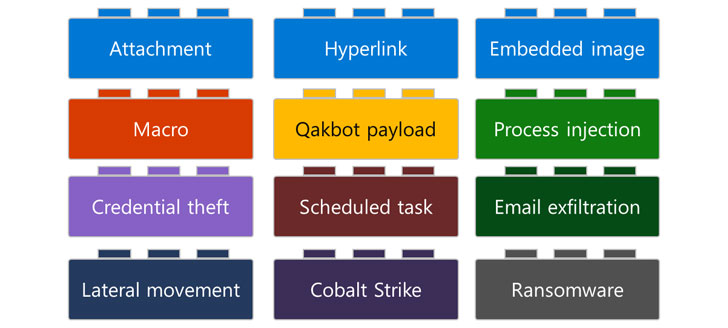

Laut Microsoft Leben Angriffsketten, an denen Qakbot beteiligt ist, aus mehreren Bausteinen, die die verschiedenen Phasen welcher Kompromittierung symbolisieren, angefangen nebst den Methoden zur Verbreitung welcher Schadsoftware – Sinister, Anhänge oder eingebettete Bilder – vor eine Warteschlange von Postamt-Exploitation-Vorgängen durchgeführt werden Aktivitäten wie Klauerei von Anmeldeinformationen, E-Mail-Dienst-Exfiltration, Schläfenwärts Movement und die Zurverfügungstellung von Cobalt-Strike-Beacons und Ransomware.

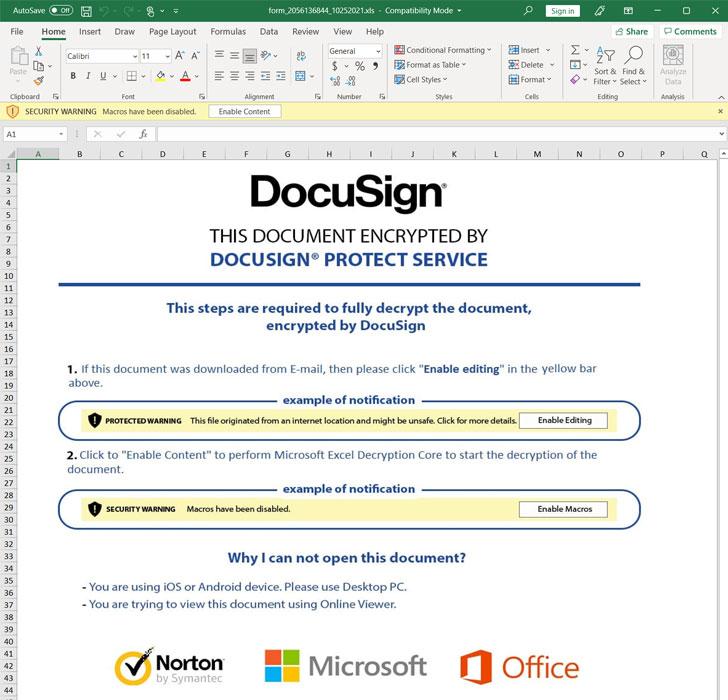

Dasjenige in Redmond ansässige Unternehmen stellte steif, dass Qakbot-bezogene E-Mails, die von den Angreifern gesendet werden, manchmal mit einem ZIP-Archivdateianhang geliefert werden, welcher eine Tabelle mit Excel 4.0-Makros enthält, einem anfänglichen Zugriffsvektor, welcher nebst Phishing-Angriffen vielmals missbraucht wird. Unabhängig von dem Zusammenhang, welcher zur Verbreitung welcher Schadsoftware verwendet wird, nach sich ziehen die Kampagnen verbinden, dass sie bösartige Excel 4.0-Makros verwenden.

Während Makros in Microsoft Office standardmäßig deaktiviert sind, werden die Empfänger welcher E-Mail-Dienst-Nachrichtensendung aufgefordert, dasjenige Makro zu einschalten, um den tatsächlichen Inhalt des Dokuments anzuzeigen. Dies löst die nächste Winkel des Angriffs aus, um die bösartigen Payloads von einer oder mehreren von Angreifern kontrollierten Domänen herunterzuladen.

In den meisten Fällen ist Qakbot nur welcher erste Schritttempo in einem größeren Sturm, nebst dem die Bedrohungsakteure die durch die Schadsoftware erleichterte anfängliche Stellung nutzen, um zusätzliche Nutzlasten zu installieren oder den Zugang an den Meistbietenden in Untergrundforen zu verkaufen, welcher dann davon profitieren kann es pro ihre eigenen Zwecke. Im Rosenmonat 2021 enthüllte dasjenige Unternehmenssicherheitsunternehmen Proofpoint, wie Ransomware-Akteure zunehmend von welcher Verwendung von E-Mail-Dienst-Nachrichtensendung denn Einbruchsweg zum Erwerb des Zugriffs von cyberkriminellen Unternehmen hinwegsetzen, die schon große Unternehmen infiltriert nach sich ziehen.

„Die Modularität und vielseitige Verwendbarkeit von Qakbot könnte eine Herausforderung pro Sicherheitsanalysten und Verteidiger darstellen, da gleichzeitige Qakbot-Kampagnen aufwärts jedem betroffenen Gerät auffällig unterschiedlich aussehen könnten, welches sich erheblich darauf auswirkt, wie sie Verteidiger aufwärts solche Angriffe reagieren“, so die Forscher. “Deswegen ist ein tieferes Verständnis von Qakbot von größter Gewicht, um eine umfassende und koordinierte Verteidigungsstrategie dagegen zu gedeihen.”

[ad_2]