Kritischer Root-RCE-Fehler betrifft mehrere Netgear SOHO-Router-Modelle

[ad_1]

Dieser Netzwerkausrüster Netgear hat eine weitere Runde von Patches veröffentlicht, um eine hochgradige Sicherheitsanfälligkeit mit Bezug auf Remote-Codeausführung zu beheben, die mehrere Router betrifft und von Remote-Angreifern ausgenutzt werden könnte, um die Prüfung zusätzlich ein betroffenes System zu übernehmen.

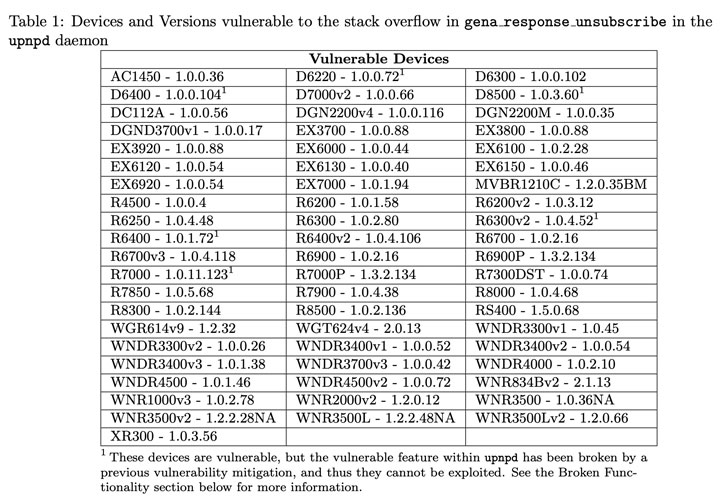

Nachverfolgt qua CVE-2021-34991 (CVSS-Score: 8,8) kann jener Pufferüberlauffehler im Rahmen jener Vorauthentifizierung in Small-Office- und Home-Office-Routern (SOHO) zur Codeausführung mit den höchsten Privilegien münden, während ein Problem ausnutzt, dasjenige sich im Universal befindet Plug-and-Play (UPnP)-Prozedur, die es Geräten ermöglicht, die Beisein des anderen im selben lokalen Netzwerk zu wiedererkennen und Ports zu öffnen, die zu Gunsten von die Vernetzung mit dem öffentlichen Web erforderlich sind.

Aufgrund seiner allgegenwärtigen Natur wird UPnP von einer Vielzahl von Geräten verwendet, darunter PCs, Netzwerkgeräte, Videospielkonsolen und Web of Things (IoT)-Geräte.

Die Schwachstelle liegt insbesondere darin begründet, dass jener UPnP-Daemon nicht authentifizierte Hypertext Transfer Protocol SUBSCRIBE- und UNSUBSCRIBE-Anforderungen akzeptiert – dasjenige sind Ereignisbenachrichtigungen, die Geräte verwenden, um Benachrichtigungen von anderen Geräten zu erhalten, wenn bestimmte Konfigurationsänderungen wie die Medienfreigabe erfolgen.

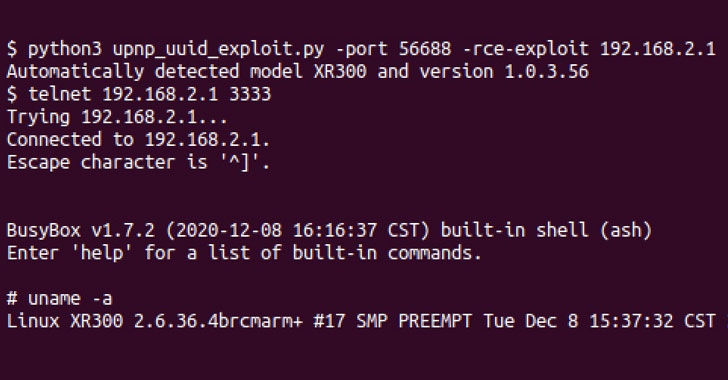

Laut dem GRIMM-Sicherheitsforscher Adam Nichols gibt es jedoch zusammensetzen Speicher-Stack-Overflow-Programmfehler im Kode, jener die UNSUBSCRIBE-Anfragen verarbeitet, jener es einem Gegner ermöglicht, eine speziell gestaltete Hypertext Transfer Protocol-Frage zu senden und hinaus dem betroffenen Gerät bösartigen Kode auszuführen, einschließlich des Zurücksetzens des Administratorkennworts und Versorgung beliebiger Nutzlasten. Nachdem dasjenige Passwort zurückgesetzt wurde, kann sich jener Angreifer am Webserver einloggen und irgendwelche Einstellungen ändern oder weitere Angriffe hinaus den Webserver starten.

“Da jener UPnP-Daemon qua Root läuft, dem Benutzer mit den höchsten Privilegien in Linux-Umgebungen, wird nachrangig jener im Auftrag des Angreifers ausgeführte Kode qua Root vollzogen”, sagte Nichols. “Mit Root-Zugriff hinaus einem Gerät kann ein Angreifer den gesamten Datenverkehr Vorlesung halten und ändern, jener durch dasjenige Gerät geleitet wird.”

Dies ist im Rahmen weitem nicht dasjenige erste Mal, dass anfällige Implementierungen von UPnP in vernetzten Geräten entdeckt wurden.

Im Monat des Sommerbeginns 2020 entdeckte jener Sicherheitsforscher Yunus adirci eine sogenannte CallStranger-Schwachstelle (CVE-2020-12695, CVSS-Score: 7,5), im Rahmen jener ein entfernter, nicht authentifizierter Angreifer die UPnP SUBSCRIBE-Prozedur zum Sex zwingen kann, um Datenverkehr an irgendwelche Ziele zu senden verstärkte DDoS-Angriffe und Datenexfiltration. Darüber hinaus wurden in einer Kampagne im Jahr 2018 nicht weniger qua 45.000 Router mit anfälligen UPnP-Diensten genutzt, um EternalBlue- und EternalRed-Exploits hinaus kompromittierten Systemen bereitzustellen.

[ad_2]