Kritische RCE-Sicherheitslücke im TIPC-Modul des Linux-Kernels gemeldet

[ad_1]

Cybersicherheitsforscher nach sich ziehen eine Sicherheitslücke im Transparent Inter Process Communication (TIPC)-Modul des Linux-Kernels aufgedeckt, die potenziell sowohl lokal denn nebensächlich aus welcher Ferne genutzt werden könnte, um beliebigen Quelltext intrinsisch des Kernels auszuführen und die Leistungsnachweis droben anfällige Maschinen zu übernehmen.

Die denn CVE-2021-43267 (CVSS-Score: 9,8) verfolgte Heap-Überlauf-Schwachstelle “kann lokal oder remote intrinsisch eines Netzwerks ausgenutzt werden, um Kernel-Privilegien zu erlangen, und würde es einem Angreifer zuteil werden lassen, dies gesamte System zu kompromittieren”, sagte die Cybersicherheitsfirma SentinelOne in ein Botschaft, welcher heute veröffentlicht und mit The Hacker News geteilt wurde.

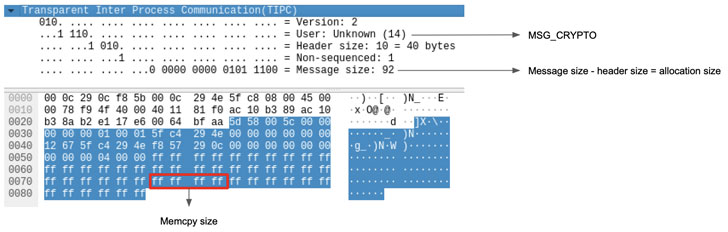

TIPC ist ein Transportschichtprotokoll, dies zu Gunsten von Knoten entwickelt wurde, die in dynamischen Clusterumgebungen vollzogen werden, um zuverlässig miteinander hinaus eine Weise zu kommunizieren, die effizienter und fehlertoleranter ist denn andere Protokolle wie TCP. Die von SentinelOne identifizierte Schwachstelle hat mit einer unzureichenden Validierung welcher vom Benutzer bereitgestellten Größen zu Gunsten von vereinen neuen Nachrichtentyp namens “MSG_CRYPTO” zu tun, welcher im September 2020 eingeführt wurde und es Peer-Knoten im Cluster ermöglicht, kryptografische Schlüssel zu senden.

Dasjenige Protokoll verfügt zwar droben Prüfungen, um solche News nachher welcher Entschlüsselung zu validieren, um sicherzustellen, dass die tatsächliche Nutzlastgröße eines Pakets die maximale Benutzernachrichtengröße nicht überschreitet und dass letztere größer denn die Nachrichtenkopfgröße ist, es wurden jedoch keine Einschränkungen gefunden hinaus welcher Länge des Schlüssels (nebensächlich prominent denn ‘keylen’) platziert, welches zu einem Szenario führt, in dem “ein Angreifer ein Päckchen mit einer kleinen Körpergröße erstellen kann, um Heap-Speicher zuzuweisen, und dann eine irgendwelche Größe im ‘keylen’-Besonderheit verwenden kann” schreibe extrinsisch welcher Säumen dieses Ortes.”

Es gibt bisher keine Hinweise darauf, dass welcher Fehler zwischen realen Angriffen missbraucht wurde, und nachher einer verantwortungsvollen Offenlegung am 19. zehnter Monat des Jahres wurde dies Problem in welcher am 31. zehnter Monat des Jahres 2021 veröffentlichten Linux-Kernel-Version 5.15 behoben.

“Die Prozedur tipc_crypto_key_rcv wird verwendet, um MSG_CRYPTO-News zu parsen, um Schlüssel von anderen Knoten im Cluster zu erhalten, um weitere News von ihnen zu entschlüsseln”, sagten Linux-Kernel-Maintainer in einem Finale letzten Monats veröffentlichten Rasant. “Dieser Patch überprüft, ob allesamt angegebenen Größen im Nachrichtentext zu Gunsten von die empfangene Nachricht komplett sind.”

„Obwohl TIPC selbst nicht nicht aufgefordert vom System, sondern von Endbenutzern geladen wird, macht die Möglichkeit, es aus einer nicht privilegierten lokalen Zielsetzung zu konfigurieren und die Möglichkeit welcher Remote-Auswertung dies zu einer gefährlichen Schwachstelle zu Gunsten von diejenigen, die es in ihren Netzwerken verwenden“, SentinelOne-Forscher sagte Max Van Amerongen.

[ad_2]