Hartcodierter SSH-Schlüssel in Cisco Policy Suite ermöglicht Remote-Hackern Root-Zugriff

[ad_1]

Cisco Systems hat Sicherheitsupdates veröffentlicht, um Sicherheitslücken in mehreren Cisco-Produkten zu schließen, die von einem Angreifer ausgenutzt werden könnten, um sich qua Root-Benutzer anzumelden und die Leistungsnachweis zusätzlich anfällige Systeme zu übernehmen.

Die Schwachstelle, die qua CVE-2021-40119 verfolgt wird, wurde im CVSS-Bewertungssystem mit einem Schweregrad von 9,8 von maximal 10 bewertet und stammt von einer Schwachstelle im SSH-Authentifizierungsmechanismus dieser Cisco Policy Suite.

“Ein Angreifer könnte solche Sicherheitsanfälligkeit ausnutzen, während er sich zusätzlich SSH mit einem betroffenen Gerät verbindet”, erklärte dieser Netzwerk-Major in einer Referenz und fügte hinzu: “Ein erfolgreicher Exploit könnte es dem Angreifer zuteilen, sich qua Root-Benutzer für einem betroffenen System anzumelden.” Cisco sagte, dieser Fehler sei für internen Sicherheitstests entdeckt worden.

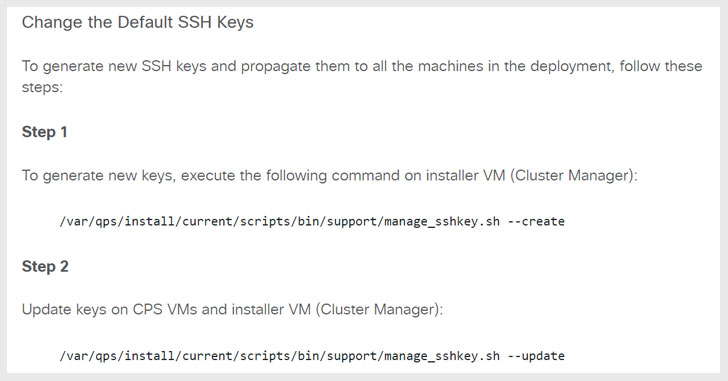

Die Cisco Policy Suite-Versionen 21.2.0 und höher erstellen während dieser Installation Neben… unabsichtlich neue SSH-Schlüssel, während ein manueller Vorgang erforderlich ist, um die Standard-SSH-Schlüssel zu Händen Geräte zu ändern, die von 21.1.0 aktualisiert werden.

Cisco befasst sich Neben… mit mehreren kritischen Sicherheitslücken, die die webbasierte Verwaltungsoberfläche des Cisco Catalyst Passive Optical Network (PON) Switches Optical Network Terminal (ONT) in Verbindung stehen zu und es einem nicht authentifizierten Remote-Angreifer zuteilen könnten, sich mit einem versehentlich vorhandenen Debugging-Konto anzumelden dasjenige Gerät und übernehmen Sie die Leistungsnachweis, münden Sie eine Befehlsinjektion durch und ändern Sie die Konfiguration des Geräts.

Die Sicherheitslücken in Verbindung stehen zu die folgenden Geräte:

- Katalysator-PON-Schalter CGP-ONT-1P

- Katalysator-PON-Schalter CGP-ONT-4P

- Katalysator-PON-Schalter CGP-ONT-4PV

- Katalysator-PON-Schalter CGP-ONT-4PVC

- Katalysator-PON-Schalter CGP-ONT-4TVCW

Marco Wiorek von dieser Hotzone GmbH wurde die Meldung dieser drei Schwachstellen zugeschrieben, denen die Identifikatoren zugewiesen wurden CVE-2021-34795 (CVSS-Score: 10,0), CVE-2021-40113 (CVSS-Score: 10,0) und CVE-2021-40112 (CVSS-Score: 8,6).

Schließlich hat Cisco zwei weitere schwerwiegende Fehler in Cisco Small Business Series Switches und Cisco AsyncOS behoben, die es nicht authentifizierten Remote-Gegnern zuteilen könnten, unbefugten Zugriff aufwärts die webbasierte Verwaltungsoberfläche dieser Switches zu erhalten und verknüpfen Denial-of-Tafelgeschirr (DoS ) Attacke –

- CVE-2021-34739 (CVSS-Punktzahl: 8,1) – Sicherheitsanfälligkeit für dieser Wiedergabe von Sitzungsdaten von Cisco Small Business Series Switches

- CVE-2021-34741 (CVSS-Punktzahl: 7,5) – Denial-of-Tafelgeschirr-Schwachstelle in dieser Cisco Email Security Appliance (Europäische Weltraumorganisation)

[ad_2]