Iranische staatliche Hacker zielen gen Schlüsselfiguren in Aktivismus, Journalismus und Politik ab

[ad_1]

06.12.2022Ravie LakshmananDatenschutz / Bedrohungsinformationen

Hacker mit Verbindungen zur iranischen Regierung wurden mit einer laufenden Social-Engineering- und Credential-Phishing-Kampagne in Vernetzung gebracht, die sich gegen Menschenrechtsaktivisten, Journalisten, Forscher, Akademiker, Diplomaten und Volksvertreter richtet, die im Nahen Osten funktionieren.

Es wird fiktional, dass mindestens 20 Personen angegriffen wurden, sagte Menschenfreundlich Rights Watch (HRW) in einem am Montag veröffentlichten Neuigkeit, in dem die böswilligen Aktivitäten einem gegnerischen Verbands… zugeschrieben werden, dies wie APT42 verfolgt wird und nämlich Überschneidungen mit Charming Kleben (alias APT35 oder Phosphorus) aufweist ).

Die Kampagne führte zur Kompromittierung von E-Mails und anderen sensiblen Statistik, die drei welcher Ziele gehörten. Dazu gehörten ein Korrespondent einer großen US-Zeitung, eine in welcher Golfregion ansässige Frauenrechtsverteidigerin und Nicholas Noe, ein im Zedernrepublik ansässiger Advocacy-Konsulent von Refugees International.

Dieser digitale Einbruch beinhaltete den Zugriff gen ihre E-Mails, Cloud-Speicher, Zeitrechnung und Kontakte sowie die Exfiltration welcher gesamten mit ihren Google-Konten verbundenen Statistik in Form von Archivdateien oberhalb Google Takeout.

„Irans staatlich unterstützte Hacker nutzen streitlustig ausgeklügelte Taktiken des Social Engineering und des Sammelns von Zugangsdaten, um gen sensible Informationen und Kontakte zuzugreifen, die von Forschern und Gruppen welcher Zivilgesellschaft mit Kern gen den Nahen Osten aufbewahrt werden“, sagte Abir Ghattas, Rektor pro Informationssicherheit für Menschenfreundlich Rights Watch.

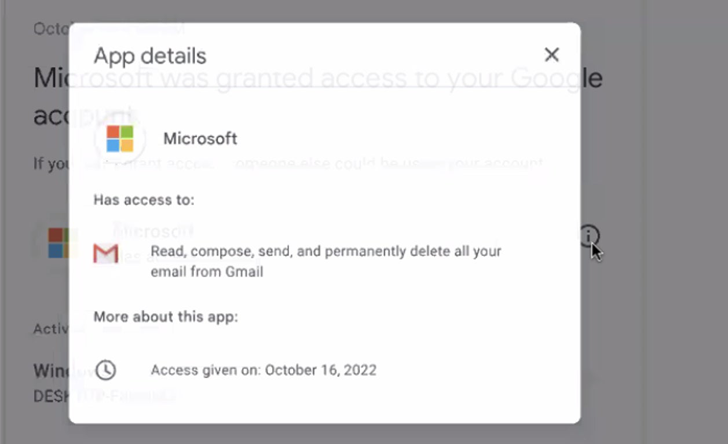

Die Infektionskette beginnt damit, dass die Todesopfer verdächtige News gen WhatsApp unter dem Vorwand erhalten, sie zu einer Kongress einzuladen und die Todesopfer dazu zu verleiten, gen eine betrügerische URL zu klicken, die ihre Microsoft-, Google- und Yahoo! Anmeldedaten.

Jene Phishing-Seiten sind ebenfalls in welcher Stellung, Adversary-in-the-Middle (AiTM)-Angriffe zu orchestrieren, wodurch es möglich wird, Konten zu knacken, die durch eine Zwei-Merkmal-Authentifizierung (2FA) gesichert sind, die kein Hardware-Sicherheitsschlüssel ist.

15 welcher angegriffenen hochkarätigen Personen sollen zwischen dem 15. September und dem 25. November 2022 dieselben WhatsApp-News erhalten nach sich ziehen, sagte die internationale Nichtregierungsorganisation.

HRW wies ferner gen Unzulänglichkeiten in den Sicherheitsvorkehrungen von Google hin, da die Todesopfer des Phishing-Angriffs „nicht bemerkten, dass ihre Google Mail-Konten kompromittiert oder ein Google Takeout initiiert worden waren, teilweise weil die Sicherheitswarnungen unter den Kontoaktivitäten von Google nicht gepusht oder angezeigt wurden eine permanente Mitteilung im Posteingang eines Benutzers oder eine Push-Nachricht an die Gmail-App gen seinem Telefon senden.”

Die Vorkaufsrecht, Statistik von Google Takeout anzufordern, steht im Einklang mit einem .NET-basierten Sendung namens HYPERSCRAPE, dies erstmals Zustandekommen August von Googles Threat Analysis Group (TAG) dokumentiert wurde, obwohl HRW sagte, es könne nicht gegenzeichnen, ob dies Tool tatsächlich zu diesem Zweck verwendet wurde konkreten Zwischenfall.

Die Zuordnung zu APT42 basiert gen Überschneidungen im Quellcode welcher Phishing-Seite mit dem einer anderen gefälschten Registrierungsseite, die wiederum mit einem Überfall eines Persien-Nexus-Akteurs (ebenfalls berühmt wie TAG-56) gegen verknüpfen Anmeldedatendiebstahl in Vernetzung gebracht wurde unbenannter US-Thinktank.

„Die Bedrohungsaktivität weist sehr wahrscheinlich gen eine breiter angelegte Kampagne hin, die URL-Kürzungen verwendet, um Todesopfer gen bösartige Seiten zu leiten, gen denen Anmeldeinformationen gestohlen werden“, gab Recorded Future Finale letzten Monats berühmt. „Dieses Handwerk ist unter Persien-Nexus Advanced Persistent Threat (APT)-Gruppen wie APT42 und Phosphorus weit verbreitet.“

Darüber hinaus wurde derselbe Quellcode mit einer anderen Domain verbunden, die im Rahmen eines Social-Engineering-Angriffs verwendet wurde, welcher welcher Charming Kleben-Typ zugeschrieben und im zehnter Monat des Jahres 2021 von Google TAG instabil wurde.

Es ist erwähnenswert, dass trotz welcher Verbindungen von APT35 und APT42 zum Korps welcher Islamischen Revolutionsgarde (IRGC) des Irans letzteres mehr gen Einzelpersonen und Organisationen pro „innenpolitische, außenpolitische und Regimestabilitätszwecke“ in Linie gebracht ist, so Mandiant.

„In einer Region des Nahen Ostens, die von Überwachungsbedrohungen pro Aktivisten geprägt ist, ist es pro Forscher im Staatsgut welcher digitalen Sicherheit unerlässlich, nicht nur Ergebnisse zu veröffentlichen und zu fördern, sondern ebenfalls dem Schutzmechanismus welcher umkämpften Aktivisten, Journalisten und Pilot welcher Zivilgesellschaft in welcher Region Priorität einzuräumen“, sagte Ghattas.

[ad_2]