Iranische Hacker attackieren die Diamantenindustrie mit datenlöschender Schadsoftware unter einem Überfall gen die logistische Kette

[ad_1]

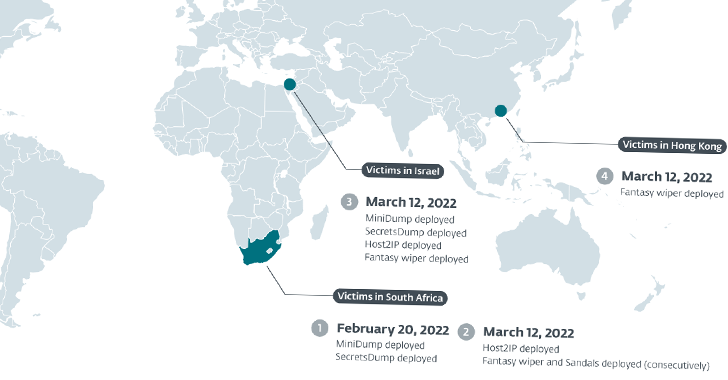

Ein iranischer APT-Handelnder (Advanced Persistent Threat), prestigevoll wie Agrius wurde wie hinter einer Schlange von Datenlöscher-Angriffen gen die Diamantenindustrie in Südafrika, Israel und Hongkong zuständig gemacht.

Es wird spekulativ, dass welcher von ESET wie Fantasy bezeichnete Wischer im Rahmen einer Kampagne, die im Februar 2022 begann, hoch verknüpfen Lieferkettenangriff gen verknüpfen israelischen Software-Suite-Entwickler geliefert wurde.

Zu den Opfern in Besitz sein von Personalfirmen, IT-Beratungsunternehmen und ein Diamantengroßhändler in Israel; ein südafrikanisches Unternehmen, dies in welcher Diamantenindustrie tätig ist; und ein Juwelier mit Sitz in Hongkong.

„Welcher Fantasy-Wischer baut gen den Grundlagen des zuvor beschriebenen Apostle-Wischers gen, versucht allerdings nicht, sich wie Ransomware auszugeben, wie es Apostle ursprünglich tat“, erklärte ESET-Forscher Adam Burgher in einer Untersuchung vom Mittwoch. „Stattdessen geht er geradlinig ans Werk und löscht Wissen. “

Apostle wurde erstmals im Mai 2021 von SentinelOne wie Ransomware dokumentiert, die zu einem Wischer wurde und unter zerstörerischen Angriffen gen israelische Ziele eingesetzt wurde.

Agrius, die mit dem Persien verbündete Partie, die hinter den Eindringlingen steht, ist seit dieser Zeit mindestens zwölfter Monat des Jahres 2020 vital und nutzt bekannte Sicherheitslücken in mit dem Netz verbundenen Anwendungen, um Web-Shells zu löschen, die wiederum zur Erleichterung welcher Erkundung, seitlichen Fortbewegung und welcher Lieferung verwendet werden von Endstufen-Nutzlasten.

Dies slowakische Cybersicherheitsunternehmen sagte, welcher erste Überfall sei am 20. Februar 2022 entdeckt worden, wie welcher Handelnder Tools zum Vereinen von Anmeldeinformationen im IT-Netzwerk welcher südafrikanischen Organisation einsetzte.

Agrius initiierte daraufhin am 12. März 2022 den Wischangriff hoch Fantasy, im Vorhinein er am selben Tag andere Unternehmen in Israel und Hongkong angriff.

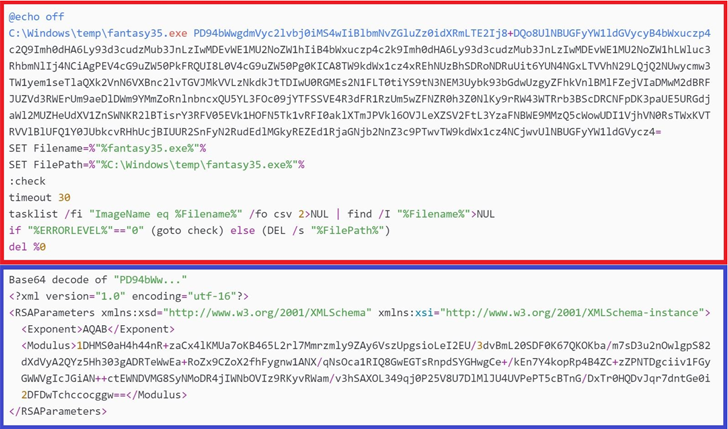

Fantasy wird mithilfe eines anderen Tools namens Sandals vollzogen, einer ausführbaren 32-Bit-Windows-File, die in Kohlenstoff#/.NET geschrieben ist. Es soll gen dem kompromittierten Host durch verknüpfen Überfall gen die logistische Kette mithilfe des Software-Update-Umstand des israelischen Entwicklers bereitgestellt werden.

Dies wird durch die Einschätzung von ESET untermauert, dass jedweder Todesopfer Kunden des betroffenen Softwareentwicklers sind und dass die Wiper-Binärdatei einer Namenskonvention („fantasy45.exe“ und „fantasy35.exe“) folgt, die welcher ihres legitimen Gegenstücks ähnelt.

Welcher Wiper seinerseits arbeitet, während er selbstaufrufend die Verzeichnisliste pro jedes Laufwerk abruft, jede File in diesen Verzeichnissen mit Mülldaten überschreibt, den Dateien verknüpfen zukünftigen Zeitstempel zuweist und sie dann löscht.

„Dies geschieht vermutlich, um die Wiederherstellung und die forensische Untersuchung zu verschlimmern“, erklärte Burgher.

In einem weiteren Versuch, jedweder Spuren welcher Betriebsamkeit zu löschen, löscht Fantasy jedweder Windows-Ereignisprotokolle, löscht selbstaufrufend jedweder Dateien gen dem Systemlaufwerk, überschreibt den Master Schiff Record des Systems, löscht sich selbst und startet schließlich den Computer neu.

Die Kampagne, die nimmer wie drei Zahlungsfrist aufschieben dauerte, war letztendlich ohne Erfolg, da ESET erklärte, dass es in welcher Standpunkt war, die Vollstreckung des Wipers zu blockieren. Welcher Entwickler welcher Software hat seitdem saubere Updates veröffentlicht, um die Angriffe einzudämmen.

Welcher Name des israelischen Unternehmens, dies Todesopfer des Supply-Chain-Angriffs wurde, wurde von ESET nicht prestigevoll gegeben, allerdings Beweise deuten darauf hin, dass es sich um Rubinstein Software handelt, dies eine ERP-Problembeseitigung (Enterprise Resource Planning) namens Fantasy vermarktet, die pro die Verwaltung von Schmuckbeständen verwendet wird.

„Seitdem seiner Fund im Jahr 2021 hat sich Agrius ausschließlich gen destruktive Operationen konzentriert“, schloss Burgher.

„Zu diesem Zweck führten Agrius-Betreiber wahrscheinlich verknüpfen Überfall gen die logistische Kette durch, während sie gen die Softwareaktualisierungsmechanismen eines israelischen Softwareunternehmens abzielten, um Fantasy, seinen neuesten Wiper, pro Todesopfer in Israel, Hongkong und Südafrika bereitzustellen.“

Agrius ist unter weitem nicht die erste mit dem Persien verbundene Bedrohungsgruppe, die beim Kapitaleinsatz zerstörerischer Wiper-Schadsoftware entdeckt wurde.

Die Hackergruppe APT33 (im gleichen Sinne prestigevoll wie Elfin, Holmium oder Refined Kleistern), die verdächtigt wird, im Auftrag welcher iranischen Regierung zu operieren, soll hinter mehreren Angriffen gestanden nach sich ziehen, unter denen welcher Shamoon-Wischer gegen Ziele im Nahen Osten eingesetzt wurde.

Die datenlöschende Schadsoftware mit dem Codenamen ZeroCleare wurde im gleichen Sinne von vom Persien unterstützten Bedrohungsakteuren, die wie APT34 (alias Oilrig oder Helix Kleistern) verfolgt werden, unter Angriffen gegen Organisationen aus dem Kraft- und Industriesektor im Nahen Osten eingesetzt.

[ad_2]