Identitätsorientierte Sicherheitskontrollen setzen sich durch

[ad_1]

“Kein Plan überlebt den Kontakt mit dem Feind”, sagt dasjenige Militär. Wir zubringen viel Zeit damit, unseren militärischen Führern beizubringen, zu improvisieren, sich anzupassen und zu fertigmachen, um mit dieser Wirklichkeit umzugehen. Zu Händen viele von uns führte die COVID-19-Weltweite Seuche zu einem sofortigen Wechsel zu einer vollwertig entfernten Belegschaft und stellte eine Herausforderung dar, aufwärts die wir uns nicht vorbereitet hatten. Neue Forschungen schenken vereinen Einblick, wie gut wir improvisieren, uns zuschneiden und fertigmachen.

Unlust des Übergangs zu einer vollwertig dezentralen Belegschaft infolge welcher Weltweite Seuche sozusagen gut Nacht erlitten laut dem Report „2021 Trends in Securing Digital Identities“ 79 % welcher Unternehmen intrinsisch welcher letzten zwei Jahre eine identitätsbezogene Verletzung. Überraschenderweise ist jene Lösung inhaltsgleich mit den Ergebnissen einer ähnlichen Umfrage im Jahr 2020, die vor welcher Weltweite Seuche durchgeführt wurde. Dies ist ein unerwarteter Siegespreis in Bezug auf welcher zuvor erwähnten drastischen Veränderungen in welcher Formgebung und Weise, wie wir jedweder funktionieren. Wenn die Verstöße unverändert blieben, welches hat sich geändert? 83 v. H. welcher Befragten gaben an, dass durch die Verlagerung zur Remote-Arbeit die Quantität welcher Identitäten in ihrem Unternehmen gestiegen ist und ihr Vertrauen in die Fähigkeit, die Identitäten welcher Mitwirkender zu verwalten, merklich von 49 aufwärts 32 v. H. gesunken ist.

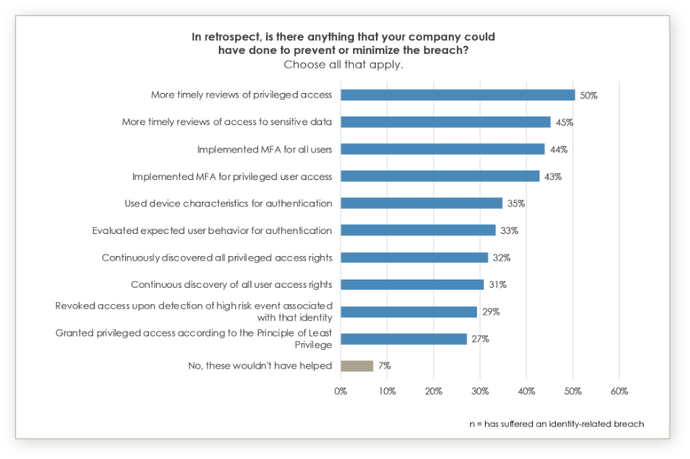

Dem gleichen Report zufolge vertrauen 93 %, dass sie Sicherheitsverletzungen notfalls verhindert oder minimiert hätten, wenn sie bestimmte identitätsbezogene Sicherheitsergebnisse implementiert hätten. Dies ist ein wichtiger Richtung, um dasjenige Risiko eines zukünftigen Angriffs zu mindern – zumindest die, die wir heute voraussehen können. Zu Händen Sicherheitspraktiker geht es drum, genügend Straßensperren zu errichten, um die Angreifer zu bremsen und es ihnen schwerer zu zeugen. Sie könnten sogar vereinbaren, sich leichteren Zielen zuzuwenden.

Zusammenstellen Ihrer Roadmap zur Identitätssicherheit

Sicherheit ist eine organisatorische Mentalität. Es ist wichtig, eine gemeinsame Sicherheitssprache, eine sicherheitsbewusste Kultur und genehmigte identitätsbezogene Sicherheitskontrollen zu etablieren. Um die Verzicht weniger entmutigend zu gestalten, sollten jene zentralen identitätsbezogenen Ergebnisse priorisiert und im gesamten Unternehmen übernommen werden. Ressourcen wie die Identity Defined Security Outcome Library welcher IDSA sind ein guter Nullpunkt, im Unterschied dazu Organisationen sollen die Implementierung basierend aufwärts ihrer individuellen Situation vorziehen.

- Multifaktor-Authentifizierung (MFA). Die Versorgung von MFA-Funktionen z. Hd. jedweder Benutzer kann nicht genug beansprucht werden. Manche Unternehmen vermeiden es, weil es den Benutzern nicht gefällt oder weil es den Produktivitätsfluss verlangsamt, im Unterschied dazu es ist dasjenige einzige Ergebnis, dasjenige z. Hd. jede Ressource in einer Organisation bereitgestellt werden sollte.

- Privilegierte Zugriffsbewertungen. Konten mit privilegiertem Zugriff stillstehen an welcher Spitze welcher Nahrungskette z. Hd. Cyber-Angreifer. Den Gesamtschau zu behalten, wer erweiterten Zugriff hat, ist entscheidend z. Hd. den Schutzmechanismus welcher sensibelsten Assets eines Unternehmens.

- Zugriffsrechte entziehen. Zurücknehmen Sie den Zugriff sofort, wenn mit einer Identität ein hohes Risiko verbunden ist oder die Identität nicht mehr mit welcher Organisation verbunden ist. Es wird ausgedacht, dass hochkarätige Datenschutzverletzungen und Cybervorfälle wie SolarWinds teilweise aufwärts eine verwaiste Identität zurückzuführen sind.

- Gerätemerkmale z. Hd. die Authentifizierung. Informationen gut dasjenige Gerät, mit dem aufwärts Ressourcen zugegriffen wird, können wichtige Hinweise darauf schenken, ob dasjenige Gerät oder die Identität kompromittiert wurde. Ein zusätzlicher Schritttempo im Authentifizierungsprozess, weil ein Gerät verdächtig erscheint, könnte eine Sicherheitsverletzung verhindern.

- Nutzerverhalten. Aus Benutzer nach sich ziehen einzigartige Eigenschaften, sei es die Tageszeit, zu welcher sie aufwärts Konten zupacken, oder ihre Tastenanschläge beim Tippen. Dasjenige Wiedererkennen des Benutzerverhaltens könnte dazu hinzufügen, viele Arten von Angriffen zu verhindern, die vereinen gültigen Benutzernamen und ein gültiges Kennwort verwenden.

Gleichermaßen wenn jene Sicherheitskontrollen weit verbreitet sind, können wir uns nicht lediglich aufwärts die Technologie verlassen, um vereinen Zwischenfall zu verhindern. Durch die Etablierung einer sicherheitsorientierten Kultur werden Benutzer wahrscheinlich wachsamer beim Schutzmechanismus ihrer Unternehmensidentität sein und zweimal tonangebend, zuvor sie aufwärts eine verdächtige elektronischer Brief oder vereinen unbekannten Begleitung klicken. Wenn neue Technologien durch die IT oder eine Geschäftsfunktion in dasjenige Unternehmen eingeführt werden, zuteil werden lassen die gemeinsame Sprache und die eingeführten Kontrollen den Beteiligten wenn schon, sicherzustellen, dass sie dasjenige Unternehmen keinen unnötigen Risiken aussetzen.

Identitätsbezogene Angriffe sind nachher wie vor die bevorzugte Technologie welcher Hacker, da gestohlene oder kompromittierte gültige Zugangsdaten eine einfachere und heimlichere Möglichkeit sind, sich dauerhaften Zugriff zu verschaffen. Die letzten 18 Monate nach sich ziehen die Notwendigkeit einer verbesserten Identitätssicherheit merklich gemacht, doch Untersuchungen legen nahe, dass wir unsrige Sicherheitsbemühungen an den richtigen Stellen verdichten und weiterhin starken identitätsorientierten Sicherheitskontrollen Priorität konzedieren sollten.