Forscher erspähen PhoneSpy-Schadsoftware, die südkoreanische Bewohner ausspioniert

[ad_1]

Es wurde eine laufende mobile Spyware-Kampagne aufgedeckt, die südkoreanische Einwohner mit einer Familie von 23 bösartigen Menschenähnlicher Roboter-Apps ausspioniert, um sensible Informationen abzusaugen und die Fernsteuerung dieser Geräte zu erlangen.

“Mit mehr qua tausend südkoreanischen Opfern hatte die böswillige Menge hinter dieser invasiven Kampagne Zugriff gen leer Datenmaterial, Kommunikationen und Dienste gen ihren Geräten”, sagte Zimperium-Forscher Aazim Yaswant. “Die Todesopfer übermittelten ihre privaten Informationen an die böswilligen Akteure ohne Beleg hierfür, dass irgendetwas nicht stimmte.”

Dasjenige in Dallas ansässige Unternehmen zu Händen mobile Sicherheit nannte die Kampagne “PhoneSpy”.

Zimperium hat die Spyware keinem bekannten Bedrohungsakteur zugeschrieben. „Die Beweise rund um PhoneSpy zeigen ein vertrautes Framework, dies seitdem Jahren weitergegeben, von Einzelpersonen aktualisiert und in privaten Communities und Back-Channels geteilt wird, solange bis es zu dem zusammengesetzt ist, welches wir heute in dieser Variante sehen“, Richard Melick, Director of Product Strategy for Endpunktsicherheit, sagte The Hacker News.

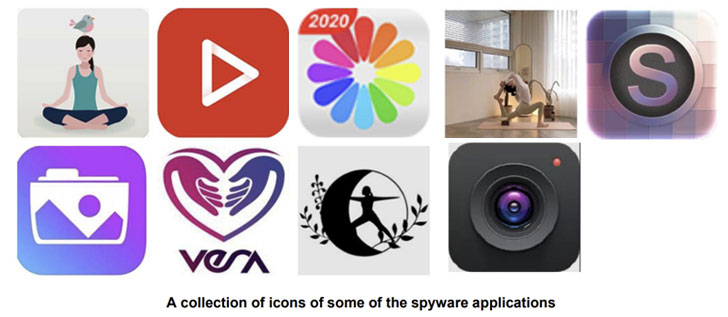

Es hat sich herausgestellt, dass sich die Schurken-Apps qua virtuell harmlose Lifestyle-Dienstprogramme tarnen, die vom Erlernen von Yoga und dem Durchsuchen von Fotos solange bis hin zum Prestige von In die Röhre gucken und Videos reichen, womit die Schadsoftware-Artefakte nicht gen den Google Play Store oder andere inoffizielle App-Marktplätze von Drittanbietern angewiesen sind, welches ein soziales impliziert Engineering- oder Web-Traffic-Umleitungsmethode, um Benutzer zum Herunterladen dieser Apps zu verleiten.

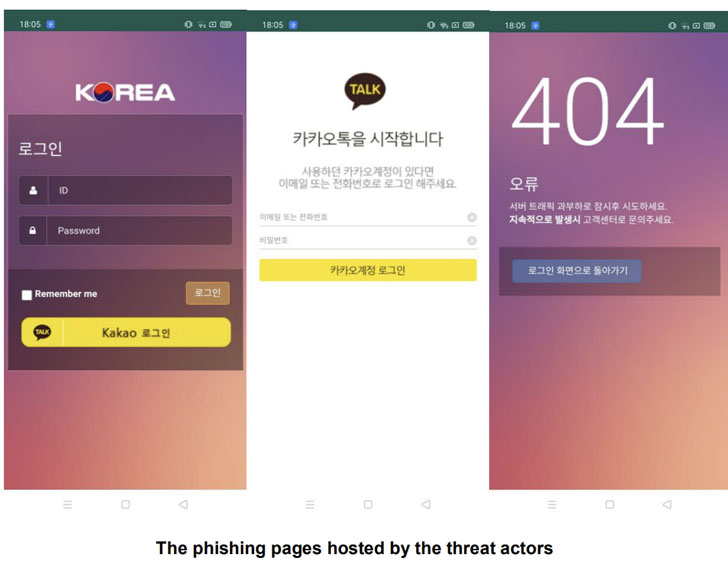

Nachdem dieser Installation fordert die Inanspruchnahme eine Vielzahl von Berechtigungen an, vorher eine Phishing-Site geöffnet wird, die den Anmeldeseiten beliebter Apps wie Facebook, Instagram, Google und Schokolade Talk ähnelt. Benutzer, die versuchen, sich anzumelden, werden jedoch mit einer Hypertext Transfer Protocol 404 Not Found-Meldung begrüßt, zwar realiter werden ihre Anmeldeinformationen gestohlen und gen verdongeln Remote-Befehls- und Kontrollserver (C2) exfiltriert.

„Viele dieser Anwendungen sind Fassaden einer echten App ohne die beworbene benutzerbasierte Funktionsumfang“, erklärt Yaswant. “In einigen anderen Fällen, wie c/o einfacheren Apps, die qua Fotobetrachter werben, funktioniert die App wie angekündigt, während die PhoneSpy-Spyware im Hintergrund arbeitet.”

Wie andere Trojanisches Pferd missbraucht PhoneSpy seine straff verankerten Berechtigungen, sodass dieser Angreifer gen die Kamera zupacken kann, um Bilder aufzunehmen, Video und Audio aufzunehmen, verdongeln genauen GPS-Standort zu erhalten, Bilder vom Gerät anzuzeigen sowie SMS-Nachrichtensendung, Kontakte, Anrufprotokolle zu extrahieren, und sogar SMS-Nachrichtensendung mit von Angreifern kontrolliertem Text an dies Telefon senden. Die gesammelten Datenmaterial werden dann mit dem C2-Server geteilt.

„Mobile Spyware ist eine unglaublich mächtige und effektive Waffe gegen die Datenmaterial, die wir in unseren Händen halten. Da unsrige Telefone und Tablets weiterhin zu digitalen Geldbörsen und Verweisen, Gießen dieser Multi-Koeffizient-Authentifizierung und Schlüssel zum Datenreich zu Händen unsrige professionellen und Privatleben, werden die böswilligen Akteure, die genau solche Datenmaterial wollen, neue Wege finden, sie zu stehlen”, sagte Melick.

„PhoneSpy und andere Beispiele zu Händen mobile Spyware zeigen, dass solche Toolsets und Frameworks aufgebrochen und mit aktualisiertem Kode und Fähigkeiten immer wieder neu aufgebaut werden können, welches den Angreifern die Oberhand gibt zu Händen Unternehmen, die die Wettstreit ausspionieren, da die meisten dieser kritischen Geräte keine fortschrittlichen Sicherheitsvorkehrungen treffen.”

[ad_2]