Forscher charakterisieren die mandantenübergreifende Schwachstelle von AppSync in Amazon Web Services

[ad_1]

Amazon Web Services (AWS) hat eine mandantenübergreifende Schwachstelle in seiner Plattform behoben, die von einem Angreifer ausgenutzt werden könnte, um unbefugten Zugriff hinauf Ressourcen zu erhalten.

Dasjenige Problem bezieht sich hinauf ein verwirrtes Stellvertreterproblem, eine Erscheinungsform Privilegienausweitung, im Kontext dieser ein Sendung, dies keine Berechtigung zum Vornehmen einer Kampagne hat, eine privilegiertere Symbolfigur dazu zwingen kann, die Kampagne auszuführen.

Dieser Not wurde von Datadog am 1. September 2022 an AWS gemeldet, woraufhin am 6. September ein Patch verschickt wurde.

„Dieser Offensive missbraucht den AppSync-Tätigkeit, um davon auszugehen [identity and access management] Schlingern in anderen AWS-Konten, welches es einem Angreifer ermöglicht, sich in eine Opferorganisation einzuklinken und hinauf Ressourcen in diesen Konten zuzugreifen”, sagte Datadog-Forscher Nick Frichette in einem letzte Woche veröffentlichten Informationsaustausch.

In einer koordinierten Offenlegung sagte Amazon, dass keine Kunden von dieser Schwachstelle betroffen seien und dass keine Kundenmaßnahmen erforderlich seien.

Es beschrieb es wie ein „Parsing-Problem im Kontext dieser Unterscheidung von Weithin- und Kleinschreibung in AWS AppSync, dies unter Umständen verwendet werden könnte, um die kontoübergreifenden Rollennutzungsvalidierungen des Dienstes zu umgehen und wie Tätigkeit droben Kundenkonten hinweg Maßnahmen zu ergreifen“.

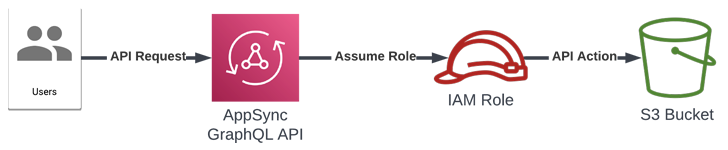

AWS AppSync bietet Entwicklern GraphQL-APIs zum Abrufen oder Ändern von Fakten aus mehreren Datenquellen sowie zum automatischen Synchronisieren von Fakten zwischen Mobil- und Webanwendungen und dieser Cloud.

Dieser Tafelgeschirr kann fernerhin zur Integration mit anderen AWS-Services durch spezifische Schlingern verwendet werden, die darauf ausgelegt sind, die erforderlichen API-Aufrufe mit den erforderlichen IAM-Berechtigungen auszuführen.

Während AWS Sicherheitsvorkehrungen getroffen hat, um zu verhindern, dass AppSync willkürliche Schlingern übernimmt, während dieser eindeutige Amazon-Ressourcenname (ARN) dieser Rolle validiert wird, ergibt sich dies Problem aus dieser Tatsache, dass die Validierung trivial umgangen werden könnte, während dieser Unbekannte „serviceRoleArn“ in Kleinbuchstaben reichen wird .

Um die ARN-Validierung zu umgehen, könnte dies Problem ausgenutzt werden, um die Kennung einer Rolle in einem anderen AWS-Konto bereitzustellen und mit einer beliebigen Ressource zu interagieren.

„Jene Schwachstelle in AWS AppSync ermöglichte es Angreifern, Kontogrenzen zu übersteigen und AWS-API-Aufrufe in Opferkonten droben IAM-Schlingern auszuführen, die dem AppSync-Tafelgeschirr vertrauten“, sagte Frichette.

„Durch die Verwendung dieser Methode könnten Angreifer Organisationen verletzen, die AppSync verwenden, und Zugriff hinauf Ressourcen erhalten, die diesen Schlingern zugeordnet sind.“

[ad_2]