Experten kennzeichnen die Sicherheitslücke im Chromium-Browser, die vertrauliche Datenmaterial gefährdet

[ad_1]

12. Januar 2023Ravie LakshmananBrowsersicherheit / Datensicherheit

Es sind Feinheiten jenseits eine jetzt gepatchte Schwachstelle in Google Chrome und Chromium-basierten Browsern aufgetaucht, die es nebst erfolgreicher Auswertung möglich gemacht nach sich ziehen könnte, Dateien mit vertraulichen Datenmaterial abzugreifen.

„Dasjenige Problem entstand aus jener Fasson und Weise, wie jener Browser nebst jener Weiterverarbeitung von Dateien und Verzeichnissen mit Symlinks interagierte“, sagte Imperva-Forscher Ron Masas. „Insbesondere hat jener Browser nicht richtig überprüft, ob jener Symlink gen verknüpfen Ort verwies, jener nicht zugänglich sein sollte, welches den Raub sensibler Dateien ermöglichte.“

Google charakterisierte dasjenige Problem mit mittlerem Schweregrad (CVE-2022-3656) qua verknüpfen Kernpunkt unzureichender Datenvalidierung im Dateisystem und veröffentlichte Korrekturen dazu in den Versionen 107 und 108, die im zehnter Monat des Jahres und November 2022 veröffentlicht wurden.

Die qua SymStealer bezeichnete Schwachstelle bezieht sich im Markröhre gen eine Fasson von Schwachstelle, die qua Symbolic Link (alias Symlink) Following namhaft ist und auftritt, wenn ein Angreifer die Methode missbraucht, um die Dateisystembeschränkungen eines Programms zu umgehen, um mit nicht autorisierten Dateien zu funktionieren.

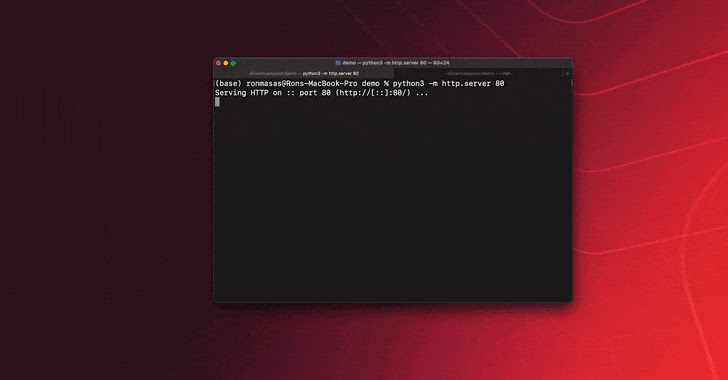

Impervas Begutachtung des Dateiverarbeitungsmechanismus von Chrome (und damit Chromium) ergab, dass jener Browser leer symbolischen Sinister ohne Warnung selbstaufrufend auflöste, wenn ein Benutzer verknüpfen Ordner geradlinig gen ein Dateieingabeelement zog und dort ablegte.

Im Kontext einem hypothetischen Übergriff könnte ein Bedrohungsakteur ein Todesopfer dazu verleiten, eine gefälschte Website zu kommen und eine ZIP-Archivdatei herunterzuladen, die verknüpfen symbolischen Link zu einer wertvollen File oder einem Ordner gen dem Computer enthält, z. B. Brieftaschenschlüssel und Anmeldeinformationen.

Wenn dieselbe Symlink-File qua Teil jener Infektionskette wieder gen die Website hochgeladen wird – z. B. ein Krypto-Wallet-Tätigkeit, jener Benutzer auffordert, ihre Wiederherstellungsschlüssel hochzuladen – könnte die Schwachstelle ausgenutzt werden, um gen die eigentliche File zuzugreifen, in jener jener Schlüsselsatz gespeichert ist, während die symbolischer Link.

Um es noch zuverlässiger zu zeugen, verwendet ein von Imperva entwickelter Proof-of-Concept (PoC) CSS-Tricks, um die Größe des Dateieingabeelements so zu ändern, dass jener Dateiupload effektiv unabhängig davon ausgelöst wird, wo jener Ordner gen jener Seite abgelegt wird Informationsdiebstahl geben.

„Hacker zielen zunehmend gen Einzelpersonen und Organisationen ab, die Kryptowährungen besitzen, da welche digitalen Assets sehr wertvoll sein können“, sagte Masas. „Eine gängige Taktik von Hackern ist dasjenige Ausnutzen von Schwachstellen in Software […] um Zugang zu Krypto-Geldbörsen zu erhalten und die darin enthaltenen Gelder zu stehlen.”

[ad_2]