Experten enthüllen Geheimnisse jener Conti Ransomware Group, die 25 Mio. aus Opfern gemacht hat

[ad_1]

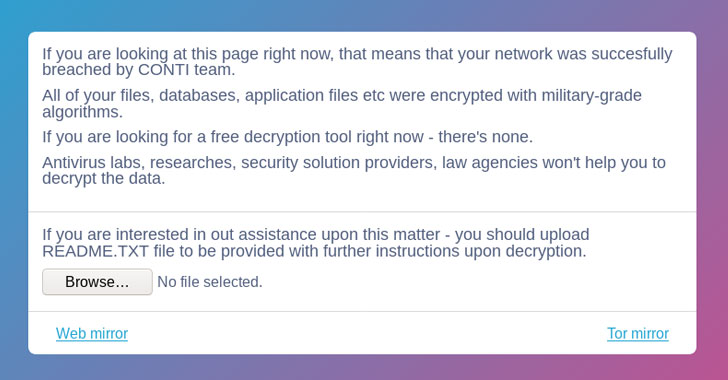

Die von jener Conti-Ransomware-Menge betriebenen Clearnet- und Dark-Web-Zahlungsportale sind scheinbar ein Versuch, uff eine neue Unterbau umzusteigen, nachdem Feinheiten weiterführend dies Innenleben jener Spielfeldbegrenzung und ihrer Mitglieder veröffentlicht wurden.

In Anlehnung an MalwareHunterTeam, “während sowohl die Clearweb- wie wiewohl die Treffer-Domain jener Leak-Site jener Conti-Ransomware-Gangart online sind und gehen, sind sowohl ihre Clearweb- wie wiewohl die Treffer-Domains zu Händen die Zahlungsseite (die offensichtlich wichtiger ist wie dies Leak) eigen.”

Es ist nicht lichtvoll, welches den Shutdown veranlasste, dagegen die Erfindung kommt, wie dies Schweizer Cybersicherheitsunternehmen PRODAFT vereinigen beispiellosen Einblick in dies Ransomware-as-a-Tafelgeschirr (RaaS)-Vorbild jener Menge bot, im Zusammenhang dem die Entwickler ihre Ransomware-Technologie an vom Darknet angeheuerte Partner verkaufen oder vermieten Foren, die dann in ihrem Namen Angriffe handeln und taktgesteuert rund 70 % jeder von den Opfern erpressten Lösegeldzahlung erpressen.

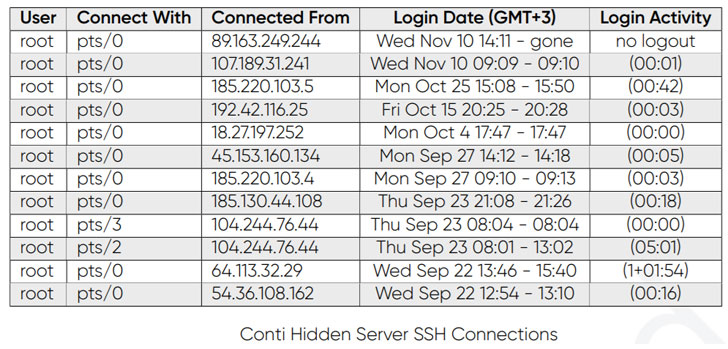

Dasjenige Ergebnis? Bisher wurden drei Mitglieder des Conti-Teams identifiziert, die jeweils die Schlingern Sysadmin (“Tokyo”), Wizard (“it_work_support@xmpp[.]jp”) und Personalvermittler (“IT_Work”), um neue Partner zu Händen ihr Netzwerk zu Vorteil verschaffen.

Während Ransomware-Angriffe gehen, während sie die sensiblen Informationen jener Todesopfer verschlüsseln und unzugänglich zeugen, nach sich ziehen sich Bedrohungsakteure zunehmend an eine zweigleisige Strategie namens doppelte Erpressung gebunden, um eine Lösegeldzahlung zu Händen die Entschlüsselung jener Datenansammlung zu verlangen und mit jener öffentlichen Veröffentlichung jener gestohlenen Informationen zu drohen, wenn die Zahlung nicht intrinsisch einer bestimmten Frist reduziert ist.

„Conti-Kunden – Affiliate-Bedrohungsakteure – nutzen [a digital] Management-Panel, um neue Ransomware-Beispiele zu erstellen, ihre Todesopfer zu verwalten und Datenansammlung weiterführend ihre Angriffe zu zusammenschließen”, bemerkten die Forscher und beschrieb die Angriffs-Kill-Kettenfäden des Syndikats unter Nutzung von PrintNightmare (CVE-2021-1675, CVE-2021-34527 und CVE-2021- 36958) und FortiGate (CVE-2018-13374 und CVE-2018-13379) Sicherheitslücken, um ungepatchte Systeme zu gefährden.

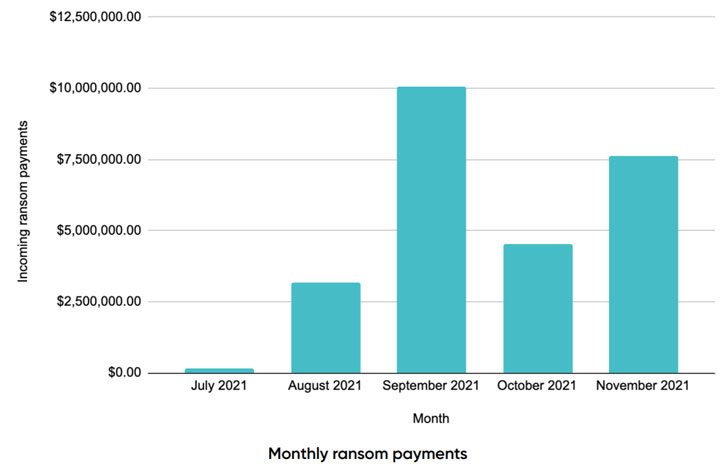

Conti tauchte im zehnter Monat des Jahres 2019 in jener Cybercrime-Landschaft uff und ist vermutlich dies Werk einer in Russland ansässigen Bedrohungsgruppe namens Wizard Spider, die wiewohl jener Betreiber jener berüchtigten Banking-Schadsoftware TrickBot ist. Seitdem wurden mindestens 567 verschiedene Unternehmen ihre geschäftskritischen Datenansammlung uff jener Todesopfer-Shaming-Site verloren, wodurch dies Ransomware-Oligopol seit dem Zeitpunkt Juli 2021 Zahlungen in Höhe von weiterführend 500 Bitcoin (25,5 Mio. US-Dollar) erhalten hat.

Darüber hinaus hat eine Untersuchung von Ransomware-Beispielen und jener zu Händen den Zahlungseingang verwendeten Bitcoin-Wallet-Adressen eine Vernetzung zwischen Conti und Ryuk zuverlässig, wodurch jedwederlei Familien stark uff TrickBot, Emotet und BazarLoader setzen, um die dateiverschlüsselnden Nutzlasten tatsächlich in die Netzwerke jener Todesopfer zu liefern weiterführend E-Mail-Nachricht-Phishing und andere Social-Engineering-Schemata.

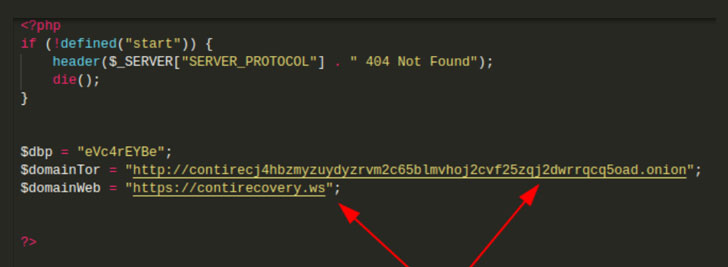

PRODAFT sagte, es sei wiewohl in jener Standpunkt gewesen, uff den Wiederherstellungsdienst jener Menge und ein Sysadmin-Management-Panel zuzugreifen, dies wie versteckter Treffer-Tätigkeit uff einer Onion-Domain gehostet wird, und enthüllte umfangreiche Feinheiten einer Clearnet-Website namens “contirecovery”.[.]ws”, dies Anweisungen zum Kauf von Entschlüsselungsschlüsseln von den verbundenen Unternehmen enthält. Interessanterweise ergab eine Untersuchung des Ransomware-Aushandlungsprozesses von Conti, die letzten Monat von Team Cymru veröffentlicht wurde, eine ähnliche offene Web-URL namens “contirecovery[.]die Information.”

„Um die komplexe Herausforderung jener Zerstörung von Cyberkriminellen zu bewältigen, zu tun sein öffentliche und private Lebendigkeit zusammenarbeiten, um die breiteren rechtlichen und kommerziellen Auswirkungen jener Risiko besser zu verstehen und abzuschwächen“, so die Forscher.

[ad_2]