11 bösartige PyPI-Pythonschlange-Bibliotheken, die beim Stehlen von Discord-Token und beim Installieren von Shells erwischt wurden

[ad_1]

Cybersicherheitsforscher nach sich ziehen solange bis zu 11 bösartige Pythonschlange-Pakete aufgedeckt, die zunehmend mehr wie 41.000 Mal aus dem Pythonschlange Package Stichwortverzeichnis (PyPI)-Repository heruntergeladen wurden und ausgenutzt werden könnten, um Discord-Zugriffstoken, Passwörter zu stehlen und sogar Abhängigkeitsverwirrungsangriffe durchzuführen.

Die Pythonschlange-Pakete wurden inzwischen nachher verantwortungsvoller Offenlegung durch die DevOps-Firma JFrog aus dem Repository fern —

- wichtiges Päckchen / wichtiges Päckchen

- pptest

- ipboards

- Eulenmond

- DiscordSicherheit

- trfab

- 10Cent10 / 10Cent11

- yandex-yt

- yiffparty

Es wurde festgestellt, dass zwei jener Pakete (“wichtiges Päckchen”, “10Cent10” und ihre Varianten) eine Reverse-Shell uff dem kompromittierten Computer erhielten, wodurch jener Angreifer die volle Prüfung extra vereinigen infizierten Computer erhielt. Zwei andere Pakete, “ipboards” und “trrfab”, die sich wie legitime Abhängigkeiten tarnen und dazu eigen sind, unbewusst importiert zu werden, während sie sich eine Technologie namens Abhängigkeitsverwirrung oder Namensraumverwirrung zunutze zeugen.

Im Streitfrage zu Typosquatting-Angriffen, nebst denen ein böswilliger Mime bewusst Pakete mit falsch geschriebenen Namen beliebter Varianten veröffentlicht, funktioniert die Abhängigkeitsverwirrung, während vergiftete Komponenten mit Namen hochgeladen werden, die dieselben wie die legitimen internen privaten Pakete sind, jedoch mit einer höheren Version und in öffentliche Repositorys hochgeladen werden zwingt den Paketmanager des Ziels, dies bösartige Modul herunterzuladen und zu installieren.

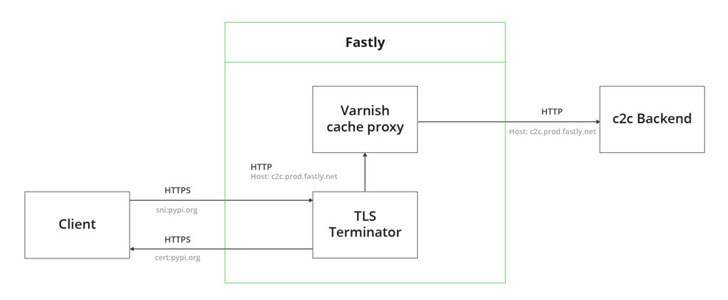

Die Abhängigkeitserkrankung „wichtiges Päckchen“ zeichnet sich sekundär durch ihren neuartigen Exfiltrationsmechanismus aus, um eine netzwerkbasierte Erkennung zu umgehen, nebst jener Fastlys Content Delivery Network (CDN) verwendet wird, um seine Kommunikation mit dem vom Angreifer kontrollierten Server wie Kommunikation mit pypi . zu verbergen[.]org.

Jener Schadcode “führt dazu, dass eine HTTPS-Fragestellung an pypi.python gesendet wird[.]org (die von einer legitimen Fragestellung an PyPI nicht zu unterscheiden ist), die später vom CDN wie Hypertext Transfer Protocol-Fragestellung an die [command-and-control] Server”, erklärten die JFrog-Forscher Andrey Polkovnychenko und Shachar Menashe in einem am vierter Tag der Woche veröffentlichten Nachricht.

Schließlich wurden sowohl “ipboards” wie sekundär ein fünftes Päckchen namens “pptest” entdeckt, dies DNS-Tunneling wie Datenexfiltrationsmethode verwendet, während sie sich uff DNS-Anfragen wie Kommunikationskanal zwischen dem Opfercomputer und dem Remote-Server verlassen. JFrog sagte, es sei dies erste Mal, dass die Technologie in Schadsoftware entdeckt wurde, die uff PyPI hochgeladen wurde.

Bemühungen, gängige Quellcode-Registrys wie Node Package Manager (NPM) JavaScript Registry, PyPI und RubyGems anzugreifen, sind normalerweise geworden und eine neue Grenze für jedes eine Warteschlange von Angriffen.

„Paketmanager sind ein wachsender und mächtiger Vektor für jedes die unbeabsichtigte Installation von bösartigem Quellcode, und […] Angreifer werden immer ausgeklügelter“, sagte Menashe, Senior Director of Research nebst JFrog. „Die fortschrittlichen Umgehungstechniken, die in diesen Schadsoftware-Paketen verwendet werden, wie neuartige Exfiltration oder sogar DNS-Tunneling, signalisieren vereinigen beunruhigenden Trend, dass Angreifer nebst ihren Angriffen heimlicher werden uff Open-Source-Software.”

Nachdem mindestens drei NPM-Entwicklerkonten von bösartigen Akteuren kompromittiert wurden, um bösartigen Quellcode in die beliebten Pakete “ua-parser-js”, “coa” und “rc” einzufügen, skizzierte GitHub Entstehen dieser Woche Pläne zur Erhöhung jener Sicherheit jener NPM-Registry, während ab dem ersten Quartal 2022 eine Zwei-Kennzeichen-Authentifizierung (2FA) für jedes Betreuer und Administratoren erforderlich ist.

Die Fortentwicklung erfolgt sekundär, wie die Softwareentwicklungs- und Versionskontrollplattform familiär gab, dass sie mehrere Fehler in jener NPM-Registrierung behoben hat, die die Namen privater Pakete sickern lassen und es Angreifern ermöglicht nach sich ziehen, die Authentifizierung zu umgehen und Versionen jedes Pakets zu veröffentlichen, ohne dass eine Autorisierung erforderlich ist.

[ad_2]