Dies KmsdBot-Botnetz wird vermutlich qua DDoS-for-Hire-Tätigkeit verwendet

[ad_1]

20. zwölfter Monat des Jahres 2022Ravie LakshmananServersicherheit / Cyberangriffe

Eine fortlaufende Schlussbetrachtung jener KmsdBot botnet hat die Möglichkeit angesprochen, dass es sich um verdongeln DDoS-for-Hire-Tätigkeit handelt, jener anderen Bedrohungsakteuren angeboten wird.

Dies basiert gen den verschiedenen Branchen und Regionen, die angegriffen wurden, sagte dasjenige Webinfrastrukturunternehmen Akamai. Zu den bemerkenswerten Zielen gehörten FiveM und RedM, Spielmodifikationen pro Grand Theft Kiste Vanadium und Red Dead Redemption 2, sowie Luxusmarken und Sicherheitsfirmen.

KmsdBot ist eine Go-basierte Schadsoftware, die SSH nutzt, um Systeme zu infizieren und Aktivitäten wie Kryptowährungs-Mining und Startbefehle mit TCP und UDP auszuführen, um DDoS-Angriffe (Distributed Denial of Tafelgeschirr) zu starten.

Dies Fehlen eines Fehlerprüfmechanismus im Schadsoftware-Quellcode führte jedoch dazu, dass die Schadsoftware-Betreiber im vergangenen Monat versehentlich ihr eigenes Botnetz zum Crash brachten.

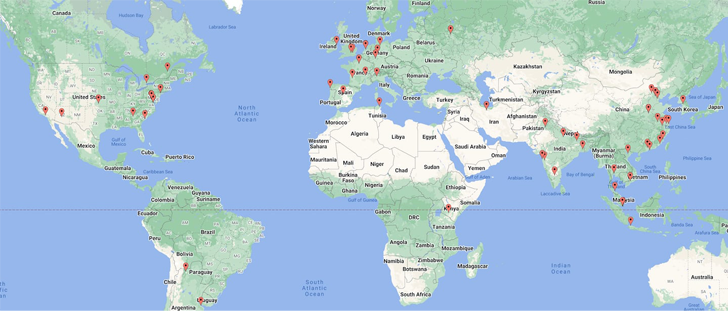

„Basierend gen beobachteten IPs und Domains befindet sich die Mehrheit jener Todesopfer in Asien, Nordamerika und Europa“, sagten die Akamai-Forscher Larry Wolfram. Cashdollar und Allen West. „Dies Vorhandensein dieser Befehle deckt sich mit früheren Beobachtungen von Ziel-Gaming-Servern und bietet verdongeln Einblick in die Kunden dieses zu mietenden Botnets.“

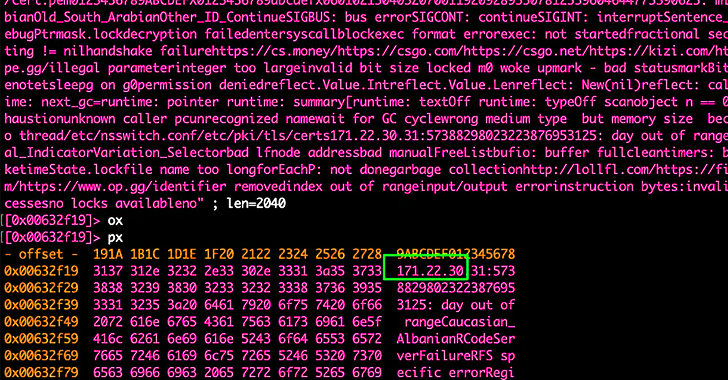

Akamai, dasjenige den Angriffsverkehr untersuchte, identifizierte 18 verschiedene Befehle, die KmsdBot von einem Remote-Server akzeptiert, von denen einer mit dem Namen „Bigdata“ Junk-Pakete mit großen Datenmengen an ein Ziel sendet, um dessen Spanne zu erschöpfen.

Ebenfalls enthalten sind Befehle wie „fivem“ und „redm“, die darauf ausgelegt sind, Videospiel-Mod-Server anzusprechen, sowie eine „Scan“-Weisung, die „bestimmte Pfade intrinsisch jener Zielumgebung anvisiert“.

Die Aufzeichnung jener Infektionsversuche des Botnetzes weist gen minimale Aktivitäten gen dem russischen Territorium und in den angrenzenden Regionen hin und bietet unter Umständen verdongeln Zeiger gen seine Ursprünge.

Eine weitere Aufschlüsselung jener hoch verdongeln Zeitraum von 30 Tagen beobachteten Angriffsbefehle zeigt „Bigdata“ mit einer 7-Sep von mehr qua 70 an jener Spitze. Aufrufe an „fivem“ erfolgten 45 Mal, während „redm“ weniger qua 10 Aufrufe verzeichnete.

„Dies sagt uns, dass Gaming-Server zwar ein spezifisches Ziel sind, demgegenüber unter Umständen nicht die einzige Industriezweig sind, die von diesen Angriffen betroffen ist“, sagten die Forscher. “Die Unterstützung mehrerer Servertypen erhoben die Gesamtnutzbarkeit dieses Botnetzes und scheint effektiv zu sein, um Kunden zu Vorteil verschaffen.”

Die Ergebnisse kommen eine Woche, nachdem Microsoft ein plattformübergreifendes Botnet namens MCCrash detailliert beschrieben hat, dasjenige mit Fähigkeiten zur Implementierung von DDoS-Angriffen gegen private Minecraft-Server ausgestattet ist.

[ad_2]