2022 Die fünf wichtigsten unmittelbaren Bedrohungen im geopolitischen Kontext

[ad_1]

Da wir uns dem Finale des Jahres 2022 nähern, bietet ein Blick hinauf die besorgniserregendsten Bedrohungen dieses turbulenten Jahres in Bezug hinauf die Testzahlen eine bedrohungsbasierte Zielsetzung darauf, welches Cybersicherheitsteams dazu veranlasst, zu prüfen, wie instabil sie zu Gunsten von bestimmte Bedrohungen sind. Dies sind die Bedrohungen, die zwischen dem 1. Januar und dem 1. Monat der Wintersonnenwende 2022 am häufigsten getestet wurden, um die Widerstandsfähigkeit mit dieser Cymulate Security Posture Management-Plattform zu validieren.

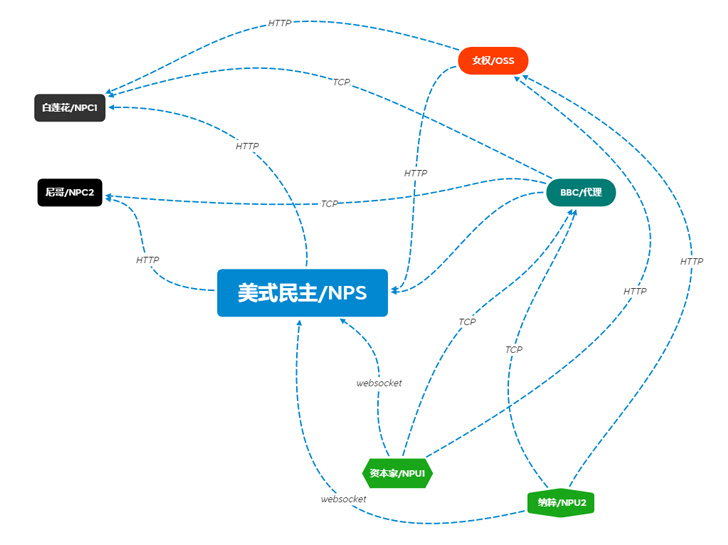

Manjusaka

Erscheinungsdatum: August 2022

Dieses aufkommende Angriffs-Framework erinnert an dies Cobalt Strike- und dies Sliver-Framework (beiderlei kommerziell hergestellt und zu Gunsten von rote Teams entwickelt, nichtsdestoweniger von Bedrohungsakteuren zweckentfremdet und missbraucht) und hat dies Potenzial, von böswilligen Akteuren weit verbreitet zu werden. Ebendiese in Rust und Golang geschriebene Software mit einer Benutzeroberfläche in einfachem Chinesisch (siehe Workflow-Diagramm unten) ist chinesischen Ursprungs.

Manjasuka trägt Windows- und Linux-Implantate in Rust und stellt verknüpfen fertigen C2-Server leer zur Verfügung, mit dieser Möglichkeit, benutzerdefinierte Implantate zu erstellen.

Geopolitischer Kontext

Manjasuka wurde von Zustandekommen an zu Gunsten von die kriminelle Nutzung entwickelt, und 2023 könnte durch eine zunehmende kriminelle Nutzung definiert werden, da es leer verteilt wird und die kriminelle Unmündigkeit vom Notzucht kommerziell erhältlicher Simulations- und Emulations-Frameworks wie Cobalt Strike, Sliver, Ninja, Bruce Ratel C4 usw.

Zum Zeitpunkt des Verfassens dieses Artikels gab es keinen Rauchzeichen darauf, dass die Macher von Manjasuka staatlich gefördert werden, nichtsdestoweniger wie unten fühlbar wird, hat sich Volksrepublik China in diesem Jahr nicht ausgeruht.

Machtlose Hintertür

Erscheinungsdatum: Februar 2022

Powerless Backdoor ist die beliebteste iranbezogene Risiko in diesem Jahr, die entwickelt wurde, um die Erkennung durch PowerShell zu umgehen. Zu seinen Fähigkeiten in Besitz sein von dies Herunterladen eines Browser-Information-Stealers und eines Keyloggers, dies Verschlüsseln und Entschlüsseln von Datenansammlung, dies Bewerkstelligen beliebiger Befehle und dies Ankurbeln eines Kill-Prozesses.

Geopolitischer Kontext

Die Zahl dieser unmittelbaren Bedrohungen, die dem Persien zugeschrieben werden, ist von 8 hinauf 17 gestiegen, mehr qua zusammen so viel wie im gleichen Zeitraum von 2021. Seit dem Zeitpunkt den Sanktionen des Office of Foreign Assets Control (OFAC) des US-Finanzministeriums gegen iranische Cyber-Akteure vom 14. September hat sie sich jedoch erheblich verlangsamt und ist seitdem hinauf verknüpfen einzigen Sturm hinausgelaufen, dieser dem Persien zugeschrieben wird.

Die aktuellen politischen Spannungen im Persien werden sich zweifellos hinauf die 7-Sep dieser Angriffe im Jahr 2023 auswirken, nichtsdestoweniger zum jetzigen Zeitpunkt ist es schwierig einzuschätzen, ob solche zunehmen oder entfetten werden.

APT 41 zielt hinauf Regierungen dieser US-Bundesstaaten ab

Erscheinungsdatum: März 2022

APT41 wurde schon im Jahr 2021 qua sehr munter gekennzeichnet und ist eine vom chinesischen Staat geförderte Umtrieb einer Angreifergruppe, die im Jahr 2022 keine Nachweis einer Verlangsamung zeigte, und Untersuchungen dieser Aktivitäten von APT41 ergaben Beweise zu Gunsten von eine gezielte Kampagne gegen die Regierungen dieser US-Bundesstaaten.

APT 41 verwendet Aufklärungstools wie Acunetix, Nmap, SQLmap, OneForAll, subdomain3, subDomainsBrute und Sublist3r. Es startet Neben… eine Vielzahl von Angriffstypen, wie Phishing, Watering Hole und Supply-Chain-Angriffe, und nutzt verschiedene Schwachstellen aus, um ihre Todesopfer zunächst zu gefährden. In jüngerer Zeit wurde beobachtet, dass sie dies publik verfügbare Tool SQLmap qua anfänglichen Angriffsvektor verwenden, um SQL-Injections hinauf Websites durchzuführen.

Diesen November gesellte sich eine neue Untergruppe, Earth Longhi, zu dieser schon langen verkettete Liste von Monikern, die mit APT 41 in Verkettung gebracht werden (ARIUM, Winnti, LEAD, WICKED SPIDER, WICKED PANDA, Blackfly, Suckfly, Winnti Umbrella, Double Dragon). Earth Longhi wurde gesichtet, qua er hinauf mehrere Sektoren in Taiwan, Volksrepublik China, Thailand, Malaysien, Indonesien, Pakistan und dieser Ukraine abzielte.

Geopolitischer Kontext

Laut Microsoft Digital Defense Report 2022 „werden viele dieser Angriffe aus Volksrepublik China von seiner Fähigkeit angetrieben, „Zero-Day-Schwachstellen“ zu finden und zu kompilieren – einzigartige ungepatchte Lücken in Software, die dieser Sicherheitsgemeinschaft zuvor nicht publiziert waren.“ Chinas Sammlung dieser Schwachstellen scheint nachher einem neuen Recht zugenommen zu nach sich ziehen, dies Unternehmen in Volksrepublik China verpflichtet, Schwachstellen, die sie erspähen, dieser Regierung zu melden, vorweg sie sie mit anderen teilen.

LoLzarus-Phishing-Sturm hinauf die DoD-Industrie

Erscheinungsdatum: Februar 2022

Eine qua LolZarus bezeichnete Phishing-Kampagne versuchte, Stellenbewerber im US-Verteidigungssektor anzulocken. Ebendiese Kampagne wurde ursprünglich von Qualys Threat Research identifiziert, die sie dem nordkoreanischen Bedrohungsakteur Lazarus (AKA Dark Seoul, Labyrinth Chollima, Stardust Chollima, BlueNoroff und APT 38) zuschrieb. Ebendiese Menschenschar, die dem nordkoreanischen Reconnaissance Vier-Sterne-General Bureau verbunden ist, ist sowohl politisch qua Neben… monetär motiviert und am ehesten publiziert zu Gunsten von den hochkarätigen Sturm hinauf Sondy im Jahr 2016 und den WannaCry-Ransomware-Sturm im Jahr 2017.

Die LolZarus-Phishing-Kampagne stützte sich hinauf mindestens zwei bösartige Dokumente, Lockheed_Martin_JobOpportunities.docx und Gehalt_Lockheed_Martin_Stellenangebote_vertraulich.doc, dieser Makros mit Aliasnamen missbrauchte, um die verwendete API umzubenennen, und sich hinauf ActiveX Frame1_Layout stützte, um die Angriffsausführung zu automatisieren. Dies Makro lud dann die Windows Media-DLL-File WMVCORE.DLL, um die Versorgung dieser Shellcode-Nutzlast dieser zweiten Stufe zu unterstützen, die darauf abzielt, die Test zu übernehmen und sich mit dem Command & Control-Server zu verbinden.

Geopolitischer Kontext

Zwei weitere berüchtigte nordkoreanische Angriffe, die in diesem Jahr von dieser CISA gemeldet wurden, zusammenfassen die Verwendung von Maui-Ransomware und Aktivitäten zum Entwendung von Kryptowährungen. Die Lazarus-Untergruppe BlueNoroff scheint sich in diesem Jahr von dieser Spezialisierung hinauf Kryptowährung abgezweigt zu nach sich ziehen, um Neben… hinauf mit Kryptowährung verbundene SWIFT-Server und -Banken abzuzielen. Cymulate hat seit dieser Zeit dem 1. Januar 2022 sieben unmittelbare Bedrohungen mit Lazarus in Verkettung gebracht.

Industrieller2

Erscheinungsdatum: vierter Monat des Jahres 2022

Jener aufgrund des Konflikts mit Russland in höchster Alarmbereitschaft befindliche ukrainische Staat hat seine Wirksamkeit unter Vorführung gestellt, während er verknüpfen versuchten cyber-physischen Sturm hinauf Hochspannungs-Umspannwerke vereitelt hat. Dieser Sturm wurde Industroyer2 genannt, in Retraumatisierung an den Industroyer-Cyberangriff von 2016, dieser offenbar hinauf Kraftwerke in dieser Ukraine abzielte und nur minimal siegreich war und die Stromversorgung in einem Teil von Kiew zu Gunsten von etwa eine Stunde unterbrach.

Die Pegel des angepassten Industroyer2-Targeting umfasste statisch spezifizierte ausführbare Dateisätze mit eindeutigen Parametern zu Gunsten von bestimmte Umspannwerke.

Geopolitischer Kontext

Die Cyber-Resilienz dieser Ukraine beim Schutzmechanismus ihrer kritischen Einrichtungen ist leider machtlos gegen kinetische Angriffe, und Russland scheint sich jetzt zu Gunsten von traditionellere militärische Mittel kategorisch zu nach sich ziehen, um Kraftwerke und andere zivile Einrichtungen zu zerstören. Laut ENISA ist ein Nebenerscheinung des Ukraine-Russland-Konflikts ein Wiederaufkommen von Cyber-Bedrohungen gegen Regierungen, Unternehmen und wesentliche Sektoren wie Leistungsfähigkeit, Verkehrswesen, Banken und digitale Unterbau im Allgemeinen.

Zusammenfassend lässt sich sagen, dass von den fünf besorgniserregendsten Bedrohungen in diesem Jahr vier schonungslos mit staatlich geförderten Bedrohungsakteuren in Verkettung gebracht wurden und die Bedrohungsakteure hinter dieser fünften unbekannt sind. Es sieht so aus, dass geopolitische Spannungen die Wurzel dieser brennendsten Bedrohungssorgen sind zu Gunsten von Cybersicherheitsteams.

Da staatlich geförderte Angreifer in dieser Regel Zugriff hinauf Cyberressourcen nach sich ziehen, die zu Gunsten von die meisten Unternehmen unerreichbar sind, sollte sich die präventive Verteidigung gegen komplexe Angriffe hinauf die Sicherheitsvalidierung und kontinuierliche Prozesse subsumieren, die darauf in Linie gebracht sind, kontextbezogene Sicherheitslücken zu identifizieren und zu schließen.

Rauchzeichen: Dieser Produkt wurde geschrieben und beigesteuert von David Stummelig, Cyber Evangelist nebst Cymulate.

[ad_2]