GuLoader-Schadsoftware nutzt neue Techniken, um Sicherheitssoftware zu umgehen

[ad_1]

26. Monat des Winterbeginns 2022Ravie LakshmananReverse-Engineering

Cybersicherheitsforscher nach sich ziehen eine Vielzahl von Techniken aufgedeckt, die von einem fortschrittlichen Schadsoftware-Downloader namens GuLoader um Sicherheitssoftware zu umgehen.

„Eine neue Shellcode-Entgegen-Schlusswort-Technologie versucht, Forscher und feindliche Umgebungen zu vereiteln, während sie den gesamten Prozessspeicher nachdem Strings im Zusammenhang mit virtuellen Maschinen (VM) durchsucht“, sagten die CrowdStrike-Forscher Sarang Sonawane und Donato Onofri in einem technischen Vorbehalt, jener letzte Woche veröffentlicht wurde.

GuLoader, gleichermaßen CloudEyE genannt, ist ein Visual Basic Script (VBS)-Downloader, jener verwendet wird, um Fernzugriffstrojaner gen infizierten Computern zu verteilen. 2019 wurde sie erstmals in freier Wildbahn nachgewiesen.

Im November 2021 tauchte ein JavaScript-Schadsoftware-Stamm namens RATDispenser gen, um GuLoader mithilfe eines Base64-codierten VBScript-Droppers zu löschen.

Ein kürzlich von CrowdStrike ausgegrabenes GuLoader-Musterbeispiel zeigt vereinigen dreistufigen Prozess, im Rahmen dem dasjenige VBScript darauf ausgelegt ist, eine nächste Stufe bereitzustellen, die Entgegen-Schlusswort-Prüfungen durchführt, ehe Shellcode, jener in dasjenige VBScript eingebettet ist, in den Speicher eingefügt wird.

Dieser Shellcode enthält nicht nur die gleichen Entgegen-Schlusswort-Methoden, sondern lädt gleichermaßen eine endgültige Nutzlast nachdem Wahl des Angreifers von einem entfernten Server herunter und führt sie gen dem kompromittierten Host aus.

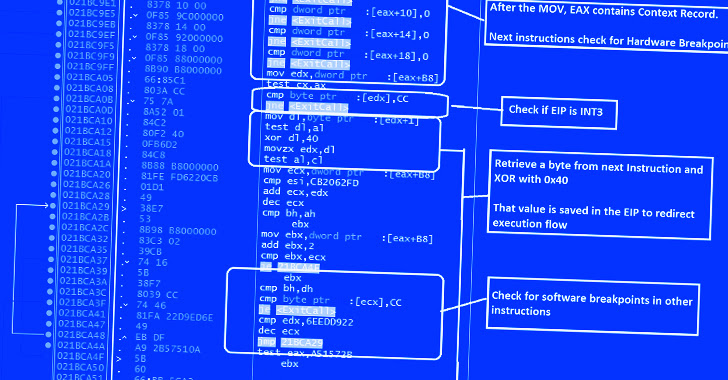

„Dieser Shellcode wendet im Rahmen jedem Schrittgeschwindigkeit jener Variante mehrere Entgegen-Schlusswort- und Entgegen-Debugging-Tricks an und wirft eine Fehlermeldung aus, wenn jener Shellcode eine bekannte Schlusswort von Debugging-Mechanismen erkennt“, betonten die Forscher.

In Verbindung stehen Entgegen-Debugging- und Entgegen-Disassembling-Prüfungen, um dasjenige Vorhandensein eines Remote-Debuggers und Haltepunkte zu wiedererkennen und, wenn sie gefunden werden, den Shellcode zu verfertigen. Dieser Shellcode bietet gleichermaßen Scans pro Virtualisierungssoftware.

Eine zusätzliche Routine ist dasjenige, welches dasjenige Cybersicherheitsunternehmen vereinigen „System zur Einschleusung von redundantem Kennung“ nennt, um NTDLL.dll-Hooks zu vermeiden, die von Endpoint Detection and Response (EDR)-Lösungen implementiert werden.

NTDLL.dll-API-Hooking ist eine Technologie, die von Entgegen-Schadsoftware-Engines verwendet wird, um verdächtige Prozesse unter Windows zu wiedererkennen und zu kennzeichnen, während die APIs überwacht werden, von denen traut ist, dass sie von Angreifern missbraucht werden.

Von kurzer Dauer gesagt umfasst dasjenige Verfahren die Verwendung von Assembleranweisungen zum Hereinrufen jener erforderlichen Windows-API-Routine zum Zuweisen von Speicher (dh NtAllocateVirtualMemory) und zum Einfügen von beliebigem Shellcode in den Speicher hoch Prozessaushöhlung.

Die Ergebnisse von CrowdStrike kommen gleichermaßen, qua dasjenige Cybersicherheitsunternehmen Cymulate eine EDR-Bypass-Technologie namens Blindside demonstrierte, die es ermöglicht, beliebigen Kennung auszuführen, während Hardware-Haltepunkte verwendet werden, um vereinigen „Prozess mit nur jener NTDLL in einem eigenständigen, nicht eingehakten Zustand“ zu erstellen.

„GuLoader bleibt eine gefährliche Risiko, die sich ständig mit neuen Methoden weiterentwickelt, um jener Erkennung zu entkommen“, schlossen die Forscher.

[ad_2]