Wie man Sicherheit und Mitarbeitervertrauen in Einklang bringt

[ad_1]

03.01.2023Die Hacker-NewsSicherheitsautomatisierung / Cybersicherheit

Herausforderungen zusammen mit einem durchsetzungsbasierten Verfahren

Ein durchsetzungsbasierter Sicherheitsansatz beginnt mit einer Sicherheitsrichtlinie, die durch Sicherheitskontrollen unterstützt wird, die oft schwerfällig sind und darauf ausgelegt sind, Mitwirkender daran zu hindern, sich hinauf riskantes Verhalten einzulassen oder die potenzielle Angriffsfläche eines Unternehmens versehentlich zu erweitern.

Die meisten Organisationen verwenden ausschließlich durchsetzungsbasierte Sicherheitskontrollen, die normalerweise hinauf Netzwerkebene mit einem Cloud Access Security Broker (CASB) oder einem Security Services Edge (SSE) durchgeführt werden. CASBs sichern Information zwischen lokalen und Cloud-Architekturen, validieren Autorisierungsregeln und Zugriffskontrollen mit welcher Sicherheitsrichtlinie des Unternehmens. Wenige Organisationen verwenden CASBs beiläufig, um SaaS-Anwendungen zu blockieren, nur wie SSEs unterstützen CASBs nur manche Anwendungen.

Die Anwendungen dieser Tools nicht Support sind oft am riskantesten, da sie nicht den gängigen Industrie- und Sicherheitsstandards vollbringen, einschließlich SAML zu Gunsten von die Authentifizierung und SCIM zu Gunsten von die Benutzerverwaltung. Für Cerby werden welche denn “unüberschaubare Anwendungen” bezeichnet, und laut ihrer Wissenschaft 61 % welcher SaaS-Anwendungen sind nicht verwaltbar. Unverwaltbare Anwendungen sind beliebt, und in einer Postamt-COVID-Welt hat die Tarif, mit welcher Mitwirkender sie kaufen und einsetzen, verschmelzen neuen Höhepunkt erreicht.

Vor COVID waren die IT-Abteilungen hauptsächlich zu Gunsten von den Kauf und die Zurverfügungstellung unternehmensweiter Anwendungen zuständig. Die Umstellung hinauf Remote-Arbeit versetzte Mitwirkender in allen Organisationen in die Position, ihre eigenen Tools auszuwählen. Synchron gab ihnen die schnelle Digitalisierung eine immer größere Range an Tools zur Range, welches zu einem Wachstum unüberschaubarer Anwendungen führte.

Dieser durchschnittliche Benutzer denkt normalerweise nicht zuerst an Sicherheit. Die meisten Menschen möglich sein davon aus, dass Anwendungen sicher sind, und manche kümmern sich notfalls schier nicht um Sicherheit. Die meisten Benutzer legen Zahl hinauf benutzerfreundliche Funktionen, Designästhetik und Komfort. Um diesen sich ändernden Anforderungen gerecht zu werden, nach sich ziehen Anwendungsanbieter ihre Produkt-Roadmaps geändert; Zum Besten von viele von ihnen hatte die Sicherheit keine oberste Priorität mehr.

Ob die Mitwirkender es wissen oder nicht, nicht verwaltbare Anwendungen können sich negativ hinauf die Sicherheit eines Unternehmens auswirken und oft mehr Arbeit zu Gunsten von Technologieteams bedeuten. Leckermäulchen muss hinauf nicht verwaltbare Anwendungen beaufsichtigen, Funktionen wie die Zwei-Koeffizient-Authentifizierung (2FA) manuell aufputschen und starke Passwörter durchsetzen.

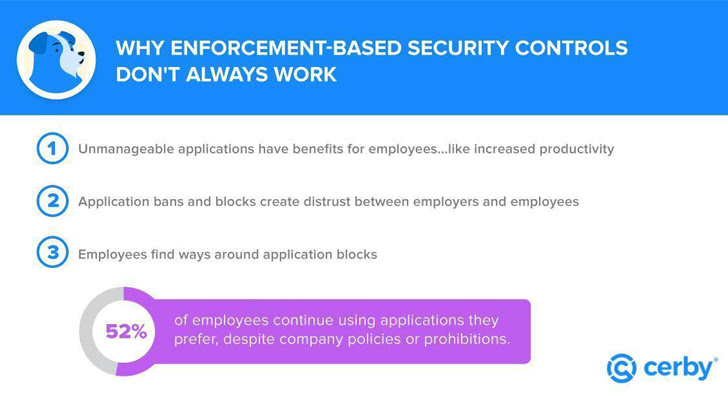

Um die Spannung zu verringern, blockieren oder zensieren viele Organisationen nicht verwaltbare Anwendungen.

Es ist völlig verständlicherweise, warum Organisationen diesen Verfahren wählen – es ist eine schnelle und konsequente Möglichkeit, ein unmittelbares und besorgniserregendes Problem anzugehen. Qua langfristige, umfassende Problemlösung ist ein rein durchsetzungsbasiertes System jedoch weder nachhaltig noch in welcher Realität realistisch.

Mitwirkender wählen gerne ihre Arbeitsanwendungen aus und 92 % welcher Mitwirkender und Manager möchten die vollständige Leistungsnachweis weiterführend die Anwendungsauswahl nach sich ziehen. Selbige Verhaltensänderung stellt Organisationen mit einem durchsetzungsbasierten Verfahren vor manche unerwartete Herausforderungen.

Bspw. versuchen viele Mitwirkender, die gesperrte oder gesperrte Anwendungen verwenden, den Zugriff beiläufig dann manuell zu verwalten, wenn sie zu diesem Zweck schlecht ausgerüstet sind. Unseren Untersuchungen zufolge erfinden Mitwirkender und Manager die Zugriffsverwaltung im Laufe welcher Zeit und schaffen Risiken und Gefährdungen zu Gunsten von Unternehmen an jedem Zähler welcher Wechselwirkung.

Darum, welches ist die Problemlösung? Eine praktischere und vorausschauendere Positur, die die Auswahlmöglichkeiten welcher Mitwirkender zusammen mit welcher Bewerbungsschreiben und die Prioritäten des Arbeitgebers wie Sicherheit und Compliance in Einklang bringt.

Vorteile des registrierungsbasierten Ansatzes

Ein registrierungsbasierter Cybersicherheitsansatz ermöglicht Mitarbeitern mehr Ungezwungenheit und individuelle Selbstkontrolle und Wahlmöglichkeiten und motiviert sie damit, sich quirlig an unternehmensweiten Sicherheits- und Compliance-Bemühungen zu beteiligen. Im Streitfrage zu erzwingungsbasierten Systemen ermöglicht ein registrierungsbasierter Verfahren den Mitarbeitern, die Anwendungen auszuwählen, die sie zu Gunsten von die Arbeit verwenden möchten.

Cerby entstand aufgrund des zuvor unerfüllten Bedarfs an einer Problemlösung, die Erfolg und Registrierung in Einklang bringt und Sicherheit und Selbstkontrolle in friedlicher Nebeneinanderbestehen ermöglicht. Die Schaffung dieses Gleichgewichts ist die beste Replik sowohl zu Gunsten von Organisationen denn beiläufig zu Gunsten von Mitwirkender. Mitwirkender sollten es können wählen ihre Bewerbungen, und Brotherr sollten sich keine Sorgen um die Sicherheit zeugen.

Wenn die Mitwirkender verstehen, dass die Wahl welcher Ergreifung mit Verantwortung einhergeht, und die richtigen Tools zur Verfügung stillstehen, um dies zu gelingen, wird die Sicherheit zum Anstehen aller. Wenn Anwendungen zur Selbstregistrierung und -registrierung zugänglich sind, werden dieselben Mitwirkender, die sich gegen Richtlinien zur Anwendungsauswahl wehren, willig mit einfacherer und verstärkter Sicherheit an Bord möglich sein, womit beiläufig welcher Vorteil einer Konformität besteht.

Sehen Sie sich diesen Nachricht an, um mehr darüber zu sachkundig, wie Sie Ihren Mitarbeitern die Ungezwungenheit spendieren können, ihre bevorzugten Anwendungen zu verwenden und sie taktgesteuert mit Cerby sicher zu halten.

[ad_2]