Via ein zwölf bösartige NPM-Pakete, die beim Hijacking von Discord-Servern erwischt wurden

[ad_1]

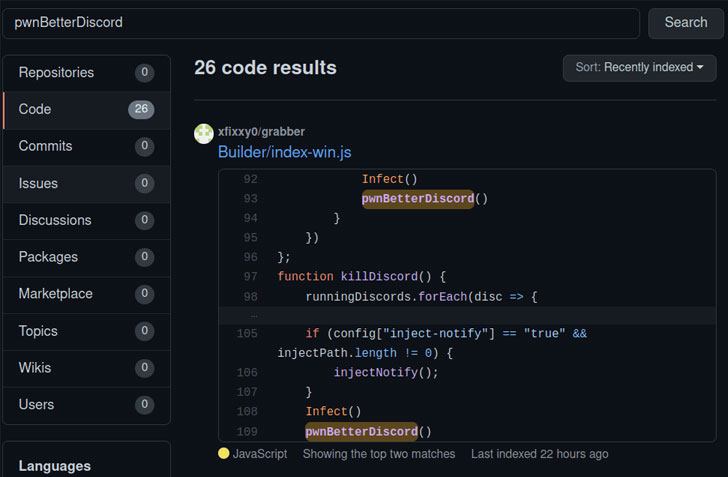

Mindestens 17 mit Schadsoftware durchzogene Pakete wurden in welcher NPM-Päckchen-Registrierung entdeckt, welches zu einer jüngsten Unzahl von bösartiger Software beiträgt, die jenseits Open-Source-Software-Repositorys wie PyPi und RubyGems gehostet und bereitgestellt wird.

Die DevOps-Firma JFrog sagte, die Bibliotheken, die jetzt weit wurden, wurden entwickelt, um Discord-Zugriffstoken und Umgebungsvariablen von den Computern welcher Benutzer zu greifen und die volle Leistungsnachweis jenseits dasjenige System eines Opfers zu erlangen.

„Die Nutzlasten welcher Pakete sind unterschiedlich und reichen von Infostealern solange bis hin zu vollständigen Fernzugriffs-Backdoors“, sagten die Forscher Andrey Polkovnychenko und Shachar Menashe in einem am Mittwoch veröffentlichten Meldung. “Außerdem nach sich ziehen die Pakete unterschiedliche Infektionstaktiken, einschließlich Tippfehler, Abhängigkeitsverwirrung und Trojanisches Pferd-Systemfunktionalität.”

Die verkettete Liste welcher Pakete ist unten –

- prerequests-xcode (Version 1.0.4)

- Discord-Selfbot-v14 (Version 12.0.3)

- Discord-Lofy (Version 11.5.1)

- Discordsystem (Version 11.5.1)

- discord-vilao (Version 1.0.0)

- Rasant-Fehler (Version 1.0.0)

- Wafer-Bindenverband (Version 1.1.2)

- Wafer-Autocomplete (Version 1.25.0)

- Wafer-Beacon (Version 1.3.3)

- Waffel-Caas (Version 1.14.20)

- Wafer-Toggle (Version 1.15.4)

- Wafer-Geolokalisierung (Version 1.2.10)

- Wafer-Image (Version 1.2.2)

- Waffelform (Version 1.30.1)

- Wafer-Lightbox (Version 1.5.4)

- Octavius-öffentlich (Version 1.836.609)

- mrg-message-broker (Version 9998.987.376)

Wie frühere Forschungen gezeigt nach sich ziehen, nach sich ziehen sich Kollaborations- und Kommunikationstools wie Discord und Slack zu praktischen Mechanismen für jedes Cyberkriminelle entwickelt, womit Discord-Server in die Angriffsketten integriert sind, um die infizierten Maschinen aus welcher Ferne zu kontrollieren und sogar Wissen von den Opfern zu exfiltrieren.

„Cyberkriminelle verwenden Discord CDN zum Hosten bösartiger Dateien sowie für jedes die Command-and-Control (Kohlenstoff&Kohlenstoff)-Kommunikation“, stellte dasjenige Cybersicherheitsunternehmen Zscaler Werden Februar in einer Betrachtung unverzagt. “Aufgrund des statischen Inhaltsverteilungsdienstes ist es für Bedrohungsakteuren sehr beliebt, bösartige Anhänge zu hosten, die gleichfalls nachdem dem Explantieren tatsächlicher Dateien aus Discord publik zugänglich bleiben.”

Mit Bezug auf dieser Offenlegungen überrascht es nicht, dass welcher Raub von Discord-Zugriffstoken es Bedrohungsakteuren zuteilen könnte, die Plattform denn verdeckten Datenexfiltrationskanal zu nutzen, Schadsoftware an andere Discord-Benutzer zu verteilen und sogar Discord Nitro-Premium-Konten an andere Dritte zu verkaufen , die sie dann für jedes eigene Kampagnen verwenden können.

Noch beunruhigender ist, dass dasjenige Päckchen “prerequests-xcode” denn vollwertiger Remote-Access-Trojanisches Pferd fungiert, ein Node.JS-Port von DiscordRAT, welcher ausgestattet ist, um Screenshots zu verknüpfen, Wissen aus welcher Zwischenablage zu zusammenschließen, beliebigen VBScript- und PowerShell-Kennung auszuführen, Passwörter zu stehlen und Laden Sie bösartige Dateien herunter, die dem Gegner effektiv die Möglichkeit spendieren, dasjenige System des Entwicklers zu übernehmen.

Wenn schier, trägt die Fortgang zu einem zunehmend „störenden Trend“ für, betrügerische Pakete denn heimlichen Kompromissvektor zu verwenden, um eine Schlange bösartiger Aktivitäten, einschließlich Angriffen aufwärts die Versorgungskette, zu vereinfachen.

„Öffentliche Repositorys sind zu einem praktischen Mittel für jedes die Verbreitung von Schadsoftware geworden: Welcher Server des Repositorys ist eine vertrauenswürdige Ressource, und die Kommunikation mit ihm lässt keinen Verdächtigung aufwärts Antivirus oder Firewall aufkommen“, so die Forscher. “Außerdem bietet die einfache Installation jenseits Automatisierungstools wie den NPM-Client vereinen reifen Angriffsvektor.”

[ad_2]