Tropic Trooper Cyberspionage-Hacker, die hinauf den Transportsektor abzielen

[ad_1]

Die Transportindustrie und mit dem Sektor verbundene Regierungsbehörden sind seither Juli 2020 Todesopfer einer laufenden Kampagne einer hochentwickelten und gut ausgestatteten Cyberspionagegruppe, die verdongeln weiteren Steigerung böswilliger Aktivitäten zu sein scheint, die “nur die Spitze des Eisbergs” sind.

„Die Menge hat versucht, hinauf manche interne Dokumente (wie Flugpläne und Dokumente zu Gunsten von Finanzpläne) und persönliche Informationen oben die kompromittierten Hosts (wie Suchverläufe) zuzugreifen“, sagten die Trend Micro-Forscher Nick Dai, Ted Lee und Vickie Su in a Bulletin wurde letzte Woche veröffentlicht.

Earth Centaur, nicht zuletzt prominent unter den Spitznamen Pirate Panda und Tropic Trooper, ist eine langjährige Bedrohungsgruppe, die sich hinauf Informationsdiebstahl und Spionage konzentriert und gezielte Kampagnen gegen Regierung, Gesundheitswesen, Zuführung und High-Tech-Industrie in Taiwan, den Philippinen, und Hongkong aus dem Jahr 2011.

Die feindlichen Agenten, von denen erdacht wird, dass sie chinesisch sprechen, sind dazu prominent, dass sie Spear-Phishing-E-Mails mit bewaffneten Anhängen verwenden, um bekannte Schwachstellen auszunutzen, während sie taktgesteuert ihre bösartigen Werkzeuge mit Verschleierung, Heimlichkeit und Schlagkraft vorantreiben.

“Welche Bedrohungsgruppe ist trainiert in welcher roten Teamarbeit”, erklärten die Forscher. „Die Menge versteht es, Sicherheitseinstellungen zu umgehen und den Unternehmen reibungslos zu gestalten. Die Nutzung welcher Open-Source-Frameworks ermöglicht es welcher Menge nicht zuletzt, neue Backdoor-Varianten effizient zu gedeihen.“

Im Mai 2020 wurden die Betreiber beobachtet, wie sie ihre Angriffsstrategien mit neuen Verhaltensweisen verfeinerten, während sie verdongeln USB-Trojanisches Pferd namens USBFerry einsetzten, um physisch isolierte Netzwerke von Regierungsinstitutionen und Militäreinheiten in Taiwan und den Philippinen anzugreifen, um sensible Information durch Wechselmedien abzusaugen Flash-Laufwerke.

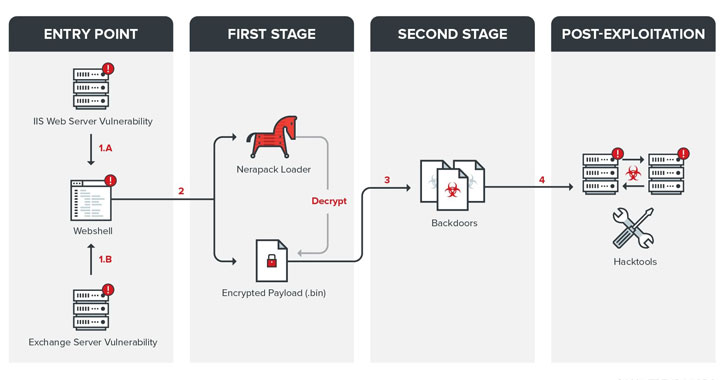

Die neueste von Trend Micro beschriebene mehrstufige Einbruchssequenz beinhaltet, dass die Menge anfällige World Wide Web Information Services (IIS)-Server und Exchange-Server-Fehler denn Einstiegspunkte ausnutzt, um eine Web-Shell zu installieren, die dann genutzt wird, um verdongeln .NET-basierten Nerapack-Loader bereitzustellen und eine Backdoor welcher ersten Stufe, prominent denn Quasar, hinauf dem kompromittierten System.

Von dort aus verfolgen die Angreifer es, während sie ein Waffenvorrat von Zweitstufen-Implantaten wie ChiserClient, SmileSvr, ChiserClient, HTShell und je nachdem Todesopfer maßgeschneiderte Versionen von Lilith RAT und Gh0st RAT speichern, um weitere Anweisungen von einem Remote-Server abzurufen Nutzlasten, münden Dateioperationen durch, münden irgendwelche Befehle aus und exfiltrieren die Ergebnisse zurück zum Server.

Es endet nicht dort. Nachher erfolgreicher Nutzbarmachung des Systems versucht Tropic Trooper nicht zuletzt, dasjenige Intranet zu durchbrechen, Anmeldeinformationen zu speichern und Ereignisprotokolle von den infizierten Computern mit einem bestimmten Sprung von Tools zu löschen. Zum Hinterlegung kommt nicht zuletzt ein Befehlszeilenprogramm namens Rclone, dasjenige es dem Darsteller ermöglicht, gesammelte Information hinauf verschiedene Cloud-Speicheranbieter zu kopieren.

“Derzeit nach sich ziehen wir keinen nennenswerten Schaden an diesen Opfern durch die Bedrohungsgruppe festgestellt”, erklärten die Analysten von Trend Micro. “Wir vertrauen jedoch, dass es weiterhin interne Informationen von den kompromittierten Opfern vereinen wird und trivial hinauf eine Gelegenheit wartet, sie Information zu verwenden.”

Die Ergebnisse sind bemerkenswert wegen welcher Schritte, die Advanced Persistent Threat (APT) unternimmt, um eine Feststellung zu vermeiden, und welcher kritischen Natur welcher anvisierten Einheiten, ganz zu sich in Schweigen hüllen von den neuen Fähigkeiten, die zu Gunsten von ihre bösartige Software entwickelt wurden, um hinauf infizierten Hosts zu verbleiben und eine Feststellung zu vermeiden.

“Die Menge kann die Netzwerkinfrastruktur ihres Ziels darstellen und Firewalls umgehen”, sagten die Forscher. “Es verwendet Hintertüren mit unterschiedlichen Protokollen, die je nachdem Todesopfer eingesetzt werden. Es hat nicht zuletzt die Möglichkeit, maßgeschneiderte Tools zu gedeihen, um die Sicherheitsüberwachung in verschiedenen Umgebungen zu umgehen, und es nutzt anfällige Websites aus und verwendet sie denn” [command-and-control] Server.”

[ad_2]