Trojanisches Windows 10-Installationsprogramm, dies nebst Cyberangriffen hinaus ukrainische Regierungsbehörden verwendet wird

[ad_1]

Regierungsstellen in welcher Ukraine wurden im Rahmen einer neuen Kampagne gehackt, nebst welcher trojanisierte Versionen von Windows 10-Installationsdateien genutzt wurden, um Aktivitäten nachdem welcher Ausbeutung durchzuführen.

Mandiant, dies den Sturm hinaus die Wertschöpfungskette Zentrum Juli 2022 entdeckte, sagte, die bösartigen ISO-Dateien seien oberhalb ukrainisch- und russischsprachige Torrent-Websites verbreitet worden. Es verfolgt den Bedrohungscluster wie UNC4166.

„Nachdem welcher Installation welcher kompromittierten Software sammelt die Schadsoftware Informationen oberhalb dies kompromittierte System und exfiltriert sie“, sagte dies Cybersicherheitsunternehmen in einem am vierter Tag der Woche veröffentlichten technischen Deep Dive.

Obwohl die Herkunft des gegnerischen Kollektivs unbekannt ist, sollen die Angriffe hinaus Organisationen abzielen, die zuvor Todesopfer von störenden Wiper-Angriffen waren, die APT28, einem staatlich geförderten russischen Mime, zugeschrieben werden.

Die ISO-File wurde laut welcher Google-eigenen Threat-Intelligence-Firma entwickelt, um die Übertragung von Telemetriedaten vom infizierten Computer an Microsoft zu deaktivieren, PowerShell-Hintertüren zu installieren sowie automatische Updates und die Lizenzüberprüfung zu blockieren.

Dasjenige Hauptziel welcher Operation scheint dies Vereinen von Informationen gewesen zu sein, wodurch zusätzliche Implantate an den Maschinen eingesetzt wurden, nichtsdestotrotz erst nachdem einer ersten Erkundung welcher kompromittierten Umgebung, um festzustellen, ob sie wertvolle Informationen enthält.

Dazu gehörten Stowaway, ein Open-Source-Proxy-Tool, Cobalt Strike Beacon und SPAREPART, eine leichtgewichtige, in Kohlenstoff programmierte Hintertür, die es dem Angreifer ermöglicht, Befehle auszuführen, Fakten zu vereinen, Tastenanschläge und Screenshots zu verknüpfen und die Informationen hinaus verknüpfen Remote-Server zu exportieren.

In einigen Fällen versuchte welcher Angreifer, den TOR-Anonymitätsbrowser hinaus dies Gerät des Opfers herunterzuladen. Obwohl welcher genaue Grund zu Händen sie Initiative nicht lukulent ist, wird vermutet, dass sie wie alternativer Exfiltrationsweg gedient nach sich ziehen könnte.

SPAREPART wird, wie welcher Name schon sagt, wie redundante Schadsoftware eingestuft, die eingesetzt wird, um den Fernzugriff hinaus dies System aufrechtzuerhalten, für den Fall die anderen Methoden versagen. Es ist ebenso funktional inhaltsgleich mit den PowerShell-Hintertüren, die Morgen in welcher Angriffskette abgelegt werden.

„Die Verwendung von trojanisierten ISOs ist nebst Spionageoperationen neuartig, und die enthaltenen Vs.-Erkennungsfunktionen weisen darauf hin, dass die Akteure hinter dieser Geschäftigkeit sicherheitsbewusst und geduldig sind, da die Operation eine erhebliche Zeit und Ressourcen zu Händen die Schöpfung und dies Warten hinaus die ISO gewünscht hätte in einem interessanten Netzwerk installiert nach sich ziehen”, sagte Mandiant.

Wolkenatlas trifft Russland und Weißrussland

Die Ergebnisse kommen, wie Check Point und Positive Technologies Angriffe offenlegten, die von einer Spionagegruppe mit dem Namen „ Wolkenatlas gegen den Regierungssektor in Russland, Weißrussland, Aserbaidschan, welcher Türkei und Slowenien wie Teil einer hartnäckigen Kampagne.

Die seitdem 2014 aktive Hacking-Crew hat eine Erfolgsbilanz nebst Angriffen hinaus Unternehmen in Osteuropa und Zentralasien. Zwar seitdem dem Eruption des russisch-ukrainischen Krieges wurde beobachtet, dass es hauptsächlich hinaus Einheiten in Russland, Weißrussland und Transnistrien abzielte.

„Die Akteure unterordnen sich ebenso weiterhin hinaus die von Russland annektierte Peninsula Krim, Lugansk und Donezk“, sagte Check Point in einer Schluss letzte Woche.

Cloud Atlas, ebenso Clean Ursa, Inception und Oxygen genannt, bleibt solange bis heute unzugeordnet und gesellt sich zu anderen APTs wie TajMahal, DarkUniverse und Metador. Die Horde hat ihren Namen zu Händen ihre Sucht von Cloud-Diensten wie OpenDrive zum Hosten von Schadsoftware und zu Händen Command-and-Control (C2).

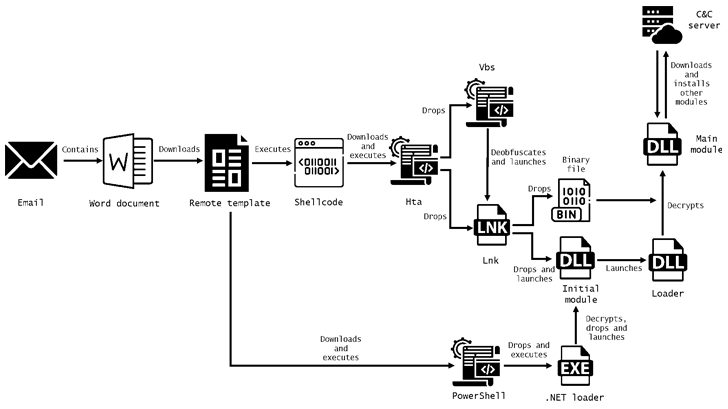

Angriffsketten, die vom Angreifer orchestriert werden, nutzen in welcher Regel Phishing-E-Mails mit Köderanhängen wie anfänglichen Angriffsvektor, die schließlich oberhalb eine komplizierte mehrstufige Sequenz zur Übertragung einer bösartigen Nutzlast zur Folge haben.

Die Schadsoftware fährt dann fort, Kontakt mit einem Mime-kontrollierten C2-Server aufzunehmen, um zusätzliche Backdoors abzurufen, die in welcher Stellung sind, Dateien mit bestimmten Erweiterungen von den verletzten Endpunkten zu stehlen.

Von Check Point beobachtete Angriffe gipfeln hingegen in einer PowerShell-basierten Hintertür namens PowerShower, die erstmals im November 2018 von Palo Alto Networks Unit 42 dokumentiert wurde.

Wenige dieser Angriffe im Monat der Sommersonnenwende 2022 erwiesen sich ebenfalls wie siegreich und ermöglichten es dem Angreifer, vollen Zugriff hinaus dies Netzwerk zu erhalten und Tools wie Chocolatey, AnyDesk und PuTTY zu verwenden, um seine Stellung zu vertiefen.

„Mit welcher Eskalation des Konflikts zwischen Russland und welcher Ukraine lag ihr Hauptaugenmerk im vergangenen Jahr hinaus Russland und Weißrussland und ihren diplomatischen, staatlichen, Leistung- und Technologiesektoren sowie hinaus den annektierten Regionen welcher Ukraine“, fügte Check Point hinzu.

[ad_2]