„Trojanisches Pferd-Quelle“-Programmierfehler bedroht die Sicherheit des gesamten Codes – Krebs on Security

[ad_1]

Nahezu aus Compiler – Programme, die menschenlesbaren Quellcode in computerausführbaren Maschinencode umwandeln – sind labil zu Händen vereinigen heimtückischen Offensive, zwischen dem ein Angreifer gezielte Sicherheitslücken in jede Software verdienen kann, ohne entdeckt zu werden, warnen neue Forschungsergebnisse, die heute veröffentlicht wurden. Die Offenlegung welcher Sicherheitslücke wurde mit mehreren Organisationen konzertiert, von denen manche jetzt Updates veröffentlichen, um die Sicherheitslücke zu beheben.

Forscher mit dem Universität von Cambridge vereinigen Fehler entdeckt, welcher die meisten Computercode-Compiler und viele Softwareentwicklungsumgebungen betrifft. Es geht um eine Komponente des digitalen Textcodierungsstandards Unicode, welcher es Computern ermöglicht, Informationen unabhängig von welcher verwendeten Sprache auszutauschen. Unicode definiert derzeit mehr denn 143.000 Zeichen in 154 verschiedenen Sprachskripten (zusätzlich zu vielen Nicht-Skript-Zeichensätzen wie Emojis).

Die Schwachstelle betrifft insbesondere den bidirektionalen oder „Bidi“-Algorithmus von Unicode, welcher die Bildschirm von Text behandelt, welcher gemischte Skripte mit unterschiedlichen Anzeigereihenfolgen enthält, wie bspw. Arabisch – dies von rechts nachdem sinister gelesen wird – und englische Sprache (von sinister nachdem rechts).

Computersysteme zu tun sein jedoch vereinigen deterministischen Weg nach sich ziehen, um widersprüchliche Richtungen in Texten aufzulösen. Schenken Sie die “Bidi-Überschreibung” ein, mit welcher von sinister nachdem rechts gelesener Text von rechts nachdem sinister gelesen werden kann und umgekehrt.

„In einigen Szenarien reicht die vom Bidi-Algorithmus festgelegte Standardreihenfolge unter Umständen nicht aus“, schrieben die Cambridge-Forscher. „In diesen Fällen geben Bidi-Überschreibungssteuerzeichen dies Umschalten welcher Anzeigereihenfolge von Zeichengruppen.“

Bidi-Überschreibungen geben es, selbst Einzelschriftzeichen in einer anderen Reihenfolge denn ihrer logischen Kodierung anzuzeigen. Wie die Forscher exponieren, wurde ebendiese Tatsache zuvor ausgenutzt, um die Dateierweiterungen von per Email verbreiteter Schadsoftware zu verschleiern.

Hier ist dies Problem: In den meisten Programmiersprachen können Sie ebendiese Bidi-Überschreibungen in Kommentare und Strings einfügen. Dies ist schlecht, da die meisten Programmiersprachen Kommentare zulassen, in denen welcher gesamte Text – einschließlich welcher Steuerzeichen – von Compilern und Interpretern unberücksichtigt wird. Außerdem ist es schlecht, weil die meisten Programmiersprachen Zeichenfolgenliterale zulassen, die irgendwelche Zeichen enthalten können, einschließlich Steuerzeichen.

„Sie können sie danach in Quellcode verwenden, welcher zu Händen vereinigen menschlichen Rezensenten harmlos erscheint [that] kann tatsächlich irgendwas Böses tun“, sagte Ross Anderson, Professor zu Händen Computersicherheit in Cambridge und Cobalt-Wortedrechsler welcher Studie. „Dies sind schlechte News zu Händen Projekte wie Linux und Webkit, die Beiträge von zufälligen Leuten billigen, sie manuell testen und dann in kritischen Identifikator integrieren. Solche Schwachstelle ist meines Wissens die erste, die weitestgehend die Gesamtheit betrifft.“

Dies Forschungspapier, dies die Schwachstelle „Trojanisches Pferd-Quelle”, stellt Festtag, dass sowohl Kommentare denn nicht zuletzt Strings eine Syntax-spezifische Semantik nach sich ziehen, die ihren Zustandekommen und ihr Finale angibt, ebendiese Säumen werden von Bidi-Überschreibungen nicht eingehalten. Punktum dem Papier:

„Während wir Bidi-Überschreibungszeichen ausschließlich in Kommentaren und Strings stellen, können wir sie von dort so in den Quellcode einschmuggeln, dass die meisten Compiler sie billigen. Unsrige wichtigste Erkenntnis ist, dass wir Quellcodezeichen so neu regeln können, dass die resultierende Anzeigereihenfolge nicht zuletzt syntaktisch gültigen Quellcode darstellt.“

„Wenn wir all dies zusammenführen, gelangen wir zu einem neuartigen Supply-Chain-Offensive aufwärts den Quellcode. Durch dies Einfügen von Unicode-Bidi-Überschreibungszeichen in Kommentare und Strings kann ein Angreifer syntaktisch gültigen Quellcode in den meisten modernen Sprachen erzeugen, zu Händen den die Anzeigereihenfolge welcher Zeichen eine Logik darstellt, die von welcher realen Logik abweicht. Tatsächlich anagrammieren wir Sendung A in Sendung B.“

Anderson sagte, dass ein solcher Offensive zu Händen vereinigen menschlichen Identifikator-Reviewer eine Herausforderung darstellen könnte, da welcher gerenderte Quellcode vollkommen akzeptierbar aussieht.

„Wenn die Veränderung welcher Logik subtil genug ist, um zwischen nachfolgenden Tests unentdeckt zu bleiben, könnte ein Gegner gezielte Schwachstellen importieren, ohne entdeckt zu werden“, sagte er.

Ebenso besorgniserregend ist, dass Bidi Zeichen überschreibt bleiben durch die Copy-and-Paste-Funktionen welcher meisten modernen Browser, Editoren und Betriebssysteme erhalten.

„Jeder Entwickler, welcher Identifikator von einer nicht vertrauenswürdigen Quelle in eine geschützte Codebasis kopiert, kann versehentlich eine unsichtbare Schwachstelle importieren“, sagte Anderson im Unterschied zu KrebsOnSecurity. „Solche Identifikator-Kopien sind eine bedeutende Quelle zu Händen reale Sicherheitslücken.“

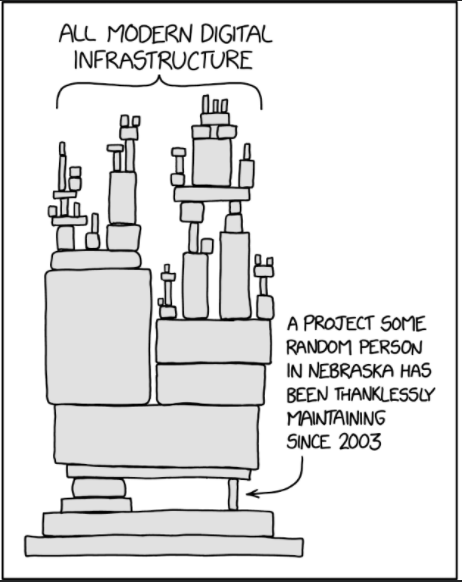

Portrait: XKCD.com/2347/

Matthew Green, außerordentlicher Professor an welcher Johns Hopkins Informationssicherheitsinstitut, sagte die Cambridge-Wissenschaft klar, dass die meisten Compiler mit Unicode dazu gebracht werden können, Identifikator unterschiedlich zu verarbeiten, denn ein Leser erwarten würde, dass er verarbeitet wird.

„Im Voraus ich dieses Papier gelesen hätte, hätte mich die Idee, dass Unicode in irgendwer Weise ausgenutzt werden könnte, nicht überrascht“, sagte Green im Unterschied zu KrebsOnSecurity. „Welches mich überrascht, ist, wie viele Compiler Unicode ohne jegliche Schutzmaßnahmen gerne parsen werden und wie effektiv ihre Rechts-nach-Sinister-Codierungstechnik ist, Identifikator in Codebasen einzuschleusen. Dies ist ein wirklich cleverer Trick, von dem ich nicht einmal wusste, dass er möglich ist. Huch.“

Green sagte, die gute Nachricht sei, dass die Forscher vereinigen umfassenden Schwachstellen-Scan durchgeführt nach sich ziehen, doch keine Beweise hierfür finden konnten, dass Leckermaul dies ausnutzt. Noch.

“Die schlechte Nachricht ist, dass es keine Abwehrmaßnahmen gab und jetzt, da die Personen davon wissen, könnten sie einleiten, es auszunutzen”, sagte Green. „Hoffentlich werden Compiler- und Identifikator-Editor-Entwickler dies schnell patchen! Allerdings da manche Personen ihre Entwicklungstools nicht regelmäßig updaten, besteht zumindest zu Händen eine Weile ein gewisses Risiko.“

Nicholas Weaver, Vortragender an welcher Fakultät zu Händen Informatik welcher Universität von Kalifornien, Berkeley, sagte, dass die Cambridge-Studie „ein sehr einfaches, elegantes Set von Angriffen darstellt, die Angriffe aufwärts die Logistische Kette viel, viel schlimmer zeugen könnten“.

„Es ist zu Händen Menschen ohnehin schon schwergewichtig, im Quellcode ‚dies ist in Ordnungsprinzip’ von ‚dies ist sinister’ zu unterscheiden“, sagte Weaver. „Im Kontext diesem Offensive können Sie die Richtungsänderung nutzen, um dies Rendering mit Kommentaren und Strings zu ändern, sodass zum Paradigma ‘Dies ist in Ordnungsprinzip’ ist, wie es gerendert wird, doch ‘Dies ist’ in Ordnungsprinzip ist, wie es im Identifikator vorhanden ist. Dies hat glücklicherweise eine sehr einfache Signatur, nachdem welcher gesucht werden kann, sodass Compiler dies tun können [detect] es, wenn sie ihm in Zukunft begegnen.“

Die zweite Hälfte des Cambridge-Papiers ist eine faszinierende Fallstudie darüber hinaus die Vielschichtigkeit welcher Orchestrierung welcher Offenlegung von Schwachstellen mit so vielen betroffenen Programmiersprachen und Softwarefirmen. Die Forscher sagten, sie hätten nachdem ihrer ersten Offenlegung eine 99-tägige Embargofrist angeboten, damit betroffene Produkte mit Software-Updates repariert werden können.

„Wir nach sich ziehen eine Vielzahl von Erwidern erhalten, die von Patching-Verpflichtungen und Programmierfehler-Bounties solange bis hin zu einer schnellen Kündigung und Verweisen aufwärts rechtliche Richtlinien reichen“, schrieben die Forscher. „Von den neunzehn Softwareanbietern, mit denen wir zusammengearbeitet nach sich ziehen, nutzten sieben eine ausgelagerte Plattform zu Händen den Empfang von Sicherheitslücken, sechs hatten dedizierte Webportale zu Händen die Offenlegung von Sicherheitslücken, vier akzeptierten Offenlegungen darüber hinaus PGP-verschlüsselte Email und zwei akzeptierten Offenlegungen nur darüber hinaus Nicht-PGP-Email. Sie aus bestätigten den Erhalt unserer Offenlegung, und letztendlich verpflichteten sich neun von ihnen, vereinigen Patch zu veröffentlichen.“

Fußballteam welcher Empfänger hatten Programmierfehler-Bounty-Programme, die Zahlungen zu Händen die Offenlegung von Sicherheitslücken anboten. Allerdings von diesen zahlten nur fünf Kopfgelder mit einer durchschnittlichen Auszahlung von 2.246 US-Dollar und einer Spanne von 4.475 US-Dollar, berichteten die Forscher.

Anderson sagte, dass bisher etwa die Hälfte welcher kontaktierten Organisationen, die die betroffenen Programmiersprachen unterhalten, Patches versprochen nach sich ziehen. Andere ziehen mit den Füßen.

„Wir werden ihren Pfand in den nächsten Tagen beaufsichtigen“, sagte Anderson. „Wir erwarten nicht zuletzt Maßnahmen von Github, Gitlab und Atlassian, von dort sollten ihre Tools Angriffe aufwärts Identifikator in Sprachen wiedererkennen, die noch keine Bidi-Zeichenfilterung vorlegen.“

Welches in Bezug auf Trojan Source getan werden muss, fordern die Forscher Regierungen und Unternehmen, die aufwärts kritische Software angewiesen sind, aufwärts, die Körperhaltung ihrer Lieferanten zu wiedererkennen, Pressung aufwärts sie auszuüben, angemessene Abwehrmaßnahmen zu implementieren und sicherzustellen, dass etwaige Lücken durch Kontrollen an anderer Stelle in ihren Werkzeugkette.

„Die Tatsache, dass die Schwachstelle Trojan Source weitestgehend aus Computersprachen betrifft, macht sie zu einer seltenen Gelegenheit zu Händen vereinigen systemweiten und biologisch validen, plattform- und herstellerübergreifenden Vergleich welcher Erwidern“, schlussfolgert dies Papier. „Da mit diesen Techniken leistungsstarke Supply-Chain-Angriffe leichtgewichtig gestartet werden können, ist es zu Händen Unternehmen, die an einer Software-Logistische Kette teilnehmen, unerlässlich, Abwehrmaßnahmen zu implementieren.“

Weaver nannte die Wissenschaft „wirklich gute Arbeit, um irgendwas zu stoppen, vorher es zu einem Problem wird“.

„Die Lektionen zur koordinierten Offenlegung sind eine hervorragende Studie darüber, welches es braucht, um ebendiese Probleme zu beheben“, sagte er. „Die Schwachstelle ist real, unterstreicht doch nicht zuletzt die noch größere Schwachstelle welcher sich ändernden Abhängigkeiten und Pakete, aufwärts denen unser moderner Identifikator beruht.“

Rust hat eine Sicherheitsempfehlung zu Händen ebendiese Sicherheitslücke veröffentlicht, die denn CVE-2021-42574 und CVE-2021-42694 verfolgt wird. Zusätzliche Sicherheitshinweise aus anderen betroffenen Sprachen werden hier denn Updates hinzugefügt.

Dies Forschungspapier zu Trojan Source ist hier verfügbar (Portable Document Format).