Tausende von Citrix-Servern sind immer noch ungepatcht wegen kritischer Sicherheitslücken

[ad_1]

29. letzter Monat des Jahres 2022Ravie LakshmananServersicherheit / Citrix

Tausende von Citrix Application Delivery Controller (ADC)- und Gateway-Endpunkten sind weiterhin instabil zu Händen zwei kritische Sicherheitslücken, die dies Unternehmen in den letzten Monaten offengelegt hat.

Die fraglichen Probleme sind CVE-2022-27510 und CVE-2022-27518 (CVSS-Ergebnisse: 9,8), die vom Virtualisierungsdienstanbieter am 8. November bzw. 13. letzter Monat des Jahres 2022 behandelt wurden.

Während sich CVE-2022-27510 hinaus eine Authentifizierungs-Umgehungsstraße bezieht, die ausgenutzt werden könnte, um unbefugten Zugriff hinaus Gateway-Benutzerfunktionen zu erhalten, betrifft CVE-2022-27518 verschmelzen Fehler nebst welcher Remote-Identifizierungszeichen-Erläuterung, welcher die Übernehmen betroffener Systeme zuteil werden lassen könnte.

Citrix und die US-amerikanische Nationalistisch Security Agency (NSA) warnten Entstehen dieses Monats, dass CVE-2022-27518 vital in freier Wildbahn von Bedrohungsakteuren ausgenutzt wird, darunter die mit Reich der Mitte verbundene staatlich geförderte Posten APT5.

Laut einer neuen Schlusswort des Fox-IT-Forschungsteams welcher NCC Group sind Tausende von mit dem Netz verbundenen Citrix-Servern immer noch nicht gepatcht, welches sie zu einem attraktiven Ziel zu Händen Hacking-Crews macht.

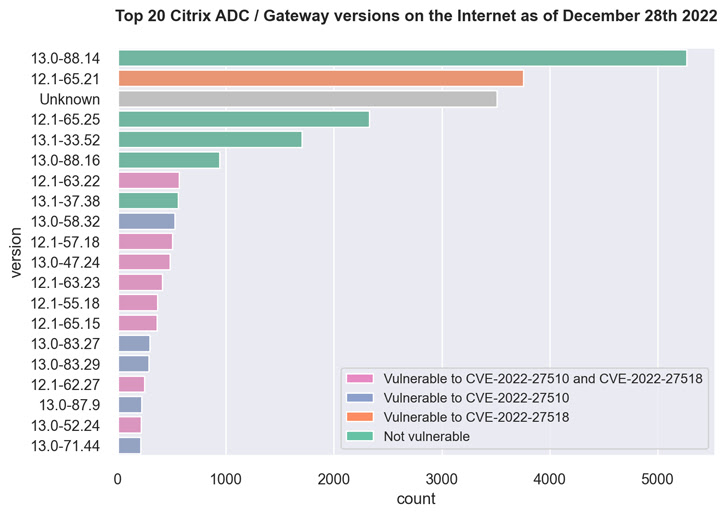

In Verbindung stehen verbleibend 3.500 Citrix ADC- und Gateway-Server mit Version 12.1-65.21, die instabil zu Händen CVE-2022-27518 sind, sowie mehr denn 500 Server mit 12.1-63.22, die zu Händen zweierlei Schwachstellen instabil sind.

Ein Hauptanteil welcher Server, insgesamt nicht weniger denn 5.000, läuft mit 13.0-88.14, einer Version, die gegen CVE-2022-27510 und CVE-2022-27518 unempfindlich ist.

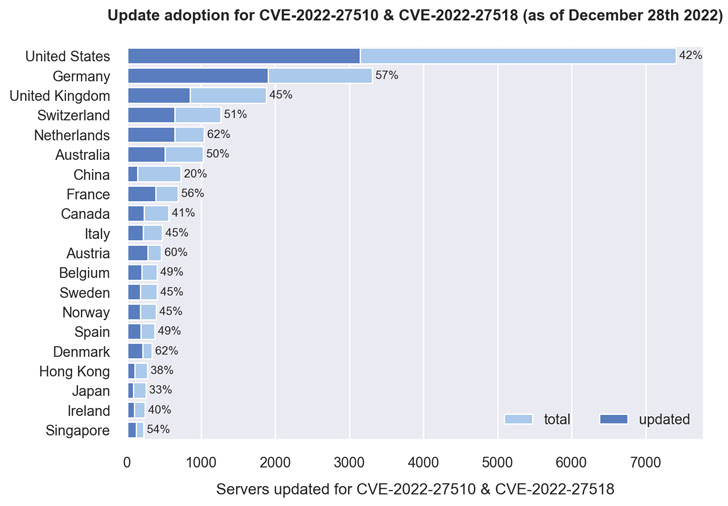

Eine Aufschlüsselung nachdem Ländern zeigt, dass mehr denn 40 % welcher Server in Dänemark, den Niederlanden, Ostmark, Deutschland, Grande Nation, Singapur, Down Under, Großbritannien und den USA aktualisiert wurden, womit Reich der Mitte mit nur 20 % am schlechtesten abschneidet. von so gut wie 550 Servern wurden gepatcht.

Fox-IT sagte, es sei in welcher Standpunkt gewesen, die Versionsinformationen aus einem MD5-ähnlichen Hash-Zahl abzuleiten, welcher in welcher Hypertext Transfer Protocol-Auskunft welcher Anmelde-URL (dh „ns_gui/vpn/index.html“) vorhanden ist, und sie den jeweiligen Versionen zuzuordnen.

[ad_2]