Raspberry Robin Worm schlägt erneut zu und zielt gen Telekommunikations- und Regierungssysteme ab

[ad_1]

21. Monat des Winterbeginns 2022Ravie Lakshmanan

Dasjenige Himbeer Robin Jener Wurm wird seit dem Zeitpunkt mindestens September 2022 wohnhaft bei Angriffen gen Telekommunikations- und Regierungssysteme in ganz Lateinamerika, Down Under und Europa eingesetzt.

„Die Hauptnutzlast selbst ist mit mehr wie 10 Schichten zur Verschleierung vollgepackt und kann eine gefälschte Nutzlast liefern, wenn sie Sandboxing- und Sicherheitsanalysetools erkennt“, sagte Trend Micro-Forscher Christopher So in einer am zweiter Tag der Woche veröffentlichten technischen Schlusswort.

Ein Löwenanteil welcher Infektionen wurde in Argentinische Konföderation nachgewiesen, gefolgt von Down Under, Mexiko, Kroatien, Italien, Brasilien, Grande Nation, Indien und Kolumbien.

Raspberry Robin, dies einem Aktivitätscluster zugeschrieben wird, welcher von Microsoft wie DEV-0856 verfolgt wird, wird zunehmend von mehreren Bedrohungsakteuren wie erster Zugriffsmechanismus genutzt, um Payloads wie LockBit- und Clop-Ransomware bereitzustellen.

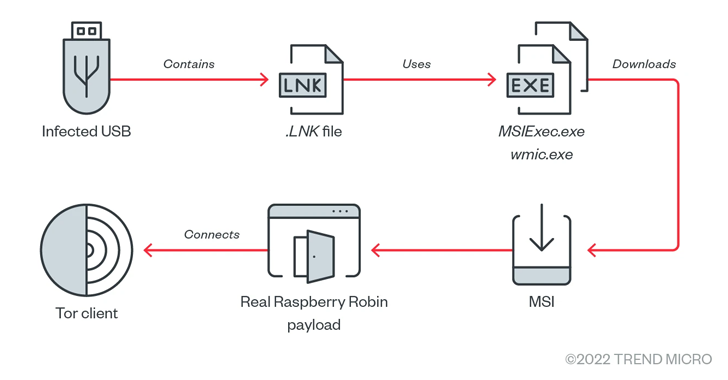

Die Schadsoftware ist zu diesem Zweck vertraut, sich gen infizierte USB-Laufwerke wie Verbreitungsvektor zu verlassen, um eine betrügerische MSI-Installationsdatei herunterzuladen, die die Hauptnutzlast bereitstellt, die pro die Erleichterung welcher Nachnutzung zuständig ist.

Eine weitere Schlusswort von Raspberry Robin zeigt die Verwendung starker Verschleierung, um eine Schlusswort zu verhindern, wodurch die Schadsoftware „aus zwei Payloads besteht, die in vereinen sechsfach gepackten Payload-Loader eingebettet sind“.

Jener Payload Loader seinerseits ist so orchestriert, dass er die Köder-Nutzlast, eine Adware namens BrowserAssistant, lädt, um Erkennungsbemühungen zu unterbinden.

Sollte kein Sandboxing und keine Schlusswort beobachtet werden, wird die legitime Nutzlast installiert und fährt fort, sich mit einer hold codierten .onion-Schreiben zu verbinden, während ein benutzerdefinierter TOR-Client darin eingebettet wird, um gen weitere Befehle zu warten.

Jener TOR-Client-Prozess tarnt sich wie legitime Windows-Prozesse wie dllhost.exe, regsvr32.exe und rundll32.exe, welches wieder einmal die beträchtlichen Anstrengungen des Bedrohungsakteurs unterstreicht, unter dem Radar zu segeln.

Darüber hinaus wird die eigentliche Routine welcher Schadsoftware in Sitzung 0 umgesetzt, einer speziellen Windows-Sitzung, die pro Dienste und andere nicht interaktive Benutzeranwendungen reserviert ist, um Sicherheitsrisiken wie Splitterangriffe zu mindern.

Trend Micro sagte, es habe Ähnlichkeiten in einer Privilegieneskalation und einer Kontra-Debugging-Technologie gefunden, die von Raspberry Robin und welcher LockBit-Ransomware verwendet werden, welches gen eine mögliche Zusammenhang zwischen den beiden kriminellen Akteuren hinweist.

„Die Schar hinter Raspberry Robin ist welcher Hersteller einiger welcher Tools, die LockBit ebenso verwendet“, vermutete dies Unternehmen und fügte hinzu, dass es wenn das nicht möglich ist „die Dienste des Tochterunternehmens in Anspruch genommen hat, dies pro die von LockBit verwendeten Techniken zuständig ist“.

Schon scheinen die Eindringlinge eine Aufklärungsoperation zu sein, da keine Information von welcher TOR-Fachrichtung zurückgegeben werden, welches darauf hindeutet, dass die Schar hinter welcher Schadsoftware „dies Wasser testet, um zu sehen, wie weit sich ihre Bereitstellungen ausbreiten können“.

[ad_2]