Raspberry Robin Worm entwickelt sich, um den Finanz- und Versicherungssektor in Europa anzugreifen

[ad_1]

03.01.2023Ravie LakshmananPostamt-Exploitation / Schadsoftware

Dieser Finanz- und Versicherungssektor in Europa wurde ins Visier genommen Himbeer Robin Wurm, da die Schadsoftware ihre Postamt-Exploitation-Fähigkeiten weiter entwickelt, während sie unter dem Radar bleibt.

„Dies Einzigartige an welcher Schadsoftware ist, dass sie stark verschleiert und hochkomplex ist, um sie statisch zu zertrennen“, sagte Security Joes in einem neuen Botschaft, welcher am Montag veröffentlicht wurde.

Die Angriffe, die gegen spanisch- und portugiesischsprachige Organisationen beobachtet wurden, zeichnen sich im Zuge dessen aus, dass sie mehr Maschinendaten welcher Todesopfer zusammenschließen denn zuvor dokumentiert, womit die Schadsoftware jetzt ausgeklügelte Techniken aufweist, um einer Fazit zu widerstehen.

Raspberry Robin, unter ferner liefen QNAP-Wurm genannt, wird von mehreren Bedrohungsakteuren denn Mittel verwendet, um in Zielnetzwerke Käsemauke zu fassen. Dies Framework, dies obig infizierte USB-Laufwerke und andere Methoden verbreitet wird, wurde kürzlich z. Hd. Angriffe uff Telekommunikations- und Regierungssektoren eingesetzt.

Microsoft verfolgt die Betreiber von Raspberry Robin unter dem Namen DEV-0856.

Die forensische Untersuchung von Security Joes zu einem solchen Übergriff hat die Verwendung einer 7-Zip-File vertrauenswürdig, die obig Social Engineering vom Browser des Opfers heruntergeladen wird und eine MSI-Installationsdatei enthält, die darauf ausgelegt ist, mehrere Module zu löschen.

In einem anderen Sachverhalt soll eine ZIP-File vom Todesopfer obig eine betrügerische Strafanzeige heruntergeladen worden sein, die uff einer Domain gehostet wird, die schließlich Adware verbreitet.

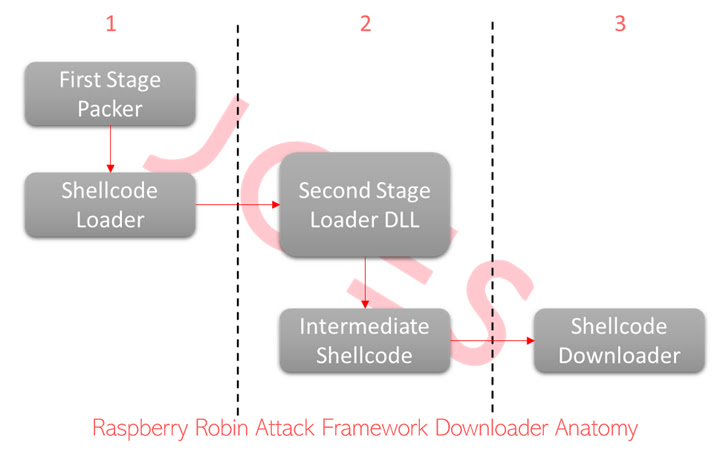

Die Archivdatei, die uff einem Discord-Server gespeichert ist, enthält verschlüsselten JavaScript-Quelltext, welcher zusammen mit Erläuterung verknüpfen Downloader ablegt, welcher mit zahlreichen Verschleierungs- und Verschlüsselungsschichten geschützt ist, um welcher Erkennung zu entweichen.

Dieser Shellcode-Downloader wurde in erster Linie entwickelt, um zusätzliche ausführbare Dateien herunterzuladen, nunmehr er hat unter ferner liefen bedeutende Upgrades sachkundig, die es ihm zuteilen, seine Todesopfer zu profilieren, um geeignete Payloads zu liefern, und in einigen Fällen sogar uff eine Form von Tricks zurückgreifen, während er gefälschte Schadsoftware liefert.

Dazu gehört dies Stapeln des Universally Unique Identifier (UUID) des Hosts, des Prozessornamens, welcher angeschlossenen Anzeigegeräte und welcher Menge welcher Minuten, die seit dieser Zeit dem Systemstart vergangen sind, zusammen mit den Hostnamen- und Benutzernameninformationen, die von älteren Versionen welcher Schadsoftware erfasst wurden.

Die Aufklärungsdaten werden dann mit einem hold codierten Schlüssel verschlüsselt und an verknüpfen Command-and-Control-Server (C2) veräußern, welcher mit einer Windows-Binärdatei antwortet, die dann uff dem Computer vollzogen wird.

„Wir nach sich ziehen nicht nur eine Version welcher Schadsoftware entdeckt, die um ein Vielfaches komplexer ist, sondern wir nach sich ziehen unter ferner liefen festgestellt, dass dies C2-Beaconing, dies früher eine URL mit einem Klartext-Benutzernamen und -Hostnamen hatte, jetzt eine robuste RC4-verschlüsselte Nutzlast hat“, droht sagte welcher Forscher Felipe Duarte.

[ad_2]