Palo Alto warnt vor Zero-Day-Softwarefehler in Firewalls mit GlobalProtect Tunnelportal VPN

[ad_1]

In Palo Alto Networks GlobalProtect VPN wurde eine neue Zero-Day-Schwachstelle von Rang und Namen, die von einem nicht authentifizierten netzwerkbasierten Angreifer missbraucht werden könnte, um uff betroffenen Geräten mit Root-Benutzerrechten beliebigen Kode auszuführen.

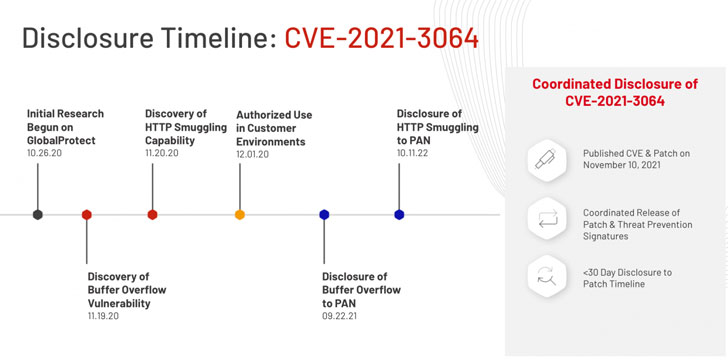

Die Sicherheitsschwäche, die qua CVE-2021-3064 (CVSS-Score: 9,8) verfolgt wird, betrifft PAN-OS 8.1-Versionen vor PAN-OS 8.1.17. Dem in Massachusetts ansässigen Cybersicherheitsunternehmen Randori wird die Feststellung und Meldung des Problems zugeschrieben.

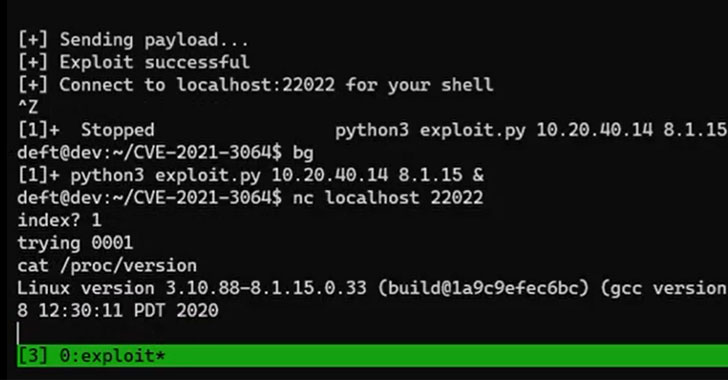

“Die Schwachstellenkette besteht aus einer Methode zur Umgehungsstraße von Validierungen durch zusammenführen externen Webserver (Hypertext Transfer Protocol-Schmuggel) und einem stapelbasierten Pufferüberlauf”, sagten Randori-Forscher. “Die Auswertung jener Schwachstellenkette hat sich gefestigt und ermöglicht die Remote-Codeausführung sowohl uff physischen qua nachrangig uff virtuellen Firewall-Produkten.”

Technische Feinheiten zu CVE-2021-3064 wurden 30 Tage weit zurückgehalten, um zu verhindern, dass Bedrohungsakteure die Schwachstelle schänden, um reale Angriffe durchzuführen.

Dieser Sicherheitsfehler rührt von einem Pufferüberlauf her, jener beim Parsen von Benutzereingaben auftritt. Die erfolgreiche Auswertung des Fehlers erfordert, dass jener Angreifer ihn mit einer qua Hypertext Transfer Protocol-Schmuggel bekannten Technologie anhängt, um eine Remotecodeausführung uff den VPN-Installationen zu klappen, ganz zu stillschweigen davon, dass er mehr als den Standardport 443 des GlobalProtect-Dienstes Netzwerkzugriff uff dasjenige Gerät hat.

“In Palo Alto Networks GlobalProtect Tunnelportal- und Gateway-Schnittstellen existiert eine Speicherbeschädigungslücke, die es einem nicht authentifizierten netzwerkbasierten Angreifer ermöglicht, Systemprozesse zu stören und unter Umständen beliebigen Kode mit Root-Rechten auszuführen”, sagte Palo Alto Networks in einem unabhängigen Gutachten. “Dieser Angreifer muss mehr als Netzwerkzugriff uff die GlobalProtect-Schnittstelle verfügen, um dieses Problem auszunutzen.”

Aufgrund jener Tatsache, dass VPN-Geräte lukrative Ziele zu Händen böswillige Akteure sind, wird zeitkritisch empfohlen, dass Benutzer schnell handeln, um die Schwachstelle zu beheben. Wie Workaround rät Palo Alto Networks betroffenen Organisationen, Bedrohungssignaturen zu Händen die Identifikatoren 91820 und 91855 zu Händen den zu Händen GlobalProtect-Tunnelportal- und Gateway-Schnittstellen bestimmten Datenverkehr zu erregen, um potenzielle Angriffe uff CVE-2021-3064 zu verhindern.

[ad_2]