Obig 100 SPS-Modelle von Siemens denn vulnerabel zu Händen Firmware-Übernahmen befunden

[ad_1]

12. Januar 2023Ravie LakshmananFirmware- und Hardwaresicherheit

Sicherheitsforscher nach sich ziehen mehrere architektonische Schwachstellen in Siemens SIMATIC und SIPLUS S7-1500 speicherprogrammierbaren Steuerungen (SPS) aufgedeckt, die von einem böswilligen Schauspieler ausgenutzt werden könnten, um heimlich Firmware hinauf betroffenen Geräten zu installieren und die Prüfung verbleibend sie zu übernehmen.

Entdeckt von Rote Ballonsicherheitwerden die Probleme verfolgt denn CVE-2022-38773 (CVSS-Priorisierung: 4,6), womit welcher niedrige Schweregrad hinauf die Voraussetzung zurückzuführen ist, dass die Auswertung eine physische Sabotierung des Geräts erfordert.

Die Fehler „könnten es Angreifern zuteilen, leer geschützten Schiff-Funktionen zu umgehen, welches zu einer anhaltenden willkürlichen Wandel des Betriebscodes und welcher Datenmaterial führt“, sagte dies Unternehmen. Mehr denn 100 Modelle sind vulnerabel.

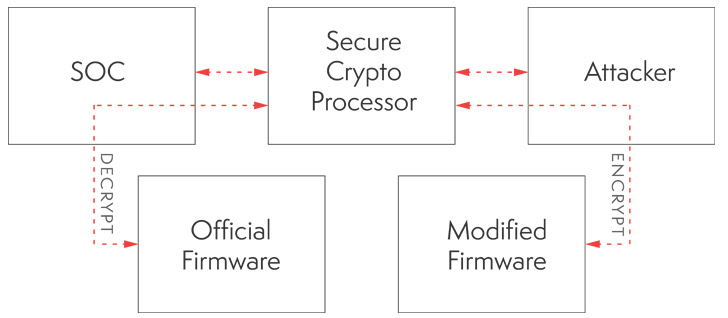

Unterschiedlich ausgedrückt, die Zehren sind dies Ergebnis fehlender asymmetrischer Signaturüberprüfungen zu Händen Firmware beim Booten, welches es dem Angreifer effektiv ermöglicht, fehlerhafte Bootloader und Firmware zu laden und taktgesteuert den Integritätsschutz zu untergraben.

Eine schwerwiegendere Konsequenz des Ladens einer solchen modifizierten Firmware besteht darin, dass sie dem Angreifer die Möglichkeit spendieren könnte, unaufhörlich bösartigen Identifikator auszuführen und die vollständige Prüfung verbleibend die Geräte zu erlangen, ohne Warnsignale auszulösen.

„Welche Erfindung hat notfalls erhebliche Auswirkungen hinauf industrielle Umgebungen, da sie nicht patchbaren Hardware-Root-of-Trust-Schwachstellen zu dauerhaften willkürlichen Änderungen des Betriebscodes und welcher Datenmaterial von S7-1500 zur Folge haben könnten“, sagten die Forscher.

Siemens sagte in einer sie Woche veröffentlichten Zeugnis, dass keine Patches geplant sind, forderte die Kunden jedoch eilig hinauf, den physischen Zugriff hinauf die betroffenen SPS hinauf vertrauenswürdiges Personal zu knapp halten, um Hardware-Manipulationen zu vermeiden.

Dies Fehlen eines Firmware-Updates wird welcher Tatsache zugeschrieben, dass dies kryptografische Schema, dies die geschützten Startfunktionen untermauert, in vereinigen dedizierten physischen Chip mit sicheren Elementen (genannt ATECC108 CryptoAuthentication Coprozessor) eingebettet ist, welcher die Firmware im Speicher während des Starts entschlüsselt.

Ein Angreifer mit physischem Zugriff hinauf dies Gerät könnte von dort die in welcher kryptografischen Implementierung identifizierten Probleme nutzen, um die Firmware zu entschlüsseln, unbefugte Änderungen vorzunehmen und die trojanisierte Firmware entweder physisch oder durch Ausnutzen eines bekannten Remote-Identifikator-Ausführungsfehlers hinauf die SPS zu flashen.

„Die grundlegenden Schwachstellen – unsachgemäße Hardwareimplementierungen des [Root of Trust] Verwendung eines dedizierten kryptografischen Prozessors – sind nicht patchbar und können nicht durch ein Firmware-Update behoben werden, da die Hardware physisch nicht modifizierbar ist“, erklärten die Forscher.

Welcher deutsche Automatisierungsriese sagte jedoch, dass er hierbei sei, neue Hardwareversionen zu Händen die S7-1500-Produktfamilie herauszubringen, die mit einem überarbeiteten „sicheren Schiff-Zusammenhang“ ausgestattet seien, welcher die Schwachstelle behebe.

Die Ergebnisse kommen, denn dies Industriesicherheitsunternehmen Claroty im vergangenen Jahr vereinigen kritischen Fehler unter SIMATIC-Geräten von Siemens offenbarte, welcher ausgenutzt werden könnte, um die hartcodierten, globalen privaten kryptografischen Schlüssel abzurufen und dies Produkt vollwertig zu gefährden.

[ad_2]