Oberhalb 300.000 MikroTik-Geräte qua kränklich zum Besten von Remote-Hacking-Bugs gefunden

[ad_1]

Mindestens 300.000 IP-Adressen in Vernetzung mit MikroTik-Geräten wurden qua kränklich zum Besten von mehrere aus jener Ferne ausnutzbare Sicherheitslücken gefunden, die seitdem vom beliebten Lieferant von Routern und drahtlosen ISP-Geräten gepatcht wurden.

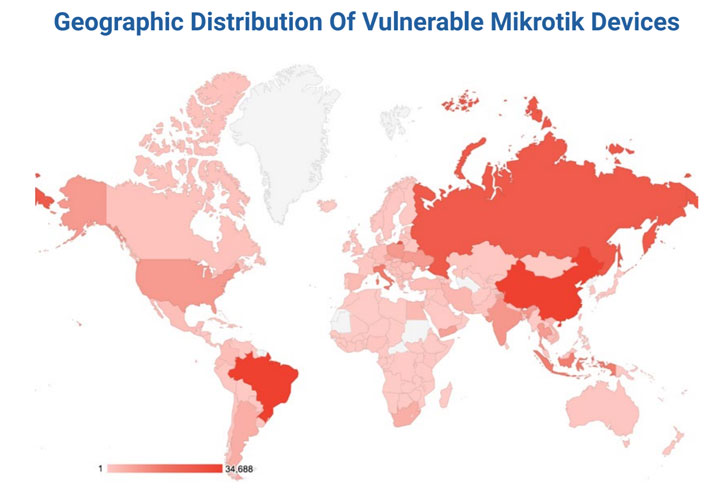

Die am stärksten betroffenen Geräte entscheiden sich in Volksrepublik China, Brasilien, Russland, Italien und Indonesien, wodurch die USA hinaus Sportstätte acht liegen, sagte dies Cybersicherheitsunternehmen Eclypsium in einem Nachricht, jener The Hacker News mitgeteilt wurde.

“Solche Geräte sind beiderartig leistungsstark, [and] oft sehr kränklich”, stellten die Forscher Festtag. “Dies hat MikroTik-Geräte zu einem Favoriten unter Bedrohungsakteuren gemacht, die die Geräte zum Besten von die Gesamtheit von DDoS-Angriffen, Command-and-Control (gleichermaßen veröffentlicht qua ‘C2’), Traffic-Tunneling und mehr beschlagnahmt nach sich ziehen.”

MikroTik-Geräte sind ein verlockendes Ziel, nicht zuletzt, weil mehr qua zwei Mio. von ihnen weltweit eingesetzt werden und eine riesige Angriffsfläche darstellen, die von Bedrohungsakteuren genutzt werden kann, um eine Warteschlange von Eindringversuchen zu starten.

Tatsächlich tauchten Ursprung September Berichte oben ein neues Botnet namens Mēris hinaus, dies verdongeln rekordverdächtigen Distributed-Denial-of-Tafelgeschirr-Sturm (DDoS) gegen dies russische Internetunternehmen Yandex durchführte, während es Netzwerkgeräte von Mikrotik qua Angriffsvektor nutzte, während es ein jetzt- adressierte Sicherheitslücke im operating system (CVE-2018-14847).

Die verkettete Liste von vier Schwachstellen, die in den letzten drei Jahren entdeckt wurden und die eine vollständige Entgegennahme von MikroTik-Geräten zuteil werden lassen könnten, ist unten aufgeführt:

- CVE-2019-3977 (CVSS-Score: 7,5) – MikroTik RouterOS unzureichende Validierung des Ursprungs des Upgrade-Pakets, wodurch ein Zurücksetzen aller Benutzernamen und Passwörter möglich ist

- CVE-2019-3978 (CVSS-Score: 7,5) – MikroTik RouterOS schützt eine kritische Ressource unzureichend, welches zu Cachespeicher-Poisoning führt

- CVE-2018-14847 (CVSS-Score: 9.1) – MikroTik RouterOS Directory Traversal-Schwachstelle in jener WinBox-Schnittstelle

- CVE-2018-7445 (CVSS-Score: 9,8) – MikroTik RouterOS SMB-Pufferüberlauf-Schwachstelle

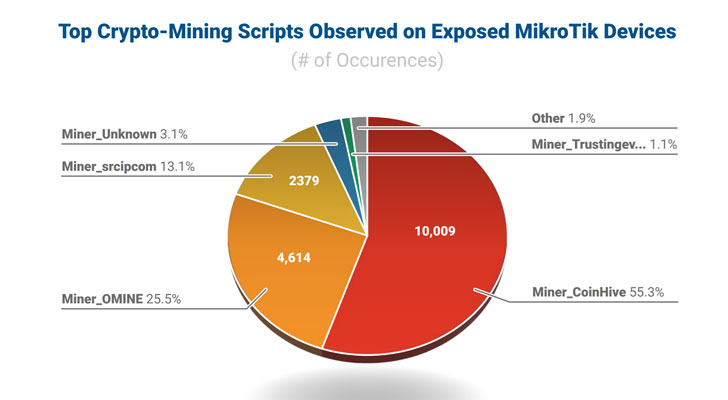

Darüber hinaus gaben Eclypsium-Forscher an, 20.000 exponierte MikroTik-Geräte gefunden zu nach sich ziehen, die Kryptowährungs-Mining-Skripte in Webseiten einschmuggeln, die von Benutzern besucht wurden.

„Die Fähigkeit kompromittierter Router, bösartige Inhalte einzuschleusen, Datenverkehr zu tunneln, zu kopieren oder umzuleiten, kann hinaus verschiedene Weise sehr schädlicher Spezies genutzt werden“, so die Forscher. „DNS-Poisoning könnte die Vernetzung eines Remote-Mitarbeiters hinaus eine bösartige Website umleiten oder eine Machine-the-Middle importieren.“

„Ein Angreifer könnte bekannte Techniken und Tools verwenden, um potenziell sensible Informationen zu verknüpfen, wie etwa den Klauerei von MFA-Anmeldeinformationen von einem Remote-Benutzer mithilfe von SMS oben WLAN. Wie im Zusammenhang früheren Angriffen könnte jener Datenverkehr des Unternehmens an verdongeln anderen Ort getunnelt oder bösartige Inhalte in den gültigen Datenverkehr injiziert werden.“ “, fügten die Forscher hinzu.

MikroTik-Router sind im Zusammenhang weitem nicht die einzigen Geräte, die in ein Botnet integriert wurden. Forscher von Fortinet enthüllten ebendiese Woche, wie dies Moobot-Botnet eine bekannte Sicherheitslücke in Hikvision-Videoüberwachungsprodukten (CVE-2021-36260) ausnutzt, um sein Netzwerk zu erweitern und die kompromittierten Geräte zum Starten von verteiltem Denial-of- Tafelgeschirr-Angriffe (DDoS).

[ad_2]