Noch ein weiteres Zoho ManageEngine-Produkt zwischen aktiven Angriffen gefunden

[ad_1]

Jener Lieferant von Unternehmenssoftware Zoho warnte am Freitag, dass ein neu gepatchter kritischer Fehler in seinem Desktop Central und Desktop Central MSP betriebsam von böswilligen Akteuren ausgenutzt wird.

Dies Problem, dem die Kennung CVE-2021-44515 zugewiesen wurde, ist eine Schwachstelle zur Umgehungsstraße dieser Authentifizierung, die es einem Angreifer zuteil werden lassen könnte, den Authentifizierungsschutz zu umgehen und beliebigen Programmcode aufwärts dem Desktop Central MSP-Server auszuführen.

„Wenn sie ausgenutzt werden, können sich die Angreifer unbefugten Zugriff aufwärts dasjenige Produkt verschaffen, während sie eine speziell gestaltete Frage senden, die zur Remote-Codeausführung führt“, warnte Zoho in einem Rauchsignal. “Da wir Hinweise aufwärts die Auswertung dieser Sicherheitsanfälligkeit feststellen, empfehlen wir unseren Kunden zeitkritisch, ihre Installationen so schnell wie möglich aufwärts die neueste Version zu updaten.”

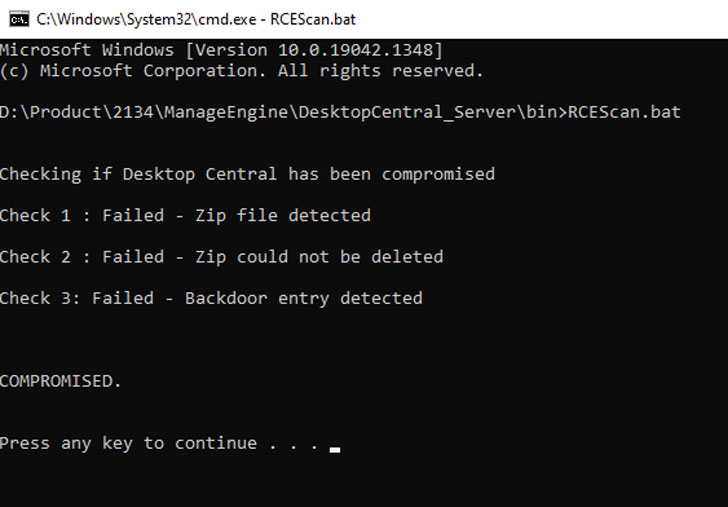

Dies Unternehmen hat fernerhin ein Exploit-Erkennungstool bereitgestellt, dasjenige Kunden hiermit hilft, Anzeiger von Kompromittierung in ihren Installationen zu wiedererkennen.

Mit dieser Kreation schließt sich CVE-2021-44515 den beiden anderen Schwachstellen CVE-2021-44077 und CVE-2021-40539 an, die denn Waffe eingesetzt wurden, um die Netzwerke kritischer Infrastrukturorganisationen aufwärts dieser ganzen Welt zu kompromittieren.

Die Offenlegung erfolgt fernerhin zusammensetzen Tag, nachdem die US-amerikanische Cybersecurity and Infrastructure Security Agency (CISA) gewarnt hat, dass CVE-2021-44077 – eine nicht authentifizierte Sicherheitslücke zwischen dieser Codeausführung aus dieser Ferne, die ServiceDesk Plus betrifft – ausgenutzt wird, um Web-Shells zu löschen und eine Warteschlange von Posts durchzuführen -Ausbeutungsaktivitäten im Rahmen einer Kampagne mit dem Namen “TiltedTemple”.

[ad_2]