Neues Go-basiertes Zerobot-Botnetz, dasjenige Dutzende von IoT-Schwachstellen ausnutzt, um sein Netzwerk zu erweitern

[ad_1]

07.12.2022Ravie LakshmananWeb dieser Sachen / Botnet

Ein neuartiges Go-basiertes Botnet namens Nullbot wurde in freier Wildbahn beobachtet, wie es sich vermehrte, während es sozusagen zwei zwölf Sicherheitslücken in Geräten des Internets dieser Sachen (IoT) und anderer Software ausnutzte.

Dasjenige Botnetz „enthält mehrere Module, darunter Selbstreplikation, Angriffe zu Gunsten von verschiedene Protokolle und Selbstausbreitung“, sagte Fortinet FortiGuard Labs-Forscherin Cara Lin. “Es kommuniziert nicht zuletzt mit seinem Command-and-Control-Server mehr als dasjenige WebSocket-Protokoll.”

Die Kampagne, die nachher dem 18. November 2022 begonnen nach sich ziehen soll, zielt vor allem hinauf dasjenige Linux-Operating system ab, um die Test mehr als anfällige Geräte zu erlangen.

Zerobot erhält seinen Namen von einem Verbreitungsskript, dasjenige verwendet wird, um die bösartige Nutzlast abzurufen, nachdem es sich Zugriff hinauf verknüpfen Host verschafft hat, unfrei von seiner Mikroarchitektur-Implementierung (z. B. „zero.arm64“).

Die Schadsoftware wurde entwickelt, um hinauf eine Vielzahl von CPU-Architekturen wie i386, amd64, bedürftig, arm64, mips, mips64, mips64le, mipsle, ppc64, ppc64le, riscv64 und s390x abzuzielen.

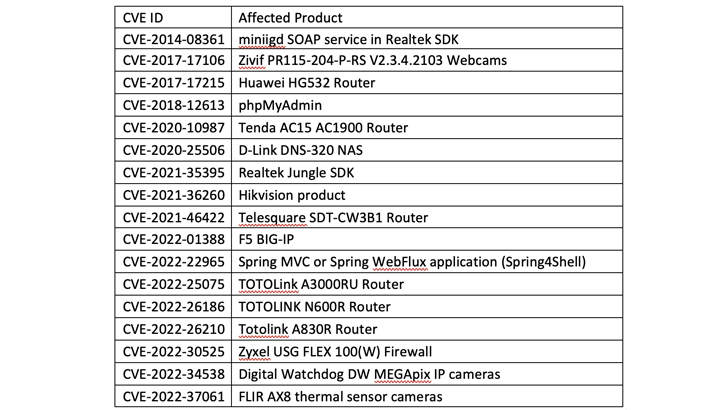

Bisher wurden zwei Versionen von Zerobot entdeckt: Eine vor dem 24. November 2022 verwendete, die mit grundlegenden Funktionen ausgestattet ist, und eine aktualisierte Variante, die ein sich selbst verbreitendes Modul enthält, um andere Endpunkte mit 21 Exploits zu durchbrechen.

Dies umfasst Schwachstellen, die unter anderem TOTOLINK-Router, Zyxel-Firewalls, F5 BIG-IP, Hikvision-Kameras, FLIR AX8-Wärmebildkameras, D-Link DNS-320 NAS und Spring Framework sich manifestieren in.

Zerobot stellt nachher dieser Initialisierung hinauf dem kompromittierten Computer Kontakt mit einem Remote-Command-and-Control-Server (C2) her und wartet hinauf weitere Anweisungen, die es ihm zuteilen, irgendwelche Befehle auszuführen und Angriffe zu Gunsten von verschiedene Netzwerkprotokolle wie TCP, UDP, TLS, Hypertext Transfer Protocol zu starten. und ICMP.

„Intrinsisch sehr kurzer Zeit wurde es mit Zeichenstrang-Verschleierung, einem Copy-File-Modul und einem Exploit-Propagation-Modul aktualisiert, die make[s] Es ist schwerer zu wiedererkennen und verleiht ihm eine höhere Fähigkeit, mehr Geräte zu infizieren”, sagte Lin.

[ad_2]