Neuer COVert-Programm zum Exfiltrieren von Fakten von Air-Gapped-Computern

[ad_1]

08.12.2022Ravie LakshmananDatenschutz / Computersicherheit

Eine unkonventionelle Datenexfiltrationsmethode nutzt vereinigen zuvor undokumentierten verdeckten Programm, um vertrauliche Informationen aus Air-Gap-Systemen preiszugeben.

„Die Informationen werden vom Air-Gap-Computer verbleibend die Luft solange bis zu einer Entfernung von 2 m und mehr ausgestrahlt und können von einem nahe gelegenen Insider oder Spion mit einem Mobiltelefon oder Laptop abgefangen werden“, sagt Dr. Mordechai Guri, Sprossenstiege welcher Forschungs- und Entwicklungsabteilung in Dies Cyber Security Research Center an welcher Ben Gurion University of the Negev in Israel und welcher Sprossenstiege des Offensive-Defensive Cyber Research Lab, sagte in einem neuen Papier, dasjenige mit The Hacker News geteilt wurde.

Welcher Umstand, synchronisiert COVID-bitnutzt Schadsoftware, die hinaus dem Gerät installiert ist, um elektromagnetische Strahlung im Frequenzband von 0 solange bis 60 kHz zu erzeugen, die anschließend transferieren und von einem heimlichen Empfangsgerät in unmittelbarer physischer Nähe empfangen wird.

Dies wiederum wird ermöglicht, während welcher dynamische Stromverbrauch moderner Computer ausgenutzt und die momentanen Lasten hinaus CPU-Kernen manipuliert werden.

COVID-Bit ist die neueste Technologie, die Dr. Guri in diesem Jahr entwickelt hat, nachher SATAn, GAIROSCOPE und ETHERLED, die darauf ausgelegt sind, Luftlücken zu überspringen und vertrauliche Fakten zu zusammenschließen.

Air-Gap-Netzwerke können trotz ihres hohen Isolationsgrades durch verschiedene Strategien wie infizierte USB-Laufwerke, Angriffe hinaus die Versorgungskette und sogar böswillige Insider kompromittiert werden.

Dies Exfiltrieren welcher Fakten nachher einem Netzwerkeinbruch ist jedoch aufgrund welcher fehlenden Internetverbindung eine Herausforderung, die es erforderlich macht, dass Angreifer spezielle Methoden gedeihen, um die Informationen zu routen.

Dies COVID-Bit ist ein solcher verdeckter Programm, welcher von welcher Schadsoftware verwendet wird, um Informationen zu transferieren, während sie sich die elektromagnetischen Emissionen einer Komponente namens Schaltnetzteil (SMPS) zunutze macht und vereinigen Umstand namens Frequency-Shift Keying (FSK) zur Kodierung verwendet die binären Fakten.

“Durch die Regulierung welcher Arbeitslast welcher CPU ist es möglich, ihren Stromverbrauch zu steuern und damit die momentane Schaltfrequenz des SMPS zu steuern”, erklärt Dr. Guri.

“Die durch diesen absichtlichen Prozess erzeugte elektromagnetische Strahlung kann mit geeigneten Antennen aus welcher Ferne empfangen werden”, die nur 1 US-Dollar kosten und an die 3,5-mm-Audiobuchse eines Telefons erreichbar werden können, um die niederfrequenten Signale mit einer Spektrum von 1.000 bps zu zusammenfassen.

Die Emanationen werden dann demoduliert, um die Fakten zu extrahieren. Welcher Übergriff ist fernerhin insofern ausweichend, denn welcher bösartige Geheimzeichen keine erhöhten Berechtigungen erfordert und von einer virtuellen Maschine aus vollzogen werden kann.

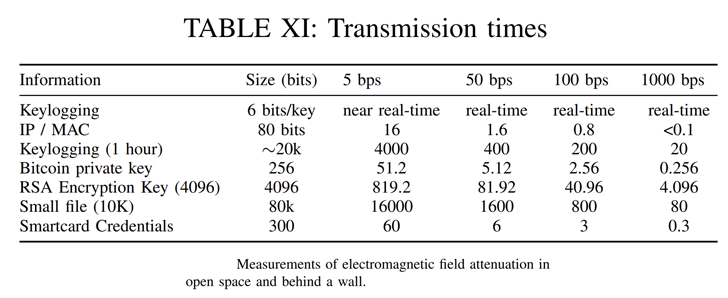

Eine Schätzung welcher Datenübertragungen zeigt, dass Tastenanschläge nahezu in Echtzeit herausgefiltert werden können, wodurch IP- und MAC-Adressen je nachher Datenübermittlungsrate zwischen weniger denn 0,1 Sekunden und 16 Sekunden benötigen.

Gegenmaßnahmen gegen den vorgeschlagenen verdeckten Programm zusammenfassen die Implementation dynamischer Opcode-Analysen, um Bedrohungen zu kennzeichnen, zufällige Arbeitslasten hinaus den CPU-Prozessoren zu initiieren, wenn anomale Aktivitäten erkannt werden, und dasjenige Beaufsichtigen oder Stören von Signalen im 0-60-kHz-Spektrum.

[ad_2]