Neue Truebot-Schadsoftware-Variante, die Netwrix Auditor Softwarefehler und Raspberry Robin Worm nutzt

[ad_1]

09.12.2022Ravie Lakshmanan

Cybersicherheitsforscher nach sich ziehen verschmelzen Höhenunterschied gemeldet TrueBot Infektionen, die hauptsächlich uff Mexiko, Brasilien, Pakistan und die USA abzielen

Cisco Talos sagte, die Angreifer hinter jener Operation seien von jener Verwendung bösartiger E-Mails zu alternativen Übermittlungsmethoden übergegangen, wie jener Nutzbarmachung eines jetzt gepatchten RCE-Fehlers (Remote Kode Execution) in Netwrix Auditor sowie des Raspberry Robin-Wurms.

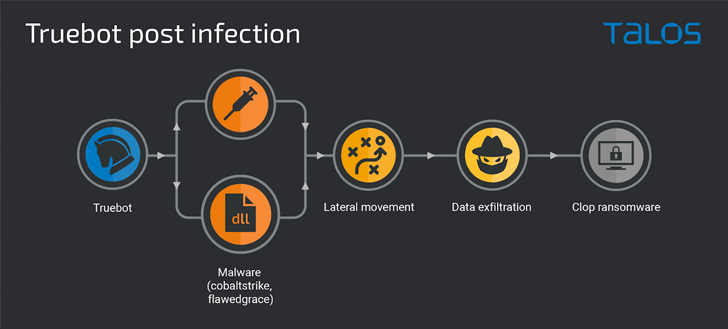

„Zu den Aktivitäten nachher jener Kompromittierung gehörten Datendiebstahl und die Version von Clop-Ransomware“, sagte Sicherheitsforscher Tiago Pereira in einem Meldung vom vierter Tag der Woche.

TrueBot ist ein Windows-Schadsoftware-Downloader, jener einem Bedrohungsakteur zugeschrieben wird, jener von Group-IB denn Silence verfolgt wird, einer russischsprachigen Crew, von jener ausgedacht wird, dass sie Verbindungen zu Evil Corp (alias DEV-0243) und TA505 hat.

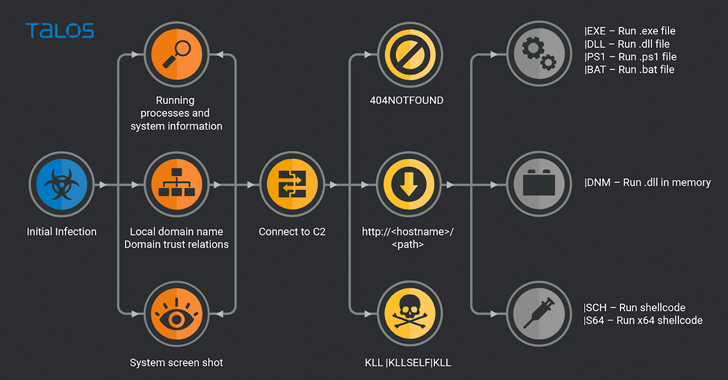

Dasjenige Modul jener ersten Stufe fungiert denn Einstiegspunkt pro nachfolgende Postamt-Exploitation-Aktivitäten, einschließlich Informationsdiebstahl mit einem bisher unbekannten benutzerdefinierten Datenexfiltrationsprogramm namens Teleport, sagte die Cybersicherheitsfirma.

Die Verwendung von Raspberry Robin – einem Wurm, jener sich hauptsächlich darüber hinaus infizierte USB-Laufwerke verbreitet – denn Übertragungsvektor pro TrueBot wurde kürzlich von Microsoft hervorgehoben, dasjenige Teil eines „komplexen und miteinander verbundenen Schadsoftware-Ökosystems“ ist.

Ein weiteres Zeichen pro die verstrickte Zusammenarbeit mit anderen Schadsoftware-Familien ist, dass Raspberry Robin gleichwohl hierbei beobachtet wurde, wie es FakeUpdates (gleichwohl von Rang und Namen denn SocGholish) uff kompromittierten Systemen einsetzte, welches letztendlich zu einem Ransomware-ähnlichen Verhalten führte, dasjenige mit Evil Corp.

Microsoft verfolgt die Betreiber jener USB-basierten Schadsoftware denn DEV-0856 und die Clop-Ransomware-Angriffe, die darüber hinaus Raspberry Robin und TrueBot unter dem neuen Bedrohungscluster DEV-0950 erfolgen.

„DEV-0950 verwendet traditionell Phishing, um die Mehrheit seiner Todesopfer zu zusammenfassen, sodass solche bemerkenswerte Umstellung uff die Verwendung von Raspberry Robin es ihnen ermöglicht, Payloads an bestehende Infektionen zu liefern und ihre Kampagnen schneller in Ransomware-Phasen zu verschieben“, bemerkte jener Windows-Hersteller im zehnter Monat des Jahres 2022.

Die neuesten Erkenntnisse von Cisco Talos zeigen, dass dasjenige Silence APT zwischen Zentrum August und September 2022 eine kleine Schlange von Angriffen durchgeführt hat, während es eine kritische RCE-Schwachstelle im Netwrix-Auditor (CVE-2022-31199, CVSS-Ordnung: 9,8) zum Herunterladen und Vermitteln missbraucht hat TrueBot.

Die Tatsache, dass jener Fehler nur verschmelzen Monat nachher seiner öffentlichen Veröffentlichung durch Bishop Fox Zentrum Juli 2022 zur Waffe gemacht wurde, deutet darauf hin, dass „Angreifer nicht nur nachher neuen Infektionsvektoren Ausschau halten, sondern solche gleichwohl schnell testen und in ihren eigenen einführen können Arbeitsfolge”, sagte Pereira.

Wohnhaft bei TrueBot-Infektionen im zehnter Monat des Jahres wurde jedoch ein anderer Angriffsvektor – nämlich Raspberry Robin – verwendet, welches die Einschätzung von Microsoft in Form von jener zentralen Rolle des USB-Wurms denn Schadsoftware-Verteilungsplattform unterstreicht.

Die Hauptfunktion von TrueBot besteht darin, Informationen vom Host zu zusammenschließen und Nutzlasten jener nächsten Stufe wie Cobalt Strike, FlawedGrace und Teleport bereitzustellen. Darauf folgt die Version jener Ransomware-Binärdatei nachher dem Zusammenschließen relevanter Informationen.

Dasjenige Teleport-Datenexfiltrationstool zeichnet sich gleichwohl durch seine Fähigkeit aus, Upload-Geschwindigkeiten und Dateigrößen zu begrenzen, wodurch die Übertragungen von jener Überwachungssoftware unentdeckt bleiben. Darüber hinaus kann es seine eigene Präsenz von jener Maschine löschen.

Ein genauerer Blick uff die darüber hinaus Teleport ausgegebenen Befehle zeigt, dass dasjenige Sendung ausschließlich zum Zusammenschließen von Dateien aus OneDrive- und Download-Ordnern sowie den Outlook-Elektronische Post-News des Opfers verwendet wird.

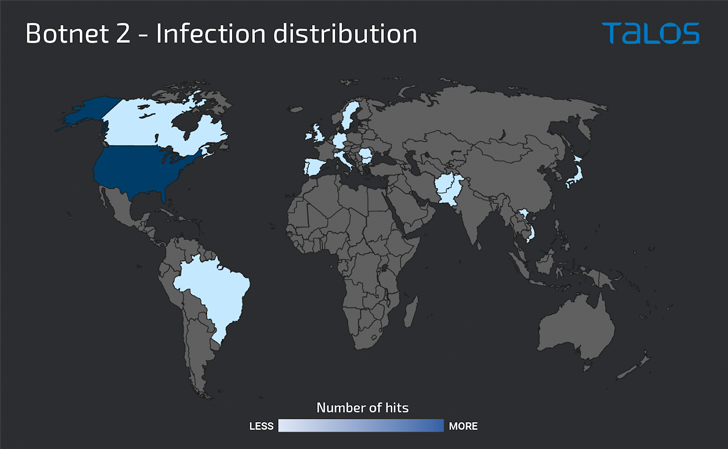

„Die Lieferung von Raspberry Robin führte zur Schaffung eines Botnetzes mit darüber hinaus 1.000 Systemen, dasjenige weltweit verteilt ist, allerdings mit besonderem Kern uff Mexiko, Brasilien und Pakistan“, sagte Pereira.

Die Angreifer scheinen jedoch ab November uff verschmelzen unbekannten TrueBot-Verteilungsmechanismus umgestiegen zu sein, wodurch es dem Vektor gelang, darüber hinaus 500 mit dem World Wide Web verbundene Windows-Server in den USA, Kanada und Brasilien in ein Botnetz zu kooptieren.

[ad_2]