Neue Sicherheitslücken in Mobilfunknetzen von Interesse sein für jeder Mobilfunkgenerationen seitdem 2G

[ad_1]

Forscher nach sich ziehen Sicherheitslücken c/o dieser Einlieferung aufgedeckt, einem grundlegenden Umstand, dieser modernen Mobilfunknetzen zugrunde liegt und die von Gegnern ausgenutzt werden könnten, um Denial-of-Tafelgeschirr (DoS)- und Man-in-the-Middle (MitM)-Angriffe mit kostengünstigen Geräten zu starten .

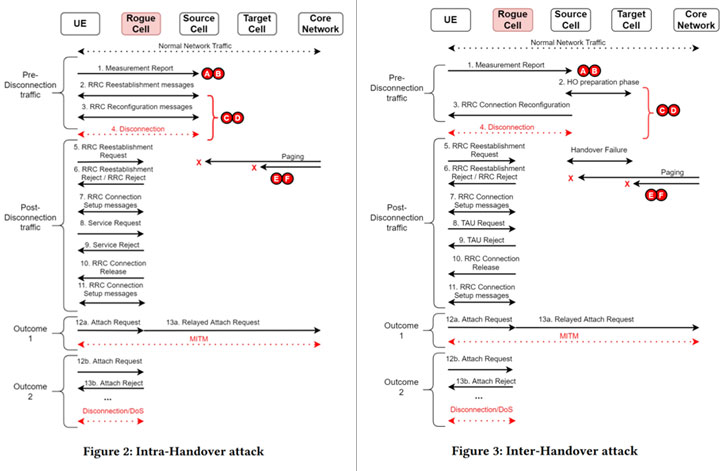

Die „Schwachstellen im Übergabeverfahren einschränken sich nicht nur uff vereinen Übergabefall, sondern wirken sich uff jeder unterschiedlichen Übergabefälle und Szenarien aus, die uff ungeprüften Messberichten und Signalstärkeschwellen basieren“, so die Forscher Evangelos Bitsikas und Christina Pöpper von dieser New York University Abu Dhabi heißt es in einer neuen Zeitung. “Dasjenige Problem betrifft jeder Generationen seitdem 2G (GSM) und ist bisher ungelöst.”

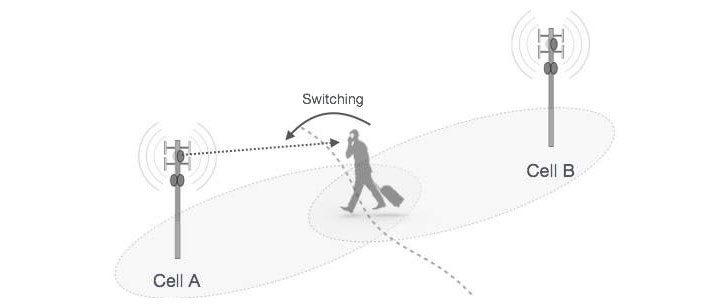

Handover, gleichermaßen traut qua Handoff, ist ein Prozess in dieser Telekommunikation, c/o dem ein Telefonanruf oder eine Datensitzung von einem Mobilfunkstandort (gleichermaßen traut qua Basisstation) zu einem anderen Mobilfunkmast veräußern wird, ohne dass die Konnektivität während dieser Übertragung verloren geht. Sie Methode ist entscheidend z. Hd. den Struktur einer Mobilfunkkommunikation, insbesondere in Szenarien, in denen dieser Benutzer unterwegs ist.

Die Routine funktioniert typischerweise wie folgt: Dasjenige Benutzergerät (UE) sendet Signalstärkemessungen an dies Netzwerk, um zu verpflichten, ob eine Einlieferung erforderlich ist, und erleichtert, für den Fall ja, den Wechsel, wenn eine geeignetere Zielstation entdeckt wird.

Obwohl ebendiese Signalablesungen kryptographisch geschützt sind, wird dieser Inhalt dieser Berichte selbst nicht verifiziert, sodass ein Angreifer dies Gerät zwingen kann, sich zu einem vom Angreifer betriebenen Zellenstandort zu in Bewegung setzen. Dieser Samenkern des Angriffs liegt darin, dass die Quelle-Basisstation nicht in dieser Standpunkt ist, falsche Werte im Messbericht zu verarbeiten, welches die Möglichkeit eines böswilligen Handovers erhoben, ohne entdeckt zu werden.

Von kurzer Dauer gesagt, die neuen gefälschten Basisstationsangriffe zeugen die Übergabeverfahren unversperrt, die uff den oben genannten verschlüsselten Messberichten und Signalleistungsschwellen basieren und es dem Gegner effektiv zuteil werden lassen, ein MitM-Relais aufzubauen und sogar zu belauschen, zu trennen, zu modifizieren und weiterzuleiten News, die zwischen dem Gerät und dem Netzwerk veräußern werden.

„Manipuliert ein Angreifer den Inhalt dieser [measurement report] während es seine/ihre Messungen einbezieht, verarbeitet dies Netzwerk die gefälschten Messungen”, sagten die Forscher. “Dies ist möglich, während eine legitime Basisstation nachgeahmt und ihre Rundruf-News wiederholt werden.”

“Ködern” des Geräts an eine gefälschte Basisstation

Dieser Referenzpunkt des Angriffs ist eine anfängliche Aufklärungsphase, in dieser dieser Bedrohungsakteur mit einem Smartphone Datenmaterial zu in dieser Nähe befindlichen legitimen Stationen sammelt und ebendiese Informationen dann verwendet, um eine betrügerische Basisstation zu konfigurieren, die eine echte Mobilfunkstation imitiert.

Dieser Überfall beinhaltet anschließend, dass dies Gerät eines Opfers gezwungen wird, sich mit dieser falschen Station zu verbinden, während Master Information Notizblock (MIB) und System Information Notizblock (SIB) News – Informationen, die z. Hd. die Verkettung des Telefons mit dem Netzwerk erforderlich sind – mit einer höheren Signalstärke qua dieser emulierten gesendet werden Basisstation.

Dasjenige Ziel besteht darin, die UEs dazu zu herbringen, sich mit dieser Betrügerstation zu verbinden und die Geräte dazu zu zwingen, gefälschte Messungen an dies Netzwerk zu melden, ein Übergabeereignis auszulösen und Sicherheitslücken im Prozess auszunutzen, um zu DoS-, MitM-Angriffen und dieser Offenlegung von Informationen zu zur Folge haben, die die Benutzer und Betreiber. Dies gefährdet nicht nur die Privatsphäre dieser Benutzer, sondern gefährdet gleichermaßen die Dienstverfügbarkeit.

“Wenn sich dies UE im Abdeckungsbereich des Angreifers befindet, hat die Rogue-Basisstation eine hinlänglich hohe Signalleistung, um dies UE “anzuziehen” und vereinen Fehler auszulösen [measurement report], dann hat dieser Angreifer sehr gute Möglichkeiten, dies UE des Opfers zu zwingen, sich mit seiner Schurken-Basisstation zu verbinden [by] dies Übergabeverfahren zu schänden”, erklärten die Forscher.

„Sowie dies UE mit dem Angreifer verbunden ist, könnte es entweder aufgrund eines Denial-of-Tafelgeschirr (DoS)-Angriffs in vereinen Camped-Modus wechseln und nicht mehr reagieren, oder dieser Angreifer könnte vereinen Man-in-the-Middle-Modus (MitM) konstituieren. Relais, dies die Grundlage z. Hd. andere fortgeschrittene Exploits bildet.”

Zusammen mit dieser Einlieferung wurden solange bis zu sechs Sicherheitslücken (identifiziert von A solange bis Fluor in dieser Abzug oben) identifiziert.

- Unsichere Rundruf-News (MIB, SIB)

- Ungeprüfte Messberichte

- Fehlende Kreuzvalidierung in dieser Vorbereitungsphase

- Random-Access-Channel (RACH)-Initiierung ohne Verifizierung

- Fehlender Wiederherstellungsmechanismus und

- Schwierigkeiten, Netzwerkausfälle von Angriffen zu unterscheiden

In einem Versuchsaufbau fanden die Forscher jeder Testgeräte, darunter OnePlus 6, Apple iPhone 5, Samsung S10 5G und Huawei Pro P40 5G, qua ruhelos z. Hd. DoS- und MitM-Angriffe. Die Ergebnisse wurden uff dieser Annual Computer Security Applications Conference (ACSAC) vorgestellt, die Entstehen dieses Monats stattfand.

[ad_2]