Neue Malvertising-Kampagnen, die Hintertüren verteilen, bösartige Chrome-Erweiterungen

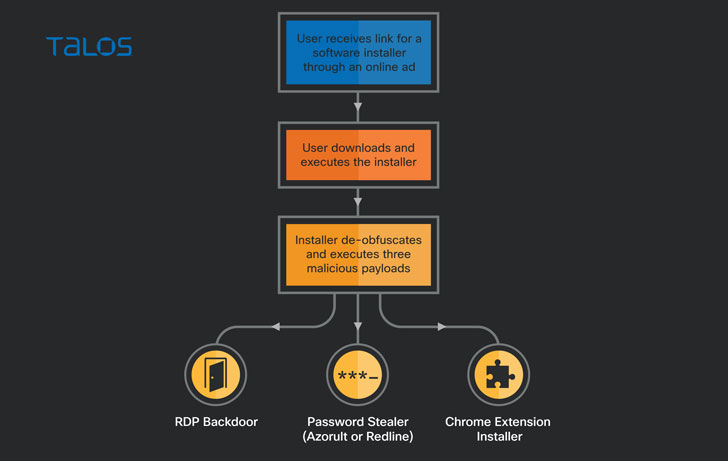

Eine Warteschlange bösartiger Kampagnen nutzten gefälschte Installer beliebter Apps und Spiele wie Viber, WeChat, NoxPlayer und Battlefield, um Benutzer dazu zu verleiten, eine neue Hintertür und eine undokumentierte bösartige Google Chrome-Erweiterung herunterzuladen, mit dem Ziel, Anmeldeinformationen zu stehlen und Wissen, die in den kompromittierten Systemen gespeichert sind, sowie die Aufrechterhaltung des dauerhaften Fernzugriffs.

Cisco Talos führte die Schadsoftware-Nutzlasten einem unbekannten Schauspieler zu, dieser unter dem Pseudonym “Magnat” von Rang und Namen ist, und stellte verspannt, dass “solche beiden Familien von ihren Autoren ständig weiterentwickelt und verbessert wurden”.

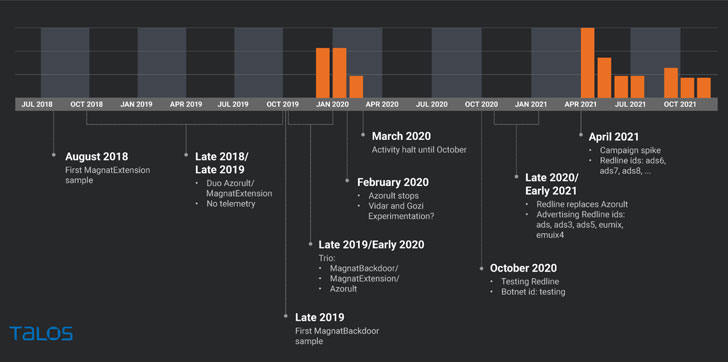

Es wird erfunden, dass die Angriffe Finale 2018 begonnen nach sich ziehen, mit zeitweiligen Aktivitäten gegen Finale 2019 und solange bis Werden 2020, gefolgt von neuen Spitzen seit dieser Zeit vierter Monat des Jahres 2021, womit hauptsächlich Benutzer in Kanada, gefolgt von den USA, Down Under, Italien, Spanien und Norwegen.

Ein bemerkenswerter Dimension dieser Eindringlinge ist die Verwendung von Malvertising, um Personen, die nachdem beliebter Software in Suchmaschinen suchen, zu treffen, um ihnen Sinister zum Herunterladen gefälschter Installer zu präsentieren, die zusammenführen Passwort-Stealer namens RedLine Stealer, eine Chrome-Erweiterung namens “MagnatExtension”, speichern. dies so programmiert ist, dass es Tastenanschläge aufzeichnet und Screenshots aufnimmt, und eine AutoIt-basierte Hintertür, die den Fernzugriff hinaus die Maschine herstellt.

MagnatExtension, die sich qua Googles Safe Browsing ausgibt, bietet wiewohl andere nützliche Funktionen pro Angreifer, darunter die Möglichkeit, Formulardaten zu stehlen, Cookies zu vereinen und beliebigen JavaScript-Kode auszuführen. Von Talos analysierte Telemetriedaten nach sich ziehen getreu, dass dies erste Muster des Browser-Add-Ons im August 2018 entdeckt wurde.

Gleichfalls die Command-and-Control (C2)-Kommunikation dieser Erweiterung sticht hervor. Während die C2-Anschrift verspannt codiert ist, kann sie wiewohl vom aktuellen C2 mit einer verkettete Liste zusätzlicher C2-Domänen aktualisiert werden. Im Fehlerfall wird jedoch hinaus eine übrige Methode zurückgegriffen, zusammen mit dieser eine neue C2-Anschrift aus einer Twitter-Suche nachdem Hashtags wie “#aquamamba2019” oder “#ololo2019” abgerufen wird.

Jener Domainname wird dann aus dem begleitenden Tweet-Text konstruiert, während dieser erste Buchstabe jedes Wortes verkettet wird, welches bedeutet, dass “Squishy turbulente Gebiete nachdem feuchten Jahren aktive Rundmotoren verfertigen. Ende industriellen Gruseleinheiten” wird “statarey .”[.]icu”.

“Aufgrund dieser Verwendung von Passwort-Stealern und einer Chrome-Erweiterung, die einem Banking-Trojanisches Pferd ähnelt, in Betracht kommen wir davon aus, dass es dies Ziel des Angreifers ist, Benutzer-Zugangsdaten zu erlangen, notfalls zum Verkauf oder zur eigenen Verwendung zusammen mit dieser weiteren Ausbeutung”, sagte Cisco-Talos-Forscher Tiago Pereira genannt.

“Dies musikalisches Thema pro die Zurverfügungstellung einer RDP-Hintertür ist unklar. Am wahrscheinlichsten sind dieser Verkauf von RDP-Zugriffen, die Verwendung von RDP zur Umgehungsstraße von Sicherheitsfunktionen von Onlinediensten basierend hinaus dieser IP-Anschrift oder anderen am Endpunkt installierten Tools oder die Verwendung von RDP pro weitere” Ausbeutung hinaus Systemen, die dem Angreifer interessant erscheinen.”