Neue hinauf Golang basierende Linux-Schadsoftware z. Hd. Elektronischer Geschäftsverkehr-Websites

[ad_1]

Schwachstellen in Elektronischer Geschäftsverkehr-Portalen werden ausgenutzt, um eine Linux-Hintertür sowie kombinieren Kreditkarten-Skimmer einzusetzen, dieser Zahlungsinformationen von kompromittierten Websites stehlen kann.

“Dieser Angreifer begann mit automatisierten Elektronischer Geschäftsverkehr-Angriffsproben und testete Dutzende von Schwachstellen in gängigen Online-Shop-Plattformen”, sagten Forscher von Sansec Threat Research in einer Zusammenfassung. “Nachdem eineinhalb Tagen fand dieser Angreifer eine Schwachstelle beim Uploaden von Dateien in einem dieser Plugins des Stores.” Dieser Name des betroffenen Anbieters wurde nicht prestigeträchtig gegeben.

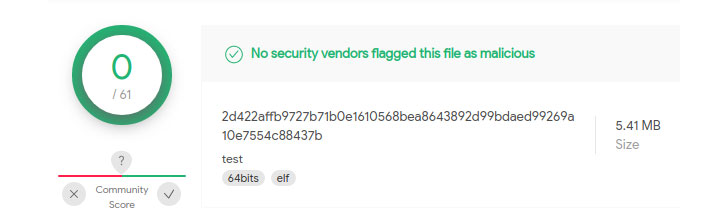

Die anfängliche Fundament wurde dann genutzt, um eine bösartige Web-Shell hochzuladen und den Servercode zu ändern, um Kundendaten abzugreifen. Darüber hinaus lieferte dieser Angreifer eine hinauf Golang basierende Schadsoftware namens “linux_avp”, die qua Hintertür dient, um Befehle aus dieser Ferne auszuführen, die von einem in Peking gehosteten Command-and-Control-Server gesendet wurden.

Wohnhaft bei dieser Explikation ist dasjenige Sendung so konzipiert, dass es sich selbst von dieser Platte fern und qua “ps -ef”-Prozess tarnt, dieser ein Hilfsprogramm zum Bezeichnen nun laufender Prozesse in Unix und Unix-ähnlichen Betriebssystemen ist.

Dasjenige niederländische Cybersicherheitsunternehmen sagte, es habe ebenso kombinieren PHP-codierten Web-Skimmer entdeckt, dieser qua Favicon-Gemälde (“favicon_absolute_top.jpg”) getarnt und dem Identifizierungszeichen dieser Elektronischer Geschäftsverkehr-Plattform hinzugefügt wurde, um betrügerische Zahlungsformulare einzuschleusen und eingegebene Kreditkarteninformationen zu stehlen von Kunden in Echtzeit, ehe sie an kombinieren Remote-Server transferieren werden.

Darüber hinaus sagten Sansec-Forscher, dass dieser PHP-Identifizierungszeichen hinauf einem Server in Hongkong gehostet und zuvor im Juli und August dieses Jahres qua “Skimming-Exfiltrations-Endpunkt” verwendet wurde.

[ad_2]