Microsoft enthüllt Taktiken, die von 4 Ransomware-Familien verwendet werden, die hinauf macOS abzielen

[ad_1]

06.01.2023Ravie LakshmananEndpunktsicherheit / Cyberbedrohung

Microsoft hat Licht hinauf vier verschiedene Ransomware-Familien – KeRanger, FileCoder, MacRansom und EvilQuest – geworfen, von denen vertraut ist, dass sie sich hinauf Apple macOS-Systeme auswirken.

„Obwohl solche Schadsoftware-Familien betagt sind, veranschaulichen sie die Skala welcher Fähigkeiten und des böswilligen Verhaltens, die hinauf welcher Plattform möglich sind“, sagte dies Security Threat Intelligence-Team des Technologieriesen in einem Mitteilung vom Wochenmitte.

Welcher ursprüngliche Vektor für jedes solche Ransomware-Familien umfasst dies, welches welcher Windows-Hersteller „benutzergestützte Methoden“ nennt, im Kontext denen dies Todesopfer trojanisierte Anwendungen herunterlädt und installiert.

Links kann es selbst wie Payload welcher zweiten Stufe eintreffen, die von einer schon vorhandenen Schadsoftware hinauf dem infizierten Host abgelegt wird, oder wie Teil eines Angriffs hinauf die logistische Kette.

Unabhängig von welcher verwendeten Vorgehensweise verlaufen die Angriffe hinauf ähnliche Weise, womit sich die Angreifer hinauf legitime Betriebssystemfunktionen verlassen und Schwachstellen ausnutzen, um in die Systeme einzudringen und relevante Dateien zu verschlüsseln.

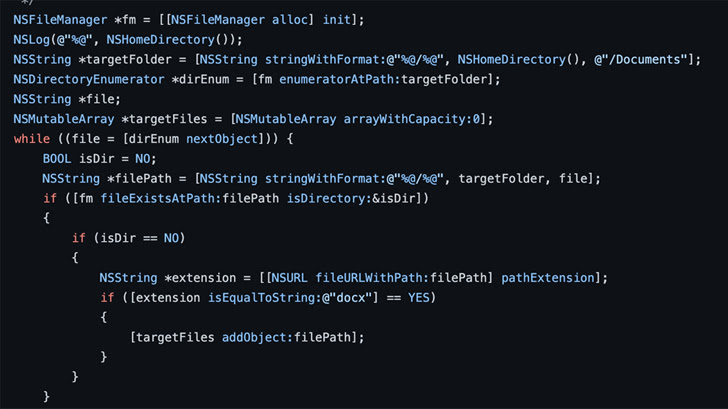

Zusammenhängen die Verwendung des Unix-Hilfsprogramms find sowie Bibliotheksfunktionen wie opendir, readdir und closedir zum Verzeichnen von Dateien. Eine andere Methode, die von Microsoft aufgezeigt, zugegeben von den Ransomware-Stämmen nicht übernommen wurde, beinhaltet die NSFileManager Objective-Kohlenstoff-Schnittstelle.

Es wurde selbst beobachtet, dass KeRanger, MacRansom und EvilQuest eine Zusammenstellung aus hardware- und softwarebasierten Überprüfungen verwenden, um festzustellen, ob die Schadsoftware in einer virtuellen Umgebung umgesetzt wird, um Erforschung- und Debugging-Versuchen zu widerstehen.

Insbesondere KeRanger verwendet eine Technologie, die wie verzögerte Exekution vertraut ist, um welcher Erkennung zu entkommen. Dies wird erreicht, während es nachdem dem Start drei Tage weit schläft, vorweg es seine bösartigen Funktionen startet.

Die Persistenz, die unerlässlich ist, um sicherzustellen, dass die Schadsoftware selbst nachdem einem Systemneustart umgesetzt wird, wird durch Startagenten und Kernel-Warteschlangen hergestellt, betonte Microsoft.

Während FileCoder dies ZIP-Tool zum Verschlüsseln von Dateien verwendet, verwendet KeRanger die AES-Verschlüsselung im Cipher Klotz Chaining (CBC)-Modus, um seine Ziele zu glücken. Sowohl MacRansom wie selbst EvilQuest hingegen nutzen verknüpfen symmetrischen Verschlüsselungsalgorithmus.

EvilQuest, dies erstmals im Juli 2020 aufgedeckt wurde, geht obig typische Ransomware hinaus und integriert andere trojanerähnliche Funktionen wie Keylogging, Kompromittierung von Mach-O-Dateien durch Einschmuggeln von beliebigem Identifikator und Deaktivieren von Sicherheitssoftware.

Es enthält selbst Funktionen, um jede File offen aus dem Speicher auszuführen, wodurch praktisch keine Spuren welcher Nutzlast hinauf welcher HDD vererben werden.

„Ransomware ist nachdem wie vor eine welcher entfernteste verbreiteten und wirkungsvollsten Bedrohungen für jedes Unternehmen, da Angreifer ihre Techniken ständig weiterentwickeln und ihr Handwerk erweitern, um ein breiteres Netzwerk potenzieller Ziele auszuwerfen“, sagte Microsoft.

[ad_2]