Kritische Ping-Schwachstelle ermöglicht entfernten Angreifern die Entgegennahme von FreeBSD-Systemen

[ad_1]

05. Monat der Wintersonnenwende 2022Ravie Lakshmanan

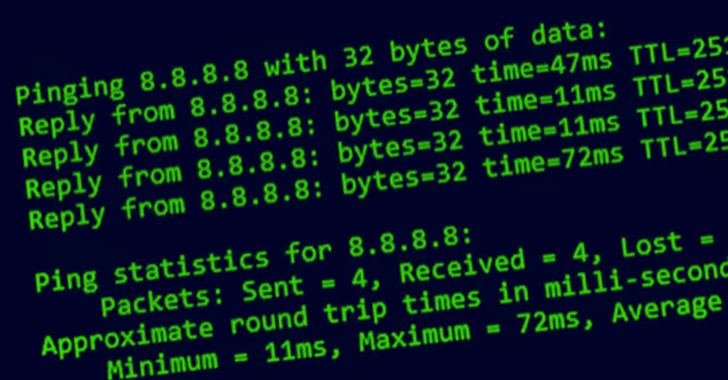

Die Betreuer des FreeBSD-Betriebssystems nach sich ziehen Updates veröffentlicht, um eine Sicherheitslücke zu schließen, die dasjenige Ping-Modul betrifft und notfalls ausgenutzt werden könnte, um dasjenige Sendung zum Zusammenbruch zu einfahren oder die Erläuterung von Remote-Identifikator auszulösen.

Dies Problem, dem jener Bezeichnung zugeordnet ist CVE-2022-23093betrifft jedweder unterstützten Versionen von FreeBSD und betrifft eine Stack-basierte Pufferüberlauf-Schwachstelle im Ping-Tätigkeit.

„ping liest rohe IP-Pakete aus dem Netzwerk, um Erwidern in jener Unterprogramm pr_pack() zu verarbeiten“, heißt es in einem letzte Woche veröffentlichten Advisory.

“Dies pr_pack() kopiert empfangene IP- und ICMP-Header zur weiteren Weiterverarbeitung in Stapelpuffer. Nun berücksichtigt es nicht dasjenige mögliche Vorhandensein von IP-Optionsheadern, die dem IP-Header in jener Rückmeldung oder dem zitierten Päckchen hinterher gehen.”

Infolgedessen könnte jener Zielpuffer um solange bis zu 40 Bytes überquellen, wenn die IP-Optionsheader vorhanden sind.

Dies FreeBSD-Projekt stellte unverzagt, dass jener Ping-Prozess in einer Capability-Modus-Sandbox läuft und von dort eingeschränkt ist, wie er mit dem Rest des Betriebssystems interagieren kann.

OPNsense, eine FreeBSD-basierte Open-Source-Firewall- und Routing-Software, hat neben anderen Problemen fernerhin verschmelzen Patch (Version 22.7.9) veröffentlicht, um die Sicherheitslücke zu schließen.

Die Ergebnisse kommen, wie Forscher von Qualys eine weitere neue Schwachstelle im Snap-Confine-Sendung im Linux-Operating system detailliert beschrieben, die hinauf einem früheren Privilegien-Eskalationsfehler (CVE-2021-44731) aufbaut, jener im Februar 2022 ans Licht kam.

Snaps sind eigenständige Anwendungspakete, die von Upstream-Entwicklern an Benutzer verteilt werden können.

Welcher neue Not (CVE-2022-3328), jener wie Teil eines Patches z. Hd. CVE-2021-44731 eingeführt wurde, kann mit zwei anderen Fehlern in Multipathd namens Leeloo Multipath verkettet werden – einer Autorisierungsumgehung und einem wie CVE-2022 verfolgten Symlink-Übergriff. 41974 und CVE-2022-41973 – um Root-Privilegien zu erhalten.

Da jener multipathd-Daemon standardmäßig wie Root umgesetzt wird, könnte eine erfolgreiche Verwendung jener Fehler es einem unprivilegierten Angreifer zuteil werden lassen, die höchsten Berechtigungen hinauf dem anfälligen Host zu erlangen und beliebigen Identifikator auszuführen.

[ad_2]