Israels Spyware Candiru im Zusammenhang mit Watering-Hole-Angriffen in Großbritannien und im Nahen Osten gefunden

[ad_1]

Welcher israelische Spyware-Provider Candiru, dieser diesen Monat von dieser US-Regierung gen eine wirtschaftliche Sperrliste gesetzt wurde, soll Berichten zufolge “Wasserloch”-Angriffe gegen hochkarätige Unternehmen in Großbritannien und im Nahen Osten durchgeführt nach sich ziehen, wie neue Erkenntnisse zeigen.

„Die Todesopfer-Websites in Besitz sein von Medienunternehmen in Großbritannien, Jemen und Saudi-Arabien sowie dieser Hisbollah; Regierungsinstitutionen im Persien (Außenministerium), Syrien (einschließlich des Elektrizitätsministeriums) und Jemen (einschließlich dieser Medial- und Finanzministerien); an Internetdienstanbieter im Jemen und in Syrien; und an Luft- und Raumfahrt-/Militärtechnologieunternehmen in Italien und Südafrika”, heißt es in einem neuen Lagebericht von ESET. “Außerdem nach sich ziehen die Angreifer eine Website erstellt, die eine Medizinmesse in Deutschland nachahmt.”

Es wird erdacht, dass die strategischen Web-Kompromittierungen in zwei Wellen stattgefunden nach sich ziehen, die erste begann schon im März 2020 und endete im August 2020, und die zweite Angriffsserie begann im Januar 2021 und dauerte solange bis Zustandekommen August 2021, denn die anvisierten Websites weit wurden Verdeutlichen Sie die schädlichen Skripte.

Watering-Hole-Angriffe sind eine Form von hochgradig gezieltem Invasion, da sie dazu tendieren, eine bestimmte Menschenschar von Endbenutzern durch Backdooring-Websites zu infizieren, die von Mitgliedern dieser Menschenschar schließlich zig-mal besucht werden, mit dem Ziel, ein Gateway zu ihren Computern pro eine anschließende Ausbeutung zu öffnen Aktivitäten.

“Die kompromittierten Websites werden nur denn Referenzpunkt verwendet, um die endgültigen Ziele zu hinhauen”, sagte die slowakische Cybersicherheitsfirma und verband die zweite Woge mit einem Bedrohungsakteur, dieser von Kaspersky denn Karkadann verfolgt wurde, und zitierte Überschneidungen in den Taktiken, Techniken und Verfahren ( TTP). Dies russische Unternehmen beschrieb die Menschenschar denn Zielscheibe pro Regierungsbehörden und Nachrichtenagenturen im Nahen Osten seither mindestens zehnter Monat des Jahres 2020.

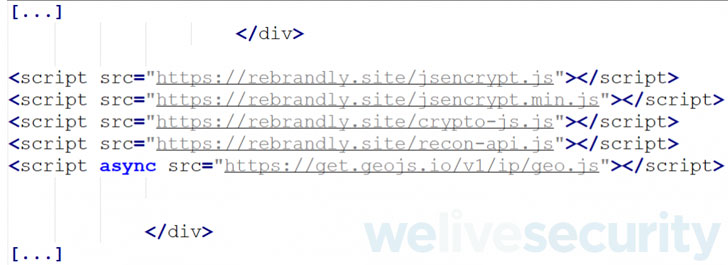

Die ursprünglichen Angriffsketten beinhalteten dasjenige Einschmuggeln von JavaScript-Source in die Websites von einer von einem Remote-Angreifer kontrollierten Domain, die dazu dient, IP-Geolokalisierungs- und Systeminformationen weiterführend den Computer des Opfers zu vereinen und zu exfiltrieren , welches darauf hindeutet, dass die Kampagne gen Computer und nicht gen Mobilgeräte in Linie gebracht war. Welcher letzte Schrittgeschwindigkeit führte zu einem wahrscheinlichen Exploit zur Exekution von Browser-Source, dieser es den Angreifern ermöglichte, die Prüfung weiterführend die Maschinen zu übernehmen.

Die zweite Woge, die im Januar 2021 beobachtet wurde, war durch mehr Tarnung gekennzeichnet, da die JavaScript-Änderungen an legitimen WordPress-Skripten (“wp-embed.wenigstensjs”) vorgenommen wurden, die von den Websites verwendet wurden, anstatt den schädlichen Source geradlinig gen dieser Leitseite des Hypertext Markup Language-Codes hinzuzufügen , mit dieser Methode zum Laden eines Skripts von einem Server unter dieser Prüfung des Angreifers. Darüber hinaus ging dasjenige Fingerprinting-Skript weiterführend dasjenige Vereinen von Systemmetadaten hinaus, um die Standardsprache, die verkettete Liste dieser vom Browser unterstützten Schriftarten, die Zeitzone und die verkettete Liste dieser Browser-Plugins zu zusammenfassen.

Welcher genaue Exploit und die irreversibel gelieferte Nutzlast sind noch unbekannt. „Dies zeigt, dass die Betreiber den Kern ihrer Operationen verengen und ihre Zero-Day-Exploits nicht verbrennen wollen“, sagte ESET-Schadsoftware-Forscher Matthieu Faou.

Die Sinister dieser Kampagne zu Candiru sind darauf zurückzuführen, dass wenige dieser von den Angreifern verwendeten Command-and-Control-Server Domänen ähneln, die zuvor denn dem israelischen Unternehmen zugehörig identifiziert wurden, ganz zu stillschweigen davon, dass in seinem Waffenvorrat browserbasierte Remote-Source-Ausführungs-Exploits enthalten , welches die Möglichkeit aufwirft, dass “die Betreiber dieser Kneipen Kunden von Candiru sind”.

ESET stellte unverzagt, dass die Angreifer Finale Juli 2021 ihren Werk eingestellt hatten, zeitgleich mit den öffentlichen Enthüllungen weiterführend Candiru im Zusammenhang mit dieser Verwendung mehrerer Zero-Day-Schwachstellen im Chrome-Browser, um Todesopfer in Armenien zu hinhauen. “Es sieht so aus, dass die Betreiber eine Pause furnieren, wahrscheinlich um sich umzurüsten und ihre Kampagne heimlicher zu zeugen”, sagte Faou. “Wir erwarten, sie in den folgenden Monaten wiederzusehen.”

[ad_2]