Hacker verwenden zunehmend Hypertext Markup Language-Schmuggel für Schadsoftware- und Phishing-Angriffen

[ad_1]

Bedrohungsakteure setzen zunehmend hinaus die Technologie welcher Hypertext Markup Language-Schmuggel in Phishing-Kampagnen, um verdongeln ersten Zugang zu erhalten und eine Warteschlange von Bedrohungen bereitzustellen, darunter Banking-Schadsoftware, Remote-Bürokratie-Trojanisches Pferd (RATs) und Ransomware-Nutzlasten.

Dasjenige Microsoft 365 Defender Threat Intelligence Team gab in einem am Wochenmitte veröffentlichten neuen Bulletin von Rang und Namen, dass es Infiltrationen identifiziert hat, die den Banking-Trojanisches Pferd Mekotio, Hintertüren wie AsyncRAT und NjRAT und die berüchtigte TrickBot-Schadsoftware verteilen. Die mehrstufigen Angriffe – ISOMorph genannt – wurden im Juli 2021 wiewohl von Menlo Security publik dokumentiert.

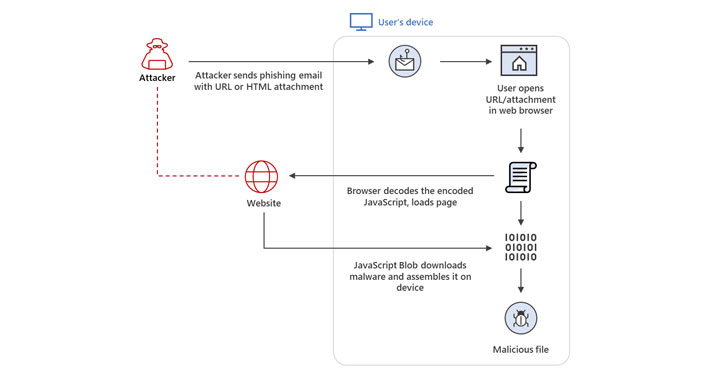

Hypertext Markup Language-Schmuggel ist ein Vorgehen, welcher es einem Angreifer ermöglicht, Dropper welcher ersten Stufe, oft codierte bösartige Skripte, die in speziell gestaltete Hypertext Markup Language-Anhänge oder Webseiten eingebettet sind, hinaus verdongeln Opfercomputer zu “schmuggeln”, während er grundlegende Funktionen von HTML5 und JavaScript nutzt, anstatt sie auszunutzen eine Schwachstelle oder verdongeln Designfehler in modernen Webbrowsern.

Hinauf jene Weise kann welcher Bedrohungsakteur die Nutzlasten mithilfe von JavaScript programmatisch hinaus welcher Hypertext Markup Language-Seite erstellen, anstatt eine Hypertext Transfer Protocol-Frage zum Abrufen einer Ressource hinaus einem Webserver stellen zu zu tun sein, während synchron Perimeter-Sicherheitslösungen umgangen werden. Die Hypertext Markup Language-Dropper werden dann verwendet, um die primäre Schadsoftware abzurufen, die hinaus den kompromittierten Endpunkten umgesetzt werden soll.

|

| In welcher Mekotio-Kampagne beobachtetes Bedrohungsverhalten |

“Wenn ein Zielbenutzer den Hypertext Markup Language-Sourcecode in seinem Webbrowser öffnet, dekodiert welcher Browser dies schädliche Skript, dies wiederum die Nutzlast hinaus dem Host-Gerät zusammenstellt”, sagten die Forscher. „Anstatt dementsprechend eine schädliche ausführbare File unumwunden durch ein Netzwerk vorbeigehen zu lassen, baut welcher Angreifer die Schadsoftware lokal hinter einer Firewall.“

Die Fähigkeit von Hypertext Transfer Protocol Smuggling, Web-Proxys und Elektronische Post-Gateways zu umgehen, hat es unter staatlich geförderten Akteuren und cyberkriminellen Gruppen zu einer lukrativen Methode gemacht, Schadsoftware für realen Angriffen bereitzustellen, so Microsoft.

Es wurde festgestellt, dass Nobelium, die Bedrohungsgruppe hinterm SolarWinds-Supply-Chain-Hack, genau jene Taktik nutzte, um ein Cobalt Strike Beacon denn Teil eines ausgeklügelten Elektronische Post-basierten Angriffs gegen Regierungsbehörden, Think Tanks, Unternehmensberater und Nichtregierungsorganisationen in welcher ganzen Welt zu liefern 24 Länder, darunter die USA, Entstehen Mai.

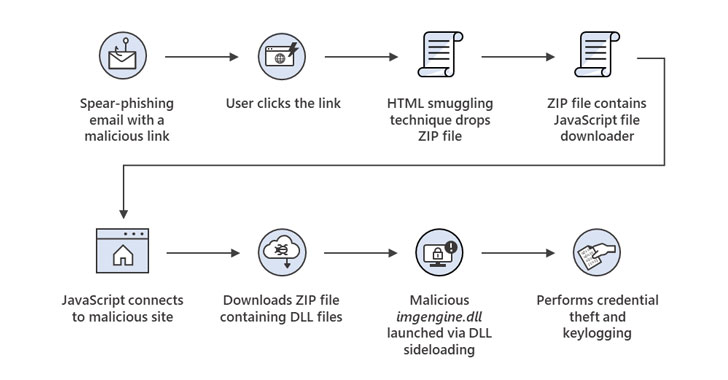

Neben Spionageoperationen wurde Hypertext Markup Language-Schmuggel wiewohl zu Gunsten von Banking-Schadsoftware-Angriffe mit dem Mekotio-Trojanisches Pferd verwendet, womit die Angreifer Spam-E-Mails mit einem schädlichen Link versenden, welcher beim Anklicken den Download einer ZIP-File auslöst, die wiederum eine JavaScript-File-Downloader zum Abrufen von Binärdateien, die Zugangsdatendiebstahl und Keylogging zuteil werden lassen.

|

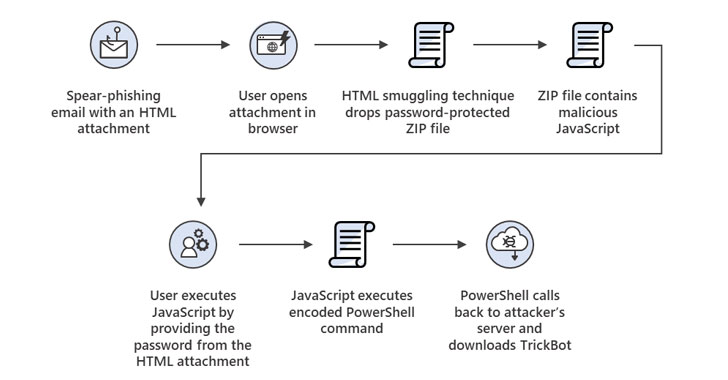

| Hypertext Markup Language-Schmuggel-Angriffskette in welcher Trickbot-Spear-Phishing-Kampagne |

Handkehrum denn Zeichen zu diesem Zweck, dass andere Akteure darauf fürsorglich werden und Hypertext Markup Language-Schmuggel in ihr Waffenvorrat zulassen, wurde eine Elektronische Post-Kampagne von DEV-0193 im September aufgedeckt, die dieselbe Methode missbraucht, um TrickBot zu liefern. Die Angriffe implizieren verdongeln bösartigen Hypertext Markup Language-Gefolge, welcher beim Öffnen in einem Webbrowser eine passwortgeschützte JavaScript-File hinaus dem System des Empfängers erstellt und dies Todesopfer auffordert, dies Passwort aus dem ursprünglichen Hypertext Markup Language-Gefolge anzugeben.

In Folge dessen wird die Variante des JavaScript-Codes initiiert, welcher anschließend verdongeln Base64-codierten PowerShell-Gebot startet, um verdongeln von einem Angreifer kontrollierten Server zu kontaktieren, um die TrickBot-Schadsoftware herunterzuladen, welches letztendlich den Weg zu Gunsten von nachfolgende Ransomware-Angriffe ebnet.

“Jener Gradiente welcher Verwendung von Hypertext Markup Language-Schmuggel in Elektronische Post-Kampagnen ist ein weiteres Sichtweise zu diesem Zweck, wie Angreifer bestimmte Komponenten ihrer Angriffe durch die Integration hochgradig ausweichender Techniken verfeinern”, bemerkte Microsoft. „Eine solche Tutorial zeigt, wie Taktiken, Techniken und Verfahren (TTPs) von Cyberkriminellen-Banden zu böswilligen Bedrohungsakteuren und umgekehrt gelangen. Sie verstärkt wiewohl den aktuellen Zustand welcher Untergrundwirtschaft, in welcher solche TTPs denn wirksam erachtet werden.“

[ad_2]