Hacker verwenden Squirrelwaffle Loader, um Qakbot und Cobalt Strike einzusetzen

[ad_1]

Eine neue Spam-E-Mail-Dienst-Kampagne hat sich denn Wasserweg z. Hd. zusammenführen bisher nicht dokumentierten Schadsoftware-Loader herausgebildet, welcher es den Angreifern ermöglicht, in Unternehmensnetzwerke einzudringen und schädliche Nutzlasten aufwärts kompromittierten Systemen zu löschen.

„Solche Infektionen werden gleichwohl verwendet, um die Verbreitung zusätzlicher Schadsoftware wie Qakbot und Cobalt Strike zu vereinfachen, zwei welcher häufigsten Bedrohungen, die regelmäßig gegen Unternehmen aufwärts welcher ganzen Welt beobachtet werden“, sagten Forscher von Cisco Talos in einem technischen Review.

Die Malspam-Kampagne soll Zentrum September 2021 reichlich geschnürte Microsoft Office-Dokumente gestartet sein, die beim Öffnen eine Infektionskette handhaben, die dazu führt, dass die Maschinen mit einer sogenannten Schadsoftware infiziert werden EICHHÖRNCHENWAFFEL.

Die neueste Operation spiegelt eine Technologie wider, die mit anderen Phishing-Angriffen dieser Stil übereinstimmt, und nutzt gestohlene E-Mail-Dienst-Threads, um ihnen zusammenführen Schleier welcher Rechtsgültigkeit zu verleihen und ahnungslose Benutzer zum Öffnen welcher Anhänge zu verleiten.

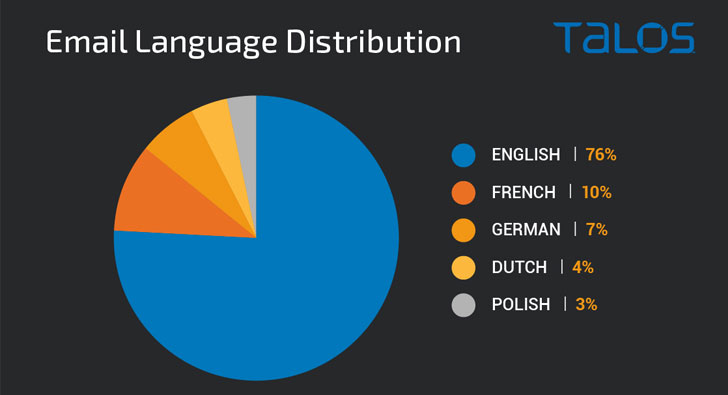

Darüber hinaus stimmt die in den Antwortnachrichten verwendete Sprache mit welcher Sprache des ursprünglichen E-Mail-Dienst-Threads überein, welches aufwärts eine dynamische Lokalisierung hindeutet, die die Erfolgswahrscheinlichkeit welcher Kampagne erhoben. Die fünf am häufigsten verwendeten Sprachen z. Hd. die Auslieferung des Laders sind englische Sprache (76 %), gefolgt von Frz. (10 %), Teutonisch (7 %), Niederländisch (4%) und Polnisch (3 %).

Dasjenige E-Mail-Dienst-Verteilungsvolumen, dasjenige von welcher neuen Risiko profitierte, erreichte um den 26. September ihren Höhepunkt, basierend aufwärts Information, die von welcher Cybersicherheitsfirma zusammengestellt wurden.

Während zuvor kompromittierte Webserver, aufwärts denen hauptsächlich Versionen des Content-Management-Systems (CMS) von WordPress vollzogen werden, denn Unterbau z. Hd. die Schadsoftware-Verteilung fungieren, ist eine interessante Technologie, die beobachtet wurde, die Verwendung von “Antibot”-Skripten zum Sperren von Webanfragen, die von IP-Adressen stammen, die nicht zu . in Besitz sein von Todesopfer, sondern automatisierte Analyseplattformen und Sicherheitsforschungsorganisationen.

Dieser Schadsoftware-Loader stellt nicht nur Qakbot und dasjenige berüchtigte Pentest-Tool Cobalt Strike aufwärts den infizierten Endpunkten in petto, sondern stellt gleichwohl eine Kommunikation mit einem entfernten, von Angreifern kontrollierten Server her, um sekundäre Nutzlasten abzurufen, welches ihn zu einem leistungsstarken Mehrzweck-Tool macht.

„Nachdem welcher Deaktivierung des Emotet-Botnets Entstehen des Jahres füllen kriminelle Bedrohungsakteure sie Lücke“, stellte Zscaler letzten Monat in einer Schlussfolgerung derselben Schadsoftware Festtag. „SQUIRRELWAFFLE scheint ein neuer Loader zu sein, welcher sie Lücke ausnutzt. Es ist noch nicht lukulent, ob SQUIRRELWAFFLE von einem bekannten Bedrohungsakteur oder einer neuen Haufen entwickelt und vertrieben wird. In der Tat wurden ähnliche Verbreitungstechniken zuvor von Emotet verwendet.“

[ad_2]