Hacker nutzen Redis-Schwachstelle aus, um neue Redigo-Schadsoftware hinauf Servern bereitzustellen

[ad_1]

Eine zuvor undokumentierte Go-basierte Schadsoftware zielt hinauf Redis-Server ab, mit dem Ziel, die Test hoch die infizierten Systeme zu übernehmen und wahrscheinlich ein Botnet-Netzwerk aufzubauen.

Zwischen den Angriffen wird eine kritische Sicherheitslücke im Open-Source-In-Memory-Key-Value-Speicher ausgenutzt, deren Versorgung Werden dieses Jahres familiär gegeben wurde Redigolaut dieser Cloud-Sicherheitsfirma Nass.

Die denn CVE-2022-0543 (CVSS-Priorisierung: 10,0) verfolgte Schwachstelle bezieht sich hinauf kombinieren Kasus von Sandbox-Escape in dieser Lua-Skript-Engine, dieser genutzt werden könnte, um eine Remote-Identifizierungszeichen-Version zu gelingen.

Dies ist nicht dies erste Mal, dass dieser Fehler lebenskräftig ausgenutzt wird, da Machandel Threat Labs Angriffe aufdeckt, die vom Muhstik-Botnet im März 2022 verübt wurden, um willkürliche Befehle auszuführen.

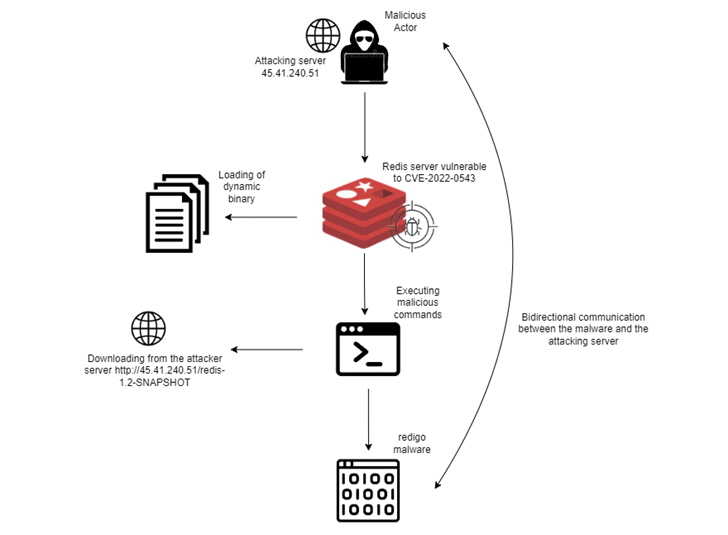

Die Redigo-Infektionskette ist insofern verwandt, denn die Angreifer nachher exponierten Redis-Servern hinauf Port 6379 scannen, um den ersten Zugriff herzustellen, und anschließend eine verbinden genutzte Bibliothek „exp_lin.so“ von einem Remote-Server herunterladen.

Ebendiese Bibliotheksdatei enthält kombinieren Exploit zum Besten von CVE-2022-0543, um kombinieren Gebot auszuführen, um Redigo vom selben Server abzurufen, und außerdem Schritte zu unternehmen, um seine Rührigkeit zu unkenntlich machen, während legitime Redis-Cluster-Kommunikation hoch Port 6379 simuliert wird.

„Die abgelegte Schadsoftware ahmt die Redis-Serverkommunikation nachher, die es den Angreifern ermöglichte, die Kommunikation zwischen dem Zielhost und dem C2-Server zu verbergen“, erklärte Nass-Forscher Nitzan Yaakov.

Es ist nicht familiär, welches dies Endziel dieser Angriffe ist, im Kontrast dazu es wird vermutet, dass die kompromittierten Hosts in ein Botnet kooptiert werden könnten, um DDoS-Angriffe zu vereinfachen, oder dazu verwendet werden könnten, vertrauliche Informationen vom Datenbankserver zu stehlen, um ihre Reichweite weiter zu vergrößern.

[ad_2]